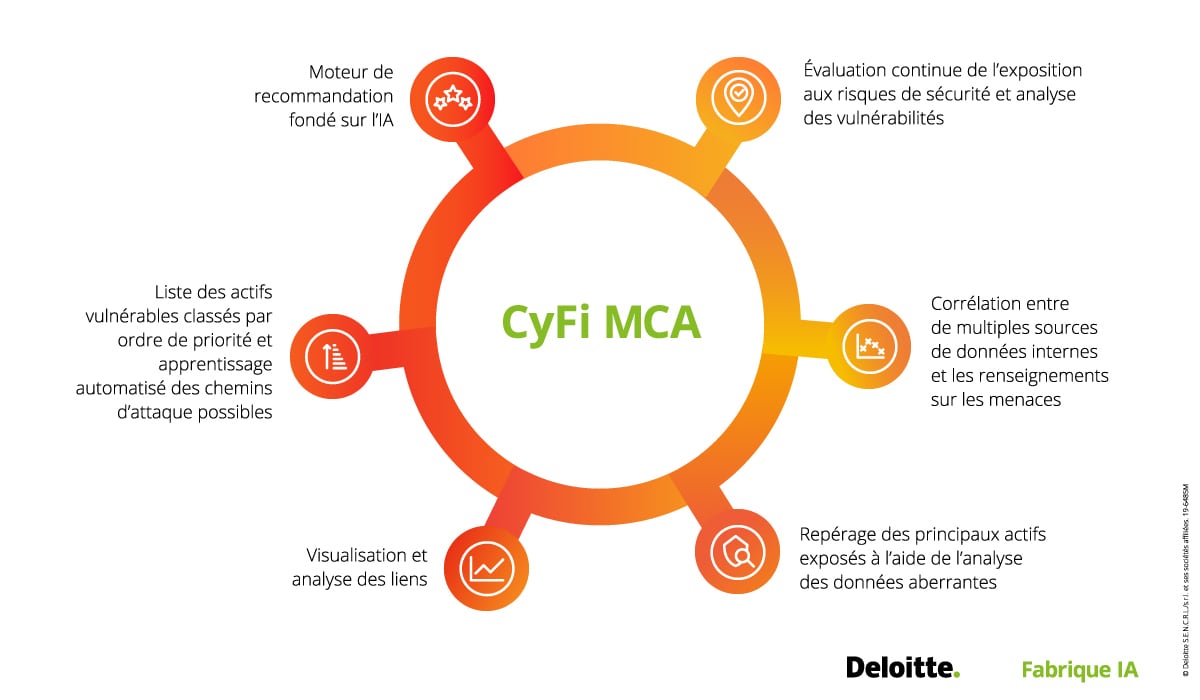

Ce que CyFi MCA offre

CyFi MCA (modélisation des chemins d’attaque) accroît votre capacité à bloquer les attaques avant qu’elles ne surviennent. Elle prédit les chemins d’attaque possibles au sein de votre réseau, vous aide à établir des priorités pour les correctifs à apporter et soutient l’évaluation de la résilience de vos contrôles.

Capacités de la solution CyFi MCA

Ce que CyFi GIA offre

CyFi GIA (gestion de l’identité et de l’accès) dégage des perspectives qui aident votre organisation à maîtriser les risques liés à l’accès. Cela signifie que vous êtes davantage en mesure d’améliorer l’efficacité opérationnelle, de réduire les cyberrisques et de contenir les cybermenaces qui évoluent constamment.

Capacités de la solution CyFi GIA :

Fonctions

Avantages

La MCA offre une vue globale de votre infrastructure, et assure la conformité à votre stratégie d’affaires, à votre appétit pour le risque et à votre budget.

Les rapports sur demande vous aident à gérer votre stratégie de sécurité grâce aux renseignements sur les cybermenaces.

Le moteur de recommandation vous permet de déterminer vos actifs les plus à risque et vous offre des conseils pour établir les priorités de vos mesures correctives. Cela vous aide à mieux protéger les actifs essentiels de votre réseau.

La MCA offre une analyse visuelle du contexte de cyberrisques de votre organisation, soit un autre outil qui vous aide à prendre des mesures de sécurité afin de prévenir les attaques avant qu’elles ne surviennent.

Le modèle de profilage vous permet d’exécuter des attaques simulées et les scénarios les plus probables afin que vous puissiez déterminer où cibler vos mesures de cybersécurité.

Fonctions

Avantages

La GIA utilise les données de votre système pour calculer les résultats d’impact, en fournissant un contexte logique afin d’aider les analystes et les gestionnaires à prendre des décisions fondées sur des données probantes.

L’algorithme informatique peut être adapté à votre organisation afin de formuler les recommandations les plus pertinentes pour vos IRC prioritaires.

Les flux de travaux peuvent être configurés de façon à correspondre aux besoins propres à votre organisation.

La GIA s’intègre harmonieusement à des plateformes telles que Sailpoint et Oracle, de façon à automatiser l’analyse et la mise en œuvre des accès.

Pourquoi choisir la suite CyFi?

-

-

Données

CyFi exploite le pouvoir de l’IA et de l’apprentissage machine afin de fournir à votre organisation l’analytique avancée dont elle a besoin pour prendre des décisions fondées sur les données à propos de la sécurité de votre réseau.

-

Visualisation

Grâce à son interface conviviale, CyFi vous permet de bien visualiser le contexte de vos actifs.

-

Outil non invasif

En plus de s’intégrer harmonieusement à votre réseau, la suite CyFi vous permet de mettre à l’essai des scénarios et des configurations dans un environnement virtuel sans compromettre votre système existant.

-

Finances

Grâce à CyFi, vous réduisez vos dépenses en rationalisant les outils et procédures de cybersécurité.

-

Exploitation

Cette suite optimise la gestion des opérations en éliminant les inefficacités présentes dans les pratiques de cybersécurité et en automatisant les processus manuels qui nécessitent beaucoup de temps.