Artikel

Förordningen om digital operativ motståndskraft (DORA): EU:s nya regler kring hanteringen av cyberhot och incidenter – detta gäller för din verksamhet

Ökade cyberangrepp mot finansiella bolag innebär att EU skärper kraven kring företagens motståndskraft mot IKT-relaterade störningar och hot. Det är inte bara banker som omfattas av regelverket, utan även andra verksamma aktörer inom finanssektorn, samt kritiska IKT-leverantörer. I maj nådde ministerrådet och Europaparlamentet en preliminär överenskommelse till en förordning om digital operativ motståndskraft (DORA) som ska stärka finanssektorns motståndskraft mot störningar och digitala risker. En stor milstolpe nåddes den 10 november när Europaparlamentet godkände DORA och därmed avslutade lagstiftningsprocessen. Förordningen började gälla 16 januari 2023, vilket innebär att bolag som berörs av DORA nu har fram till början av 2025 att uppfylla kraven.

Överblick

Den 24 september 2020 publicerade europeiska kommissionen sitt utkast till förordningen om digital operativ motståndskraft i den finansiella sektorn – Digital Operational Resilience Act (DORA). En slutgiltig överenskommelse nåddes 24 juni 2022 och representerar EU:s mest omfattande regelverk om operativ motståndskraft och cybersäkerhet inom den finansiella sektorn. DORA utökar fokuset för EU:s finansiella tillsynsmyndigheter (ESA) vars huvudsakliga uppgift blir att säkerställa att företag blir finansiellt motståndskraftiga och kan upprätthålla verksamheten vid allvarliga driftstörningar.

Den 10 november godkändes DORA av Europaparlamentet och 16 januari kom godkännande av ministerrådet samt en publicering i EU:s officiella tidning. Det betyder att klockan börjat ticka för svenska finansiella bolag som har två år på sig att införliva regelverket i verksamheten, inklusive de praktiska kraven som utarbetas i ett sekundärt regelverk av de europeiska tillsynsmyndigheterna (ESA) (se del II nedan).

Vilka aktörer påverkas av DORA?

De företag som omfattas av regelverket är banker och andra kreditinstitut, försäkringsbolag, värdepappersföretag och övriga företag inom den finansiella sektorn där finansiella tjänster ingår. Utöver detta omfattas även kritiska IKT-leverantörer, inklusive molntjänstleverantörer (CSP:er). DORA innebär ett utvidgande jämfört med tidigare IKT-regelverk som inte omfattat kritiska tredjepartsleverantörer och molntjänstleverantörer. EU:s finansiella tillsynsmyndigheter (ESA) kommer ha befogenhet att begära information, utföra inspektioner samt utfärda rekommendationer, administrativa sanktioner och avhjälpande åtgärder.

I. Vad består regelverket av?

Den slutliga versionen av DORA består av fem huvudområden. Vår analys av de tekniska kraven som ställs i förordningen består av följande krav:

Det yttersta och fullständiga ansvaret för hanteringen av IKT-risker ligger på företagets ledningsnivå enligt DORAs ramverk för IKT-riskhantering. Ledningen ansvarar för att bland annat fastställa och godkänna organisationens motståndsstrategi samt granska och godkänna företagets policy för användning av IKT-leverantörer. DORA ger behöriga myndigheterna tillsyns- och utredningsbefogenheter för att kunna fullgöra sina skyldigheter under förordningen samt befogenhet att utfärda administrativa sanktioner och avhjälpande åtgärder mot organisationer vid eventuella överträdelser av förordningen.

DORAs krav på hanteringen av IKT-risker är i stort sett i linje med både EIOPA:s och EBA:s riktlinjer för styrning av IKT-risker och säkerhetsrisker. Däremot kommer DORA stärka de behöriga myndigheternas tillsynsbefogenheter och bli det ‘primära’ regelverket som ska efterlevas.

IKT-ramverket kräver att företag fastställer risktoleransnivån för IKT-störningar i enlighet med organisationens riskaptit. Företag måste också identifiera sina kritiska funktioner och kartlägga deras tillgångar och beroenden, bland annat gentemot leverantörer. Att uppfylla dessa krav kommer utmana de flesta företag att bredda sin operativa motståndskraft, tydligare formulera sin riskaptit för störningar över kritiska funktioner (inte bara för teknikfel eller cyberincidenter), och mer exakt kunna kartlägga och förstå kopplingarna mellan deras IKT-tillgångar, processer och system samt hur dessa stödjer tjänsteleveranser.

Ett nytt tillägg i den slutliga versionen av DORA är kravet att utföra konsekvensanalyser för verksamheten (“Business Impact Assessments”) som baseras på "svåra affärsstörningar" (finns också i EBA:s riktlinjer). Detta kommer sannolikt bidra till ökat tillsynstryck för företag att utveckla mer sofistikerade scenariotestmetoder och att bygga upp redundans och utbytbarhet i systemen som stöder deras kritiska funktioner.

Syftet med DORAs ramverk för incidentrapportering är en förbättrad harmonisering och sammanställning av befintliga rapporteringskrav inom finanssektorn. I DORA medföljer ett nytt ramverk för klassificering, hantering och rapportering som kommer kräva en förbättring i organisationers upptäckande- och incidenthanteringsförmåga. Vår erfarenhet visar att de flesta bolagen inte har en tillräcklig bra förmåga att bedöma den kvantitativa påverkan incidenter har på organisationen enligt kraven i DORA.

Utöver IKT-relaterade incidenter har även "cyberhot" lagts till i den slutliga texten. Nu kommer företag även behöva klassificera cyberhot, däremot kommer rapporteringen av cyberhot vara valfritt vilket är i linje med parallella ändringar som gjorts i direktivet om nätverksinformationssäkerhet (NIS2) (läs vår artikel om NIS2 här). Utsätts en kund eller motpart för ett betydande cyberhot, kräver DORA att finansiella bolag underrättar dem och tillhandahåller information om lämpliga skyddsåtgärder för att försvara sig mot hotet. Organisationer är också skyldiga att registrera alla betydande cyberhot, vilket i sin tur kräver en förbättrad övervakning och hantering av cyberincidenter.

I den slutliga texten av DORA har man tagit bort alla ursprungliga rapporteringsfrister för IKT-relaterade incidenter. Istället delegeras ansvaret till de europeiska tillsynsmyndigheterna som ska specificera detta i ett sekundärt regelverk, en så kallad ”teknisk standard” (förfaller 18 månader efter ikraftträdandet av DORA). Detta innebär att det kommer dröja innan företag får en tydligare bild över de tidsfrister som gäller vid rapportering av incidenter.

Slutligen förväntas de europeiska tillsynsmyndigheterna utarbeta en gemensam rapport som kommer överväga möjligheten av att inrätta en EU-hub som kommer centralisera incidentrapporteringen av IKT-incidenter för företag. Ett enda rapporteringskrav för IKT-incidenter underlättar rapporteringsflödet, minskar bördan på företag att följa flera krav, och bidrar till en bättre kollektiv förståelse av cyberhot på gränsöverskridande basis.

I DORA fastställs krav på testning av digital operativ motståndskraft för alla företag inom tillämpningsområdet, med undantag för mindre företag, där de måste:

- visa att de minst årligen genomför både säkerhetstestning och motståndskraftstestning av sina kritiska IKT-system och tillgångar,

- åtgärda alla sårbarheter som identifieras vid testning. Tillsammans med kravet på konsekvensanalys för verksamheten kan detta utvecklas till ett viktigt område för tillsynen och tvinga företagen att utveckla bredare och mer exakta tester och scenarier för att förbättra deras kontinuitetsförmågor; och

- genomföra hotstyrda penetrationstester vart tredje år vilket kommer specificeras i en regelteknisk standard (RTS). Kravet tillämpas endast på utvalda företag som ligger över ett visst tröskelvärde av systemviktighet och mognad.

Metoden för de hotstyrda penetrationstesten ska utvecklas i linje med ECB:s befintliga TIBER-EU-ramverk, vilket innebär att företag som för närvarande kör eller rör sig mot TIBER-testning kan vara säkra på att detta arbete kommer räknas in i DORA:s avancerade testningskrav.

DORA kräver också att testövningen inkluderar de tredjepartsleverantörer som är kritiska i leveransen av den kritiska funktionen/tjänsten. Vår bild är att detta inte görs tillräckligt idag varav vi ser att bolag kommer behöva genomföra omfattande planering och kartläggning av tredjepartsleverantörer gentemot kritiska leveranser och inkludera dem i dessa övningar. Om en tredjepartsleverantör inte kan delta på grund av säkerhetsskäl kan leverantören enligt DORA genomföra sina egna hotstyrda penetrationstester som en typ av "pooled testning” för de företag som leverantören tillhandahåller tjänster till.

Kraven för hanteringen av tredjepartsrisker i DORA överensstämmer i stort sett med befintliga riktlinjer från ESA, däremot omfattar ESMA:s och EIOPA:s riktlinjer endast outsourcingkrav till molnleverantörer. DORA kommer därför utvidga dessa krav till att även omfatta outsourcing av IKT-utrustning från andra leverantörer än molnleverantörer för de företag som inte tillämpar EBA:s riktlinjer.

Likt ESA:s riktlinjer innehåller DORA ett antal avtalsvillkor som företag måste inkludera i sina IKT-leverantörsavtal innan tidsfristen löper ut. När avtalsvillkoren blir en bindande lagstiftning, kommer trycket öka på finansiella bolag att förhandla fram dessa villkor med sina leverantörer där de tidigare inte lyckats. Vissa villkor, som exempelvis ger "obegränsad tillgång till lokaler" i avtal som stöder kritiska funktioner, kan vara svårare att genomföra än andra.

Företag måste göra bedömningar av koncentrationsrisker för alla outsourcingkontrakt som tillhandahåller kritiska funktioner. Detta kommer vara en utmanande uppgift i sig, men också en uppgift som kan göra det svårt att motivera vissa beslut om verksamhetsmodeller för tillsynsmyndigheterna om man inte använder sig av flera leverantörer/molnleverantörer eller har en trovärdig ram för motståndskraft för att visa varför detta inte behövs.

EBA, ESMA eller EIOPA blir de ledande tillsynsmyndigheter (“ESA”) för de kritiska tredjepartsleverantörerna som tillhandahåller IKT-tjänster hos företaget. Myndigheternas tillsynsbefogenheter bibehålls till en stor del från det ursprungliga DORA-förslaget, och möjliggör ESA:erna att bland annat kravställa kritiska tredjepartsleverantörer utifrån säkerhetspraxis, genomföra utvärderingar och utfärda sanktionsavgifter. Detta kommer driva kritiska leverantörer att visa att de kan förbättra motståndskraften i sin leverans gentemot företag och kritiska funktioner.

Flera nya skyddsåtgärder har lagts till i den slutliga DORA-texten kring myndigheternas förmåga att beordra företag att avbryta eller säga upp kontrakt med kritiska tredjepartsleverantör. Detta bör ge företagen ett visst förtroende för att dessa befogenheter endast kommer användas under exceptionella omständigheter och med vederbörlig hänsyn till den inverkan de skulle ha på finansbranschen.

Den slutliga versionen av DORA utökar också rollen för ett gemensamt tillsynsforum som består av ESA, relevanta myndigheter, tillsynsmyndigheter och oberoende experter. Tillsynsforumet kommer nu spela en viktigare roll i utvecklingen av bästa praxis för tillsynen av kritiska tredjepartsleverantörer.

II. Viktiga tekniska standarder

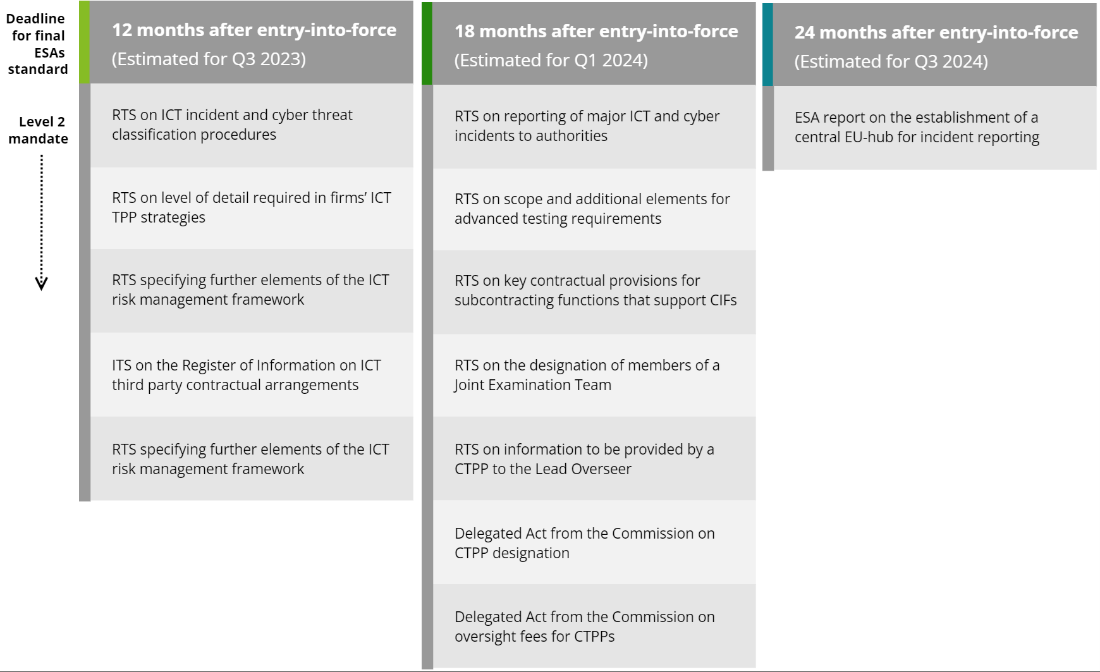

Hur de nya reglerna fungerar i praktiken kommer besvaras av ett sekundärt regelverk, även känt som en ”nivå 2” riktlinjer eller teknisk standard. I de flesta fall kommer de europeiska tillsynsmyndigheterna i det gemensamma forumet utveckla dessa regler som antingen Regulatory Technical Standards (RTS) eller Implementing Technical Standards (ITS). Europeiska kommissionen kommer utveckla två delegerade akter för tillsynsramverket för kritiska tredjepartsleverantörer (se tabell 1 nedan för en lista över alla nivå 2-åtgärder i DORA).

Utvecklingen av standarder kommer ta tid och därmed kommer det finnas ytterligare en period på 12–18 månader av osäkerhet för företag inom vissa områden av förordningen, särskilt kring rapporteringen av IKT-incidenter och de regler som gäller för den hotstyrda penetrationstestningen. Under denna tid kommer företag behöva gå vidare med implementeringsarbete som de kan initiera baserat på nivå 1-texten. Företag bör också vara mycket uppmärksamma på de rådgivande versionerna av RTS/ITS när de väl släpps, eftersom de vanligtvis är väldigt lika de slutliga versionerna som så småningom antas av ESA:erna.

III. Nu är det dags att agera

Eftersom lagstiftningsprocessen för DORA nu är avslutad måste svenska finansiella bolag börja planera för implementeringen av förordningen. Vi anser att DORA ska vara ett högprioriterat område som skall finnas med i företagens verksamhetsplaner inför 2023–2024. Regelverket kommer driva finansiella bolag att ta en bredare syn på att identifiera motståndskraft för kritiska funktioner och underliggande processer. Bolagen kommer behöva förbättra sin förståelse över kritiska affärsprocesser, förbättra sina upptäckande förmågor och incidenthanteringsrutiner, utöka sin testning av kritiska IKT-system och jobba närmare sina leverantörer som också kommer ha samma skyldigheter. DORA är en katalysator som påskyndar strategiska förändringar i hanteringen av risker, sätter press på ledningen att förstå effekten av allvarliga driftstörningar och förstå de begränsningar som finns i organisationen.

24-månadersperioden är en snäv tidslinje att förhålla sig till, inte minst eftersom företag även måste vara beredda på att implementera de tekniska standarderna på nivå 2 när dessa färdigställs och görs tillgängliga. Därför är det viktigt för bolag att förstå kraven som ställs i DORA och tidigt identifiera förbättringsområden för att integrera dessa i bolagens verksamhetsplaner. I synnerhet bör bolag ha följande två överväganden i åtanke:

Förbered dig för ökad tillsyn: När DORA träder i kraft kommer svenska tillsynsmyndigheter och EU-myndigheter få omfattande nya mandat och befogenheter. Istället för att se DORA som en ”tick-the-box”-övning från er compliancefunktion, bör företag förvänta sig att relevanta svenska myndigheter utvecklar tillsynsramar där nya befogenheter används för att driva en förbättring. Den svenska regeringen välkomnar DORA och anser att en nationell tillsynsstruktur bör beaktas. Trycket på företag kommer att öka i samband med att tillsynsmyndighetens förståelse för förordningen ökar. Detta har varit erfarenheten hittills i Storbritannien med deras nya tillsynsramverk för operativ motståndskraft, där myndigheter bland annat har trycktestat och efterfrågat olika bolag om deras återhämtningsplaner – redan samma vecka som regelverket blev känt.

För att förstå hur dessa tillsynsramverk sannolikt kommer utvecklas bör företag fokusera på områden i DORA som kräver granskningar från tillsynsmyndigheter. Exempelvis de nya kraven för konsekvensanalyser för verksamheter i kapitlet om IKT-riskhantering, kravet på att företag ska utföra årlig testning av system som stödjer kritiska funktioner och att "fullständigt åtgärda" alla identifierade sårbarheter kommer att bli betydande granskningsområden för företag. Tillsynsmyndigheter kommer sannolikt sätta tryck på företag när det gäller de scenarier som används, avanceringen av testmetoder, detaljer i kartläggningen av de underliggande systemen och fullständigheten i åtgärdsarbetet för identifierade sårbarheter.

Identifiera de förmågor som kräver förbättringar: Många av DORA:s nya krav kommer kräva betydande investeringar i ramverket för styrning, risk och efterlevnad kring IKT-, Cyber- och inköpsfunktioner samt arbete för att åtgärda de operativa sårbarheter som identifieras. Företag bör genomföra en gapanalys baserad på kraven i DORA och uppdatera dessa när utkastet för de fördjupade tekniska standarderna görs tillgängliga, för att identifiera de brister som behövs korrigeras under kommande 24 månader. Baserat på vår analys av det slutliga DORA-avtalet bör denna gapanalys fokusera särskilt på:

- IKT-riskförvaltningspraxis inklusive identifiering av kritiska funktioner, en mognadsbedömning över bolagets incident- och hotdatainsamlingsförmåga,

- Kvaliteten på de scenariotester som finns i dagsläget; och

- Utkonktrakteringsprocessen för IKT, inklusive företagets förmåga att analysera koncentrationsrisker hos leverantörer och underleverantörer.

Bolag kan förvänta sig en stor skillnad i mognadsgrad beroende på bolagsstorlek och EU-land. Tillsynsmyndigheter kommer i största sannolikhet förvänta sig en mer utvecklad förmåga och kapacitet från stora marknadsledande bolag, där driftstörningar kan få allvarliga konsekvenser. Alla företag kommer därför sannolikt utmanas av DORA och tidsfristen som börjar gälla i slutet av året. Därför är det viktigt för bolag att inte slösa bort sin tid och börja planera för DORA:s implementering redan idag.

Hur kan Deloitte hjälpa?

Våra specialister hjälper er förstå hur förordningen påverkar er verksamhet genom att identifiera viktiga förbättringsområden som verksamheten behöver verkställa under implementationsfasen av regelverket. Vår omfattande kunskap över samspelet mellan DORA och andra IKT-relaterade regelverk, starka relationer till EU-institut och värdeskapande tjänster gör Deloitte till rätt partner för denna implementationsresa. Vi kan hjälpa er med bland annat:

- DORA Compliance Gap Analysis

- DORA Roadmap and Implementation

- Cyber Maturity Assessment

- Incident Management Maturity Assessment

- ISMS implementering

- Tredjepartshantering

- Sårbarhetsanalys och penetrationstestning

- Kontinuitetsplanering

Artikeln kommer uppdateras löpande när DORA godkänns av ministerrådet och publiceras i EU:s officiella tidning.

Artikeln är skriven av Peter Birgersson och Lanna Cengic.