Стаття

Вірус Petya - лише один з можливих векторів кібератак

Фахівці з кібербезпеки компанії «Делойт» в Україні – про базові вимоги та комплексний підхід до захисту інформації

Зміст

- Принцип дії та завдання вірусу Petya/Nyetya

- Заходи безпеки

- Комплексний підхід до управління інформаційною безпекою

27 червня 2017 року, рівно через півтора місяця після масштабної атаки вірусу-шифрувальника WannaCry, в Україні була зареєстрована нова атака з використанням шкідливого програмного забезпечення шифрувальника Petya (або Nyetya, як згодом було ідентифіковано це ПЗ у зв’язку з певними відмінностями від першочергового варіанту).

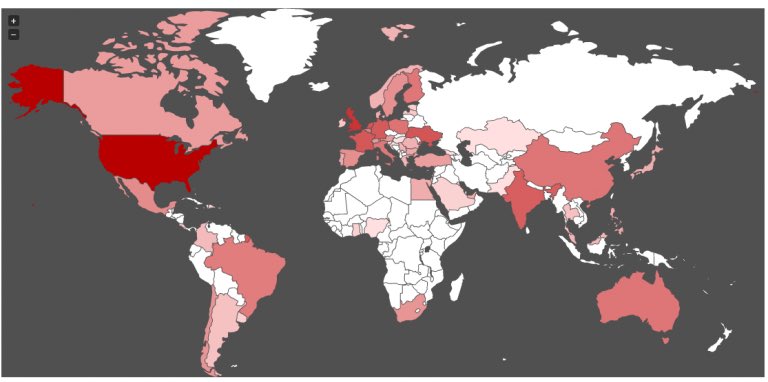

Однак географія ураження Petya/Nyetya не була обмежена лише Україною: протягом доби воно поширилося в усьому світі та, зважаючи на карту, яку опублікували 28 червня фахівці McAfee, найбільше постраждали США.

Принцип дії та завдання вірусу Petya/Nyetya

Принцип дії Petya/Nyetya оснований на зараженні головного завантажувального запису (MBR) жорсткого диску й подальшого шифрування даних на ньому. Після успішного шифрування на екран виводиться вікно з повідомленням, у якому вимагається сплатити викуп у $300 у спеціальній криптовалюті – біткоїнах.

Однак зараз майже зі 100% вірогідністю можна стверджувати, що вимога сплатити викуп у $300 за розшифрування даних була приманкою для ЗМІ і маскуванням під кримінальну активність крипто-вимагачів. Насправді ж мети фінансового збагачення не було, і надання інформації для розшифрування даних не планувалося. Основним завданням Petya/Nyetya було масове виведення з ладу комп’ютерних систем, тобто - атака DoS (Denial of Service). Зважаючи на те, що за даними Microsoft кількість інфікованих комп’ютерів в Україні – не менше 12500, а постраждали від атаки державні та комунальні установи, об’єкти критичної інфраструктури, мобільні оператори та банки, можна казати, що атака, на жаль, була вкрай успішною.

Заходи безпеки

Ми не будемо зупинятися на функціональності, способах розповсюдження, індикаторах компрометації та можливості від’єднання від цього шкідливого програмного забезпечення. Ця інформація вже в достатньому обсязі є на численних сайтах вендорів, експертів та лабораторій з кібербезпеки. Поговорімо про заходи безпеки, впровадження яких значно ускладнило б ураження та поширення Petya/Nyetya, а саме:

1. Проведення регулярних тренінгів для співробітників організації задля підвищення їхньої обізнаності з кібербезпеки, основаних на демонстрації практичних прикладів потенційно можливих атак на інфраструктуру компанії з використанням методів соціальної інженерії.

2. Впровадження ефективного процесу управління вразливостями та оновленнями у програмному забезпеченні для підтримки актуальних версій ПЗ на всіх вузлах інфраструктури організації.

3. Застосування жорсткої сегментації мережі до критичних елементів ІТ-інфраструктури.

4. Впровадження процесу управління привілейованими обліковими записами, зокрема локальними адміністраторами, адміністраторами домену тощо.

Проте досвід свідчить, що за певного збігу обставин навіть цього буває недостатньо. Для максимально швидкого та безболісного відновлення інфраструктури після можливого інфікування шкідливим ПЗ додатково необхідні такі заходи безпеки:

1. Впровадження процесу резервного копіювання критичних даних, заснованого на певних значеннях RTO (проміжок часу, протягом якого інфраструктура може лишатися недоступною у разі інциденту), RPO (максимальний період часу, протягом якого можуть бути втрачені дані внаслідок інциденту) і регулярного тестування резервних копій на можливість відновлення. Варто звернути увагу, що найбільш захищеним методом зберігання резервних копій є технологія запису даних на віддалений носій, оскільки це дає можливість уникнути зараження резервних даних.

2. Створення, підтримка в актуальному стані і регулярне тестування плану реагування на інциденти кібербезпеки та плану забезпечення неперервності бізнесу. Оперативна та злагоджена реакція співробітників організації на інцидент дозволить максимально швидко локалізувати зону ураження та мінімізувати збиток від інфікування вірусом.

На жаль, досвід Petya/Nyetya показав, що переважно за інфікування навіть кількох робочих станцій новими зразками вірусів невдовзі вся інфраструктура організації ставала ураженою. Цей факт свідчить про те, що у постраждалих організаціях не були впроваджені ефективні процеси реагування.

Комплексний підхід до управління інформаційною безпекою

Важливо зазначити, що атака з допомогою шкідливого ПЗ – це лише один з багатьох можливих векторів атаки кіберзлочинців. Для максимального захисту організації від кіберзагроз необхідно застосовувати комплексні підходи до управління інформаційною безпекою, зокрема:

1. Впровадження в організації міжнародного стандарту у сфері захисту інформації ISO/IEC 27001:2013, в якому зібрані описи найкращих світових практик. ISO 27001:2013 встановлює вимоги до системи управління інформаційною безпекою для ефективного захисту своїх інформаційних ресурсів.

2. Впровадження стандарту у сфері неперервності ISO 22301:2012, спрямованого на зменшення ризиків переривання бізнесу та негативних наслідків такого переривання, відновлення бізнесу до необхідного рівня в певній послідовності та за встановлені проміжки часу.

3. Проведення зовнішніх аудитів поточного стану інформаційної безпеки, які зможуть надати рекомендації з усунення виявлених недоліків та інформацію для прийняття рішення з подальшого розвитку ІТ/ІБ процесів у організації.

4. Регулярне проведення тестів на проникнення, які дають можливість оцінити безпеку комп’ютерних систем та мереж організації засобами моделювання реальної атаки кіберзлочинців, оцінити можливість здійснення та спрогнозувати економічні втрати внаслідок успішного здійснення кібератаки.