Sårbarhedsmitigering efter god praksis

Sårbarhedsmitigering er en teknisk disciplin og en central parameter i en effektiv cybersikkerhedsstrategi. Men hvordan kommer du godt fra start?

Sårbarhedsmitigering er en teknisk disciplin og en central parameter i en effektiv cybersikkerhedsstrategi. Men sårbarhedsmitigering af en organisations it-systemer kan ofte være en ressourcetung øvelse, hvorfor de sommetider udføres automatisk og ved hjælp af patchmanagement.

Sårbarheder kan optræde i næsten alle typer af systemer og uden en struktureret og risikobasseret tilgang, kan kritiske sårbarheder desværre nemt blive overset, med store potentielle konsekvenser for cybersikkerheden.

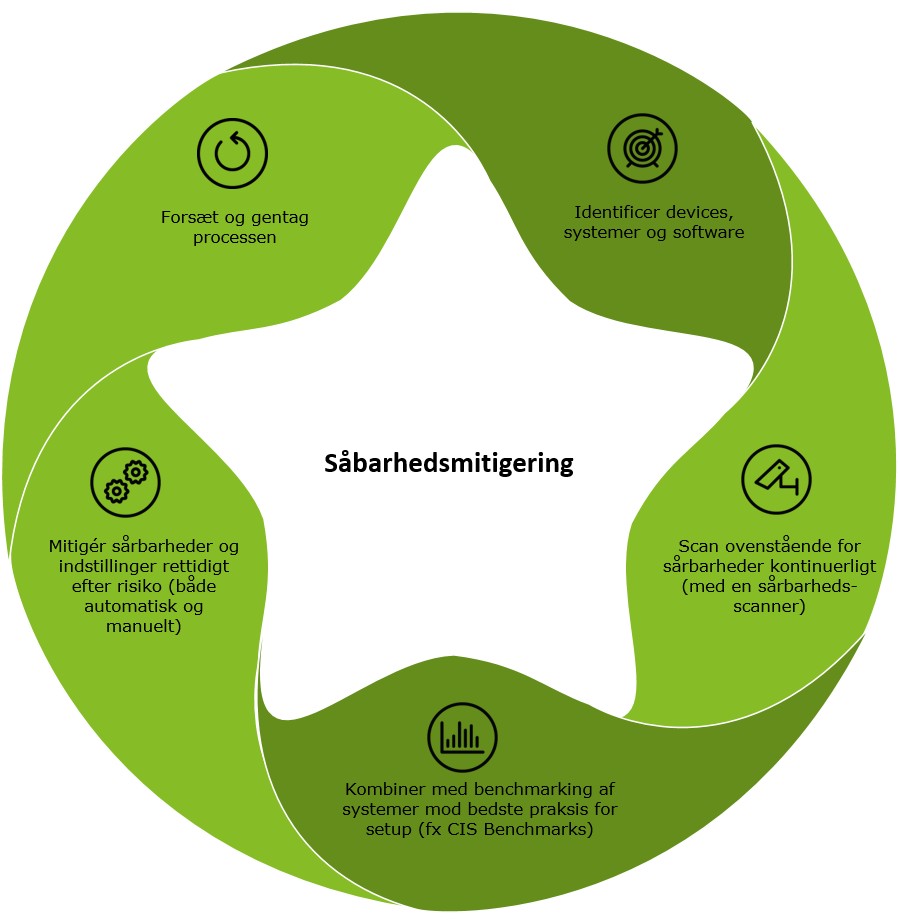

Set fra en teknisk synsvinkel går sårbarhedsmitigering ud på følgende:

Kritikalitet, risiko og optræden giver indikation for mitigering

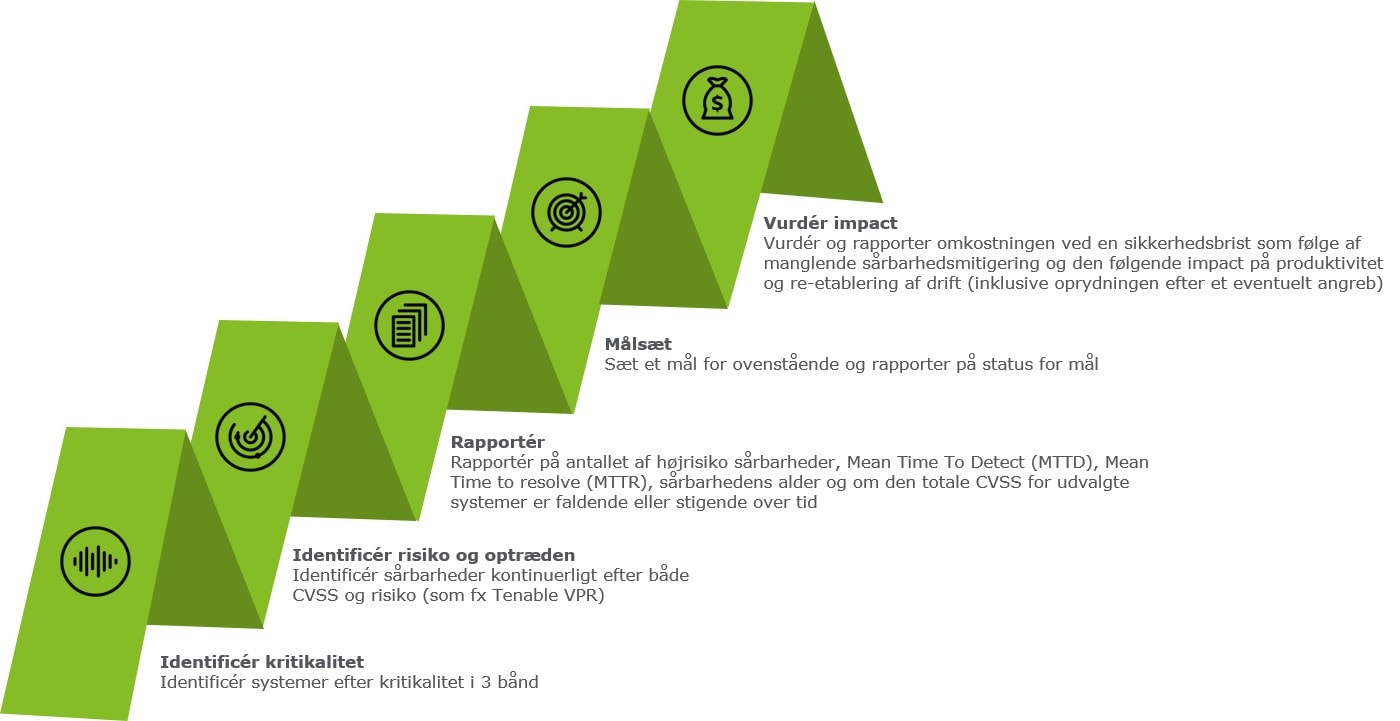

For at undgå en situation hvor sårbarhedsscanning og derfor også mitigering sker automatisk og via patchmanegement kan det være en god ide at kombinere sårbarhedernes kritikalitet med risiko. Kritikalitet vurderes normalt efter CVSS (læs mere her og her) hvor en score på 7-10 udløser behov for mitigering.

CVSS-scoren er dog relativt statisk, hvor nogle af scorens sårbarheder er svære at udnytte og derfor udgør en mindre risiko, mens andre sårbarheder der scores lavere, kan være meget nemmere at udnytte og derfor udgør en større risiko.

Dette er en velkendt problematik ved CVSS.

Læs mere her.

Udover at kombinere sårbarhedernes kritikalitet og risiko, kan det være en god idé at tænke på, hvor sårbarhederne optræder i devices, software og forretningskritiske systemer. Således bør en sårbarhed med en CVSS-score på mellem 7 og 10 med en høj risiko i en domain controller prioriteres højere end den samme sårbarhed på en testserver.

Udgangspunktet er som regel, at der er flere sårbarheder, end mange organisationer kan nå at rette rettidigt (se eksempel her), og derfor skal de sårbarheder, som har den højeste risiko i systemer, som er kritiske for forretningen, naturligt mitigeres først. Det er også disse sårbarheder, som skal bruges til at kommunikere strategi, mål og retning til ledelsen (se eksempel her og her).

Skab en effektiv ledelseskommunikation med KRI’er

Når sårbarheder vurderes ved at sammenholde kritikalitet, risiko og optræden, bliver de til Key Risk Indicators (KRI). KRI’erne er et væsentligt element i kommunikationen videre til ledelsen om fremadrettet mitigeringstiltag og risiko ejerskab. Som inspiration kan du følge denne opskrift til, hvordan du opstiller og videreformidler KRI’er.

Anvend virksomhedens sikkerhedsprofil til effektiv mitigering af sårbarheder

En særlig gruppe af sårbarheder er de internetvendte sårbarheder, som tilsammen er en del af virksomhedens eksterne it-sikkerhedsprofil. Denne profil er ”offentlig” og kan undersøges med gratis værktøjer af enhver person eller gruppe – inklusive de der er ondsindede. Den eksterne sårbarhedsprofil kan fx bruges aktivt i nedenstående situationer og bør derfor være en del af ledelsesrapporteringen:

- Hvis en hacker vil udføre et målrettet angreb på en bestemt type af virksomheder, vil det alt andet lige være nemmere at angribe en virksomhed med en dårligere sikkerhedsprofil en resten af virksomhederne i gruppen. Det viser sig fx ved, at organisationer med en risikoscore på mindre end 400 er 5 gange mere udsat for en sikkerhedsbrist (se eksempel her og her). Det gælder altså ikke nødvendigvis om at være førende på sikkerhedsprofiler, men organisationen løber en stor risiko ved at være blandt de dårligste.

- Hvis en virksomhed består af flere datterselskaber med egne it-systemer, kan man bruge den internetvendte sikkerhedsprofil pr. datterselskab til at finde det svageste led i kæden og sikre, at mitigeringen optimeres her.

- Hvis virksomheden sammenlægges med en anden virksomhed, eller organisationen skal overtage en anden virksomhed, er den eksterne it-sikkerhedsprofil en vigtig parameter for prisen på virksomheden og den indsats, der evt. skal til for at justere niveauet af it-sikkerhed.

Konklusion

Ved videreformidling af sårbarheder til ledelsen med henblik på mitigeringstiltag kan det altså være effektivt at vurdere sårbarheder ud fra både kritikalitet, risiko og optræden af sårbarhed for således at kunne opstille KRI’er. KRI’er sammen med organisationens eksterne it-sikkerhedsprofil bliver væsentlige parametre for intuitiv videreformidling til ledelsen og er dermed centrale dele i en fremadrettet mitigeringsstrategi.