ランサム攻撃動向とオフェンシブセキュリティ施策の重要性 ブックマークが追加されました

*本記事は”The Rising Ransomware Trend and The Need for Offensive Security Practices”の日本語訳です。

オフェンシブセキュリティ施策は、企業のITインフラの脆弱性や弱点を特定することを目的とした積極的な対策を伴うため、ランサムウェア攻撃を理解し、リスクを軽減するために重要です。昨今では多くのランサムウェア攻撃が頻繁かつ高度になり、オフェンシブセキュリティ施策が急務となっています。本記事では、増大するランサムウェアの脅威の状況と、オフェンシブなセキュリティ施策がこれらのリスクを軽減する上で果たす重要な役割について解説いたします。

進化するハッカー戦術がもたらす新たな脅威:

Deloitte の脅威調査によると、2022年に全世界で約71%の企業がランサムウェアの影響を受けており、この傾向は2023年も続く可能性が高いと予想しています。これらの悪意あるサイバー攻撃では、一般的に高度なスキルを持つハッカーによって行われ、貴重なデータを暗号化し、その公開と引き換えに身代金を要求します。サイバー攻撃者は影響力と金銭的利益を最大化するために新しい戦術を採用しており、ランサムウェアの状況は常に進化している状況です。

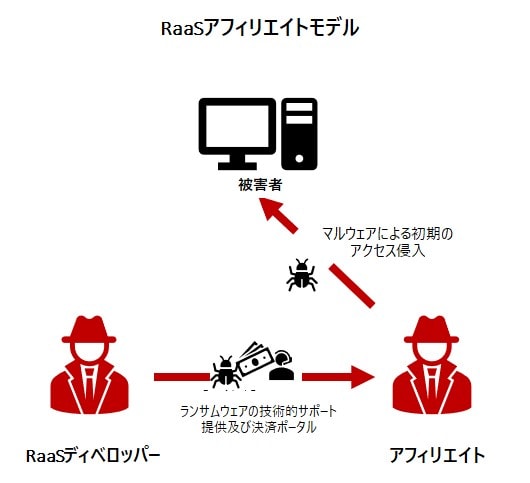

Ransomware as a Service (RaaS) :注目すべきトレンドの1つは、Ransomware as a Service (RaaS) の出現です。このモデルでは、技術的に未熟なサイバー攻撃者であっても、すぐに使えるランサムウェアのツールを提供することで攻撃を仕掛けることができます。RaaSキットの使いやすさを考慮すると、2022年に発生したサイバー攻撃のうち、約20%がランサムウェアによるものでした。RaaSプラットフォームは、ユーザーフレンドリーなインターフェース、カスタマーサポート、利益分配スキームを提供し、より幅広い個人がサイバー犯罪に参加できるようにしています。この変化により、ランサムウェア攻撃の数は指数関数的に増加しています。

二重恐喝の手法:金銭的利益をさらに高めるために、サイバー攻撃者は二重恐喝として知られる戦略を採用しています。従来のランサムウェアは、データを暗号化して身代金を要求するものでした。しかし、最近では、サイバー攻撃者が機密情報を暗号化する前に盗むことでアプローチを拡大しています。彼らは、追加の身代金が支払われない限り、盗んだデータを公開または販売すると脅し、さらなる緊急性を高め、被害者が要求に従うように更なる恐喝を行います。

サプライチェーン攻撃:サイバー攻撃者は、ハイプロファイルのターゲットに侵入する手段として、サプライチェーンを標的にすることの価値を認識しています。信頼できるサプライヤーやベンダーに侵害することで、相互接続された複数のシステムやネットワークにアクセスできるようになります。2022年の地域医療センターへのサイバー攻撃事件は、サプライチェーンの脆弱な場所から引き起こされたサイバー攻撃の一例です。サイバー攻撃者は給食サービスプロバイダーのデータセンターに不法侵入した後、閉鎖されたVPNネットワークに接続されている病院に侵入を広げました。

ゼロデイ脆弱性の悪用:未知のソフトウェアの脆弱性であるゼロデイ脆弱性は、サイバー攻撃者に非常に珍重されます。これらの脆弱性は、即時の検出や修復なしにシステムを悪用する機会を提供します。また、攻撃の入り口としてダークウェブ上のゼロデイ脆弱性を積極的に探索・取得しています。

医療業界と病院業界をターゲット:トレンドマイクロによると、2020 年には銀行、公共、製造業が最も多かったところ、2021 年には医療業界のランサムウェア検出数が世界のトップ 3 に入りました。サイバー攻撃者は重要な業界をターゲットにする際に大きな影響力を発揮することを非常に認識しており、ランサムウェア キャンペーンにとって魅力的で儲かる手段となっています。

デロイトでは、支払いを確保する方法の拡大に加えて、2023 年には身代金要求も増加する可能性が高いと中高水準で予測しています。この身代金要求の増加は、身代金が 2020 年比で 518% 増加した 2021 年以来、着実に増加すると予想されます。 2023年2月に海外のメール サービス プロバイダーがLockBitによって8,000万ドルを強要されましたが、これは2022年の5,000万ドルの要求以来最大の身代金要求です。

オフェンシブセキュリティ施策の緊急の必要性

以下に、ランサムウェア攻撃の文脈で重要な攻撃的なセキュリティ対策をいくつか示します。

脆弱性の発見:侵入テストや倫理的ハッキングなどのオフェンシブなセキュリティ対策は、組織のシステムやネットワークの脆弱性や弱点を特定するのに役立ちます。これらの脆弱性の悪用可能性を積極的に評価しようとすることで、組織はランサムウェア攻撃の潜在的な入り口についての洞察を得ることができます。更に、先進的な企業では、組織のIT資産が攻撃者の視点からどのように見えるかを理解するためのもう1つのアプローチであるAttack Surface Managementを採用しています。これらの積極的な手法により、企業は攻撃者がこれらの脆弱性を発見して悪用する前に、脆弱性を修正または緩和することができます。

攻撃シミュレーション:攻撃的なセキュリティ手法は、実際の攻撃シナリオを再現します。これには、ランサムウェア攻撃用に設計されたシミュレーションも含まれます。BASや自動ペンテストツールのような進化し続けるテクノロジーは、組織がテストを実施するのに役立ちますが、ツールから最大限のメリットを得るには、戦略的な展開計画と高度な技術的分析が必要です。

セキュリティに関する教育と訓練:攻撃者が企業を標的にしているケースが増えており、ランサムウェア感染を防ぐためには意識教育が重要になっています。一般的なサイバー攻撃者のソーシャルエンジニアリング戦術を認識するための従業員向けのトレーニングプログラムを確立することや、OAuth乱用のシナリオを訓練に含めることが重要です。

インシデント対応の準備:オフェンシブセキュリティ対策は、組織のインシデント対応の準備に貢献します。レッドチーム演習や机上シミュレーションを実施することで、組織はインシデント対応計画を評価し、潜在的な弱点を特定し、対応手順を微調整できます。PurpleTeamingのようなトレーニング方法は、外部の攻撃的なセキュリティ専門家と協力して、監視とインシデント対応プロセスをテストするように設計されています。War Gamingも組織のインシデント対応をテストし、組織のランサムウェアに対する準備状況に関する洞察を得ることができる貴重なトレーニングです。これらの演習は、セキュリティチームだけでなく、ビジネスリーダーや主要なステークホルダーが、大規模なインシデント発生時の役割を明確にし、インシデントに迅速に対応できるようにすることを支援します。

継続的な改善:定期的にセキュリティ評価とペネトレーションテストを実施することで、組織は継続的にパッチや更新プログラムを実装し、ネットワークセグメンテーションを強化し、セキュリティ制御を強化できます。その際、評価結果の詳細な分析をもとに、改善計画の策定が大変重要です。また、継続的な改善施策のシステム化で、ランサムウェア攻撃が成功する可能性を低減させることができます。

全体として、攻撃的なセキュリティ対策は、ランサムウェア攻撃の防止と軽減に重要な役割を果たします。これらの手法を採用することで、組織は攻撃者の一歩先を行くことができ、脆弱性を特定し、セキュリティ防御を改善し、ランサムウェア事件の潜在的な影響を最小限に抑えることができます。

ランサムウェアに対応する組織のレジリエンスを向上させるためのセキュリティ対策について詳しくご相談される場合は、お問い合わせください。

執筆者

櫻井 文緒/Fumio Sakurai

デロイト トーマツ サイバー合同会社

デロイト トーマツ サイバー Attack&Response Unitのメンバー。デロイト トーマツ サイバーにおいて、コンサルティングとリスクアドバイザリーの両方の業務を経験しており、特に金融サービス業界に重点を置いて、クロスボーダー案件のプロジェクトを担当している。

※所属などの情報は執筆当時のものです。