Ransomware Readiness:ランサムウェア攻撃のライフサイクル ブックマークが追加されました

大規模なエンタープライズネットワークにおける人手によるランサムウェア攻撃は非常に複雑で壊滅的なものです。ランサムウェア攻撃に対する適切な防御や対応、ランサムウェア攻撃からの適切な保護のためには、典型的なランサムウェア攻撃のライフサイクルを理解することがとても重要です。

ランサムウェアの脅威アクターの戦術、テクニック、手順は大きく異なる場合がありますが、通常、脅威アクターには「ターゲットネットワークから機密性の高いデータを抜き取る」ことと「ランサムウェアの一片を企業全体のネットワーク内に展開させる」というふたつの主要な目的があるため、攻撃のライフサイクルが同じになることが多いです。

本稿では、人手によるランサムウェア攻撃のさまざまな段階について概要を説明します。

初期攻撃ベクトル

すべてのランサムウェア攻撃は初期アクセスベクトルから始まります。ネットワークへの初期アクセスは、セキュリティ保護されていない、もしくは設定が誤っているVPNサーバー経由でのネットワークへのアクセスや、スピアフィッシング攻撃を介するトロイの木馬型マルウェアの配信といった、いくつかのテクニックによって実施されます。また、公開されているアプリケーションを悪用して、Webベースのコマンドやコントロールシェルを展開することもできます。

最近の攻撃に関する統計によると、ランサムウェア攻撃に利用される3つの最も一般的な初期攻撃手段は、リモートデスクトッププロトコル (RDP) の侵害、スピアフィッシング攻撃、およびソフトウェアの脆弱性の悪用です。

RDPの攻略

リモートデスクトッププロトコル (RDP) は、脅威アクターがターゲットネットワークに最初にアクセスするための最も一般的なベクトルのひとつです。RDPプロトコルは、SamSamおよびREvilのランサムウェアオペレーターに好まれている初期アクセス手段として広く知られています。

多くの組織が従業員にリモートワークの機能を提供しなければならなくなったため、パンデミックがこの問題を加速化し悪化させたともいえます。代償として、より多くのサーバーがインターネットにさらされることになり、ランサムウェアオペレーターを含むさまざまな脅威アクターの格好の標的となっているのです。

たとえば、Shodanを使えば、リモートデスクトッププロトコル (RDP) のデフォルトポートであるポート3389を開いた状態で公開されているサーバーが検索できます。

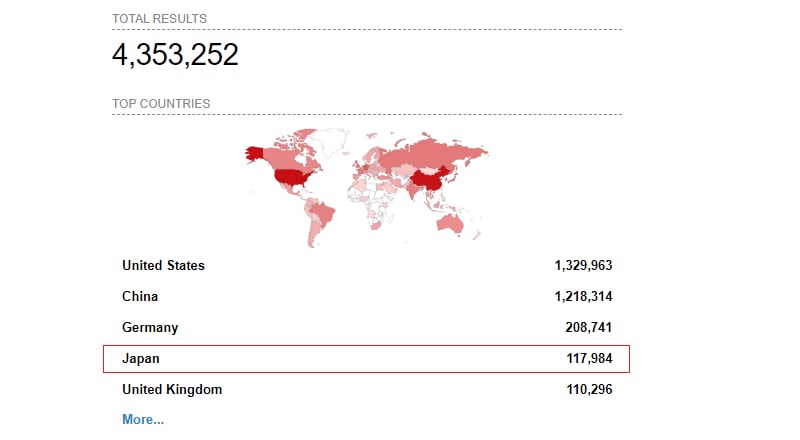

図1:ポート3389を持つデバイス。インターネットに公開されているリモートデスクトップ (RDP) プロトコル(Shodan.io - Shodan Search Engineからのキャプチャ)

このクエリは数百万の結果を返します。日本だけでも約118,000件です。それがこの初期攻撃ベクトルがランサムウェアオペレーターにとって非常に魅力的かつ人気がある理由のひとつです。

最近のケースではランサムウェアオペレーターがリモートデスクトップサーバ自体を攻撃することはありません。他の脅威アクターやダークウェブソース、アンダーグラウンドのフォーラムなどから、企業ネットワークへのリモートアクセスを購入するだけでよいのです。

企業ネットワークへの初期アクセスを販売するソースは、一般に「初期アクセスブローカー」と呼ばれます。これらのブローカーはデータ流出などの搾取後の活動にフォーカスしておらず、その代わり、潜在的な身代金の一定割合を獲得するために、ランサムウェアオペレーターに対して企業ネットワークへの初期アクセスの販売や提供を行います。

スピアフィッシング

スピアフィッシングとは、ターゲットユーザーを騙して悪意のある電子メールの添付ファイルを開封させたり、悪意のあるリンクをクリックさせたりすることを目的とした、ソーシャルエンジニアリングテクニックです。このテクニックは、脅威アクターがトロイの木馬型マルウェアのホストやエンドポイントを感染させたりターゲットにしたりするために使用されます。

トロイの木馬型マルウェアの代表的なランサムウェアとしては、BazarLoader、Hancitor、IcedID、Qakbot、Trickbotなどがあげられます。

スピアフィッシングのテクニックを使ってアカウントの認証情報を収集することもできます。その後、収集された認証情報を脅威アクターが悪用し、公開されているVPNサーバー経由でターゲットネットワークへのアクセスを試みます。多くの場合、パスワードの再利用によってアクセスされます。

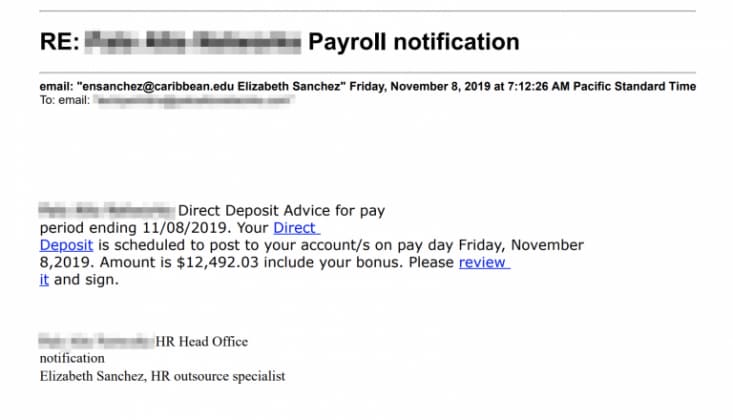

図2–Trickbotオペレーターが活用するスピアフィッシング攻撃の例(Source: デロイト トーマツ サイバー Malware Analysis and Research)

ソフトウェアの脆弱性

ソフトウェアの脆弱性すべてがネットワークへの初期アクセスのために脅威アクターによって悪用されるわけではない、という点に注意することが重要です。ネットワークへのアクセスを可能にする最も一般的な脆弱性のタイプは、リモートコードの実行を可能にしたり、認証情報を含むファイルをインターネットに公開したりするものです。

例えば、FortiGate VPNサーバーの脆弱性であるCVE-2018-13379[1]やPulse Secure VPNアプライアンスの脆弱性であるCVE-2019-11510[2]は、いずれもプレーンテキストのユーザー名とパスワードの認証情報にアクセスするためにランサムウェアオペレーターに悪用されました。その認証情報はのちに企業ネットワークへのアクセスに利用されました。

CVE-2019-19781[3]はCitrix ADCおよびGatewayアプライアンスのリモートコード実行の脆弱性です。この脆弱性は、悪意のあるコードをリモートでダウンロードして実行したり、悪用後の処理を実行したりするために、ランサムウェアオペレーターによく悪用されています。

また、非常に高度な脅威アクターがゼロデイ脆弱性(公開されていてもソフトウェアベンダーによって現状修正されていないシステムやデバイスの脆弱性)を利用する場合もあります。

2021年7月、REvilグループはKaseyaのリモート管理サービス 「VSA」 の複数の脆弱性を悪用し、悪意のあるアップデートパッケージをプッシュしてランサムウェアを展開することに成功しました。この攻撃はマネージドサービスプロバイダーを含むKaseyaの顧客に影響を与えました。この攻撃の影響の大きさに気付いたREvilは7,000万米ドル以上の身代金を要求しました。

ポストエクスプロイトテクニック

ネットワークへの初期アクセスを獲得することは、ランサムウェア攻撃の最終目標ではありません。初期アクセスが達成されると、脅威アクターはさまざまな活動を実行して、ネットワークをさらに列挙し、セキュリティ制御の無効化やエスカレーションによって管理者権限を奪取します。その権限を利用してネットワーク全体に渡って横展開し、データを流出させたうえで、目的を達成するためにランサムウェアを展開します。脅威アクターが目的を達成するために利用する脆弱性、ツール、テクニックは多数あります。

非常に一般的な脆弱性としては、複数のランサムウェアオペレーターによって悪用されているCVE-2020-1472[4]や「ZeroLogon」があります。この脆弱性により、脅威アクターは何回かマウスをクリックするだけで、Active Directoryドメインコントローラーにアクセスできます。

脅威アクターはnet.exeやnltestなどの一般的な組み込みWindowsツールを悪用して、ネットワーク上でActive Directoryの偵察と列挙を実行します。このテクニックにより、脅威アクターは 「地上を離れ」、セキュリティ防止と検出制御というレーダーの下で飛行することができます。

攻撃をさらに拡大させるために、脅威アクターはサードパーティツールをダウンロードしますが、そのほとんどは最初に侵害されたホスト上で簡単にダウンロードできます。サードパーティツールで一般的なものは、PowerView、Bloodhound (Sharphound) 、ADRecon です。

これらのツールを利用すると、脅威アクターはユーザーとグループ、コンピューター、サブネット、ドメインの信頼性に関する情報を列挙し、Active Directory内のオブジェクト間の関係が識別できるようになります。

脅威アクターは通常、ネットワークスキャナーからパスワードや認証情報のダンピングツールにいたるまで、さまざまなツールを利用します。これらのツールとして一般的なものは、Advanced IP Scanner、Mimikatz、LaZagne、Process HackerおよびProcDump です。

場合によっては、ダウンロードしたツールを利用することで、ほぼ即座に脅威アクターが高権限の認証情報にアクセスできる可能性があります。たとえば、mimikatzを利用して、Windows Local Security Authority Subsystem Service (LSASS) プロセスをダンプできます。このプロセスメモリには、メモリにキャッシュされた認証情報が含まれています。プロセスをダンプした後、攻撃者はこれらの認証情報にアクセスできます。

もうひとつの非常に一般的で典型的な人手によるランサムウェア攻撃の特徴は、さまざまなpost-exploitationフレームワークやCommand and Control (C 2) フレームワークを利用することです。最も一般的なポストエクスプロイトフレームワークのひとつはCobalt Strikeです。このフレームワークは、サイバー犯罪者だけではなく、国家の支援を受けている脅威アクターによっても活用されています。

Cobalt Strikeはその一例に過ぎず、その他の一般的な攻撃後のフレームワークとしては、Metasploit、PowerShell Empire、CrackMapExec、KoadicおよびPoshC 2があります。

これらツールのほとんどはインターネット上で公開されているオープンソースのため、ランサムウェアオペレーターは、ネットワークスキャン、特権の昇格、認証情報のダンプ、サードパーティツールやスクリプトのダウンロードと実行、ネットワーク全体での横展開など複数の目的を達成することができます。

脅威アクターにとってさらに重要なステップは、ネットワークへの永続的アクセスを維持することです。この永続的アクセスは、いくつかのテクニックを利用して実現されます。たとえば、脅威アクターはWindowsレジストリにトロイの木馬を隠したり、ペイロードを実行するためにスケジュールされたタスクを追加したり、インターネットにアクセスできるシステムにTeamViewerなどの正当なリモートアクセスソフトウェアをインストールしたりすることができます。

攻撃者が偵察と列挙のタスクを成功させ、管理者権限まで昇格させることができれば、データの流出とネットワーク全体へのランサムウェアの展開という目的を達成することができます。

データ流出

データの流出は、データのエクスポートやデータの盗難とも呼ばれ、ランサムウェアオペレーターに非常に人気があります。ほとんどのランサムウェアの脅威アクターは、専用のリークサイト (DLS) をメインにしています。DLSウェブサイトは、成功したランサムウェア攻撃に関する情報を公開するために利用され、企業が身代金の支払いを拒否した場合には、データを抜き出すこともあります。

流出したデータには、クレジットカード情報、社会保障番号 (SSN) 、個人識別情報 (PII) 、保護された健康情報 (PHI) 、企業の個人情報、機密情報、企業秘密などが含まれることが多いです。DLS ウェブサイトは通常、ダークウェブ上にあり、TORブラウザを利用してアクセスできます。

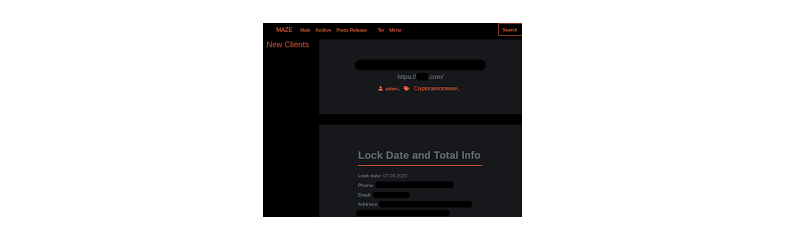

図3:Mazeランサムウェア専用のリークサイト (DLS) (Source: デロイト トーマツ サイバー Malware Analysis and Research)

脅威アクターは多くの時間を費やして侵害されたネットワークからデータを盗み出すことができます。このプロセスは、検出されなければ数か月から数年続く可能性があります。攻撃のライフサイクルにおいて、追加の機密データにアクセスし、ネットワーク全体に分散した複数の初期アクセスポイントを確立することがあります。

脅威アクターは、データの流出を実行するための専用サーバーを持つことも、攻撃のライフサイクルにおいて利用するのと同じpost-exploitation command and control (C 2) サーバーを利用してデータを流出させることもできます。

攻撃者は一般的にデータ流出に適した新進のツールを利用し ます。たとえば、WinSCPやFileZillaといったツールは、組織に専用のセキュリティオペレーションセンターや監視チームがない場合は特に、検出することが非常に困難です。

一部のランサムウェアオペレーターは、MEGAやDropMeFilesなどのパブリッククラウドストレージを悪用してデータを流出させます。この方法でデータを盗み出すために、脅威アクターは通常のウェブブラウザや、対応するクラウドストレージクライアントアプリケーションを悪用する場合があります。

機密データが流出した時点で、被害者のネットワークはランサムウェアの展開を迎える準備ができています。

ランサムウェアの展開

Windowsオペレーティングシステムには、ボリュームシャドウコピーサービスと呼ばれるバックアップツールセットが組み込まれています。このツールセットでは、必要に応じて以前の状態に復元できるようにファイルとボリュームのバックアップコピーが作成できます。この機能はランサムウェアオペレーターにもよく知られており、ほとんどのランサムウェアは、このサービスを無効にしてバックアップコピーを削除します。

多くのランサムウェアは、バックアップソリューションから拡張子を持つファイルを消去する機能を内蔵しています。たとえば、以下の拡張子を持つファイルはTinyCryptorのランサムウェアによって消去されます。

- .vbm

- .vib

- .vbk

- .bkf (bkf)

- .vlb

- .vlm

- .iso

セキュリティコントロールとソリューションが適切に 動作している場合は、このランサムウェアの活動を簡単にブロックできる可能性があります。しかし、この時点ではネットワーク上の管理者権限に昇格されており、この特権を悪用して監視除外リストにランサムウェアの種類を追加したり、セキュリティソフトウェアや制御を無効にしたりできます。

攻撃者はWindowsドメイン管理者の認証情報も持っている可能性があります。ドメイン管理者の認証情報を悪用してセキュリティ制御を無効にし、グループポリシーを悪用してランサムウェアを展開するバッチスクリプトを展開できます。グループポリシーの変更に加え、Sysinternal PsExecツールなどの一般的なWindows管理ツールを悪用してランサムウェアを展開します。PSExecツールには、リモートシステム上でプロセスを実行する機能があります。これらのテクニックが失敗した場合でも、手動でランサムウェアを展開することができます。

展開中は主要なWindowsシステムファイルは暗号化されません。システムフォルダは除外リストにあります。これにより、被害者がランサムウェアオペレーターとのコミュニケーションを確立するための、電子メールやポータルリンクを受信するシステムが利用可能です。

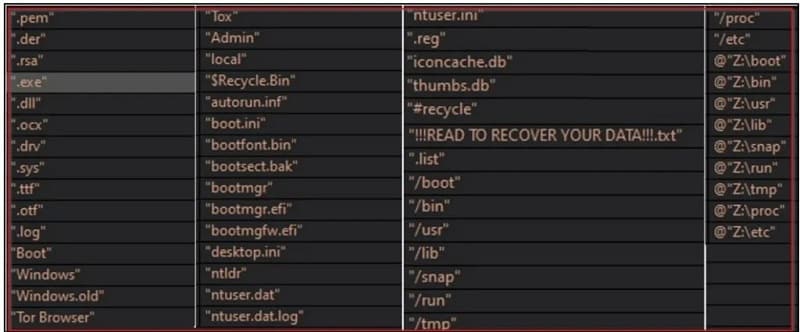

図4:Moishaランサムウェアファイルの除外リスト。これらのファイルやフォルダは、このランサムウェアによって暗号化されることはない。(Source: デロイト トーマツ サイバー Malware Analysis and Research)

興味深いことにTorブラウザのフォルダは暗号化から除外されていますが、これは、被害者がコミュニケーションを確立し、Torブラウザ経由でしかアクセスできないダークウェブ上のランサムウェアオペレーターのポータルにアクセスできるようにするためです。

ランサムウェアの展開が成功し次第、オペレーターは被害者と身代金の額について交渉する準備に入ります。要求された身代金の支払いを被害者が拒否した場合、ランサムウェア攻撃が継続するケースも稀にあります。例えば、REvilというランサムウェアオペレーターは身代金の支払いを拒否する被害者に対して分散型サービス拒否 (DDOS) 攻撃を実行します。

[1] Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について (jpcert.or.jp)

[2] 複数の SSL VPN 製品の脆弱性に関する注意喚起 (jpcert.or.jp)

[3] 複数の Citrix 製品の脆弱性 (CVE-2019-19781) に関する注意喚起 (jpcert.or.jp)

[4] Netlogon の特権の昇格の脆弱性 (CVE-2020-1472) への早急な対応を (jpcert.or.jp)

執筆者

オカラハン バリー/Barry O’Callaghan

デロイト トーマツ サイバー合同会社

ネットワーク、ウェブ、モバイル、クラウドのペネトレーションテスト、ソーシャルエンジニアリング、オープンソースインテリジェンスで豊富な経験を持つオフェンシブ・セキュリティ専門家として、Red Teamのリーダーをつとめる。グローバルな組織と密接に連携し、複雑で多層的な Red Team 評価やオフェンシブ・セキュリティ評価を手掛ける。

ドラーチャ ロバート/Robert Dracea

デロイト トーマツ サイバー合同会社

IT企業、アプリケーション・セキュリティ専門企業を経て現職。

サイバーセキュリティ戦略立案、セキュリティ対策の「シフトレフト」およびDevOpsセキュリティの推進、セキュリティ保証成熟度に関するアドバイザリーなどに従事。

OWASP(Open Web Application Security Project)の日本支部であるOWASP Japanの一員として、発足時よりAdvisory Boardを務める。

※所属などの情報は執筆当時のものです。