Article

Cyber Compliance & Verstöße

Die gegenwärtige Cybersicherheitslandschaft entwickelt sich rasant weiter, beeinflusst durch neue gesetzliche Regelungen wie die Verordnung über die digitale operationale Resilienz im Finanzsektor (DORA), die NIS-II-Richtlinie und verschärfte Datenschutzgesetze. Diese Vorschriften zielen darauf ab, die Widerstandsfähigkeit digitaler Infrastrukturen zu stärken, strengere Sicherheitsmaßnahmen vorzuschreiben und einen besseren Schutz personenbezogener Daten zu gewährleisten.

Da Cyberbedrohungen immer raffinierter und allgegenwärtiger werden, ist die Einhaltung dieser Regelwerke unerlässlich, um Risiken zu mindern und kritische Systeme zu schützen. Organisationen müssen sich schnell anpassen, ihre Cybersicherheitspraktiken verbessern, um den regulatorischen Anforderungen zu entsprechen und sich gegen zunehmende Cyberbedrohungen zu wappnen. Aber Sie sind nicht alleine.

Inhaltsübersicht

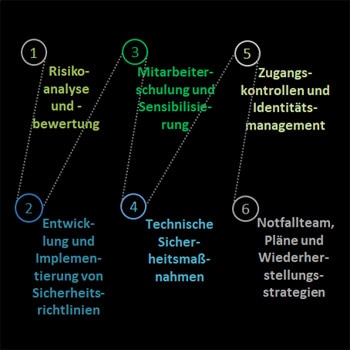

1. SCHRITTE ZUR EINHALTUNG DER VORSCHRIFTEN

Unternehmen sollten eine enge Zusammenarbeit zwischen ihren Rechts- und Compliance-Abteilungen sowie ihren IT- und Cybersicherheitsteams forcieren und fördern, um eine umfassende Einhaltung der geltenden Normen zu gewährleisten. Regelmäßige Schulungen und Updates zu neuen Cyber-Bedrohungen und sich entwickelnden rechtlichen Anforderungen sind für die Aufrechterhaltung effektiver Compliance-Strategien von elementarer Bedeutung. Darüber hinaus helfen häufige Audits, Risikobewertungen und Incident-Response-Simulationen dabei, Schwachstellen zu erkennen und die allgemeine Cyber-Resilienz des Unternehmens zu stärken.

Eine frühzeitige Planung und Vorbereitung hilft Unternehmen, robuste Cybersicherheitsmaßnahmen in ihre Geschäftsprozesse einzubinden. Dieser proaktive Ansatz senkt die Kosten und gewährleistet, dass die notwendigen Schutzmaßnahmen zum Schutz vor aufkommenden Cyber-Bedrohungen vorhanden sind, was sichere und widerstandsfähige Innovationen ermöglicht.

1. Risikoanalyse und -bewertung

- Durchführung regelmäßiger Risikoanalysen, um potenzielle Schwachstellen zu identifizieren.

- Bewertung möglicher Auswirkungen von Cyberbedrohungen auf das Unternehmen.

2. Entwicklung und Implementierung von Sicherheitsrichtlinien

- Entwicklung und Implementierung umfassender IT-Sicherheitsrichtlinien.

- Regelmäßige Updates der Richtlinien, um neuen Bedrohungen und gesetzlichen Anforderungen gerecht zu werden.

3. Mitarbeiterschulung und Sensibilisierung

- Regelmäßige Schulungen zur Schärfung des Bewusstseins für Cyberbedrohungen und sichere IT-Praktiken

- Durchführung von Phishing-Simulationen und andere Tests, um die Wachsamkeit der Mitarbeiter zu bewerten.

4. Technische Sicherheitsmaßnahmen

- Verwenden Sie fortschrittliche Sicherheitssoftware und -systeme (Antivirensoftware, Firewall, Intrusion-Detection-Systeme) in Übereinstimmung mit gesetzlichen Anforderungen und Best Practices.

5. Zugangskontrollen und Identitätsmanagement

- Strenge Zugangskontrollen, um sicherzustellen, dass nur autorisiertes Personal Zugang zu kritischen Systemen und Daten hat, in Übereinstimmung mit gesetzlichen und regulatorischen Standards.

6. Notfallteam, Pläne und Wiederherstellungsstrategien

- Entwickeln Sie einen umfassenden Incident-Response-Plan, der die Maßnahmen während eines Cyberangriffs detailliert beschreibt.

- Stellen Sie ein Notfallteam auf, das im Umgang mit Cybervorfällen geschult ist.

2. RECHTLICHE REAKTION IN EINEM NOTFALL

Bei der Bewältigung eines Cybervorfalls ist es entscheidend, rechtliche Aspekte wie regulatorische Compliance, Meldepflichten bei Datenschutzverletzungen und potenzielle Haftungen zu berücksichtigen. Rechtliche Beratung ist unerlässlich, um komplexe Gesetze und Vorschriften zu navigieren, eine rechtzeitige und genaue Berichterstattung an Behörden sicherzustellen und den Umgang mit betroffenen Stakeholdern zu managen. Zudem hilft rechtlicher Beistand, Risiken im Zusammenhang mit potenziellen Rechtsstreitigkeiten und vertraglichen Verpflichtungen zu mindern. Erfahrene Rechtsberater zur Hand zu haben, ist von entscheidender Bedeutung, um den Vorfall effektiv zu bewältigen und rechtliche sowie finanzielle Auswirkungen zu minimieren.

RESPOND

- Identifikation / Erste Dokumentation: Identifizieren Sie schnell den Umfang und die Art des Cybervorfalls und dokumentieren Sie alle relevanten Details für spätere Analysen und Compliance-Zwecke.

- Schadensbegrenzung: Ergreifen Sie sofortige Maßnahmen, um den Vorfall einzudämmen, weiteren Schaden zu begrenzen und die Auswirkungen auf den Betrieb und die Daten zu mindern.

- Beweissicherung: Sichern und bewahren Sie alle Beweise im Zusammenhang mit dem Cybervorfall auf, um Ermittlungen, rechtliche Schritte und die Einhaltung regulatorischer Anforderungen zu unterstützen.

- Benachrichtigungspflichten / Rechte der Betroffenen: Erfüllen Sie die gesetzlichen Verpflichtungen zur Benachrichtigung der zuständigen Behörden und der betroffenen Personen.

- Ersatzbeschaffung: Arrangieren Sie den Ersatz kompromittierter Systeme oder Daten und sorgen Sie dafür, dass der Geschäftsbetrieb möglichst wenig unterbrochen wird.

- Kommunikation: Managen Sie die interne und externe Kommunikation effektiv, besonders mit den Aufsichtsbehörden.

RECOVER

- Vorfallwiederherstellung: Wiederherstellung von Systemen und Daten nach einem Cybersecurity-Vorfall.

- Vertragsprüfung: Überprüfung von Vereinbarungen, um sicherzustellen, dass Sicherheitsverpflichtungen und Verantwortlichkeiten erfüllt werden.

- Regulierungs-Compliance: Sicherstellen, dass Systeme und Praktiken nach dem Vorfall den regulatorischen und politischen Standards entsprechen.

- Detaillierte Lückenanalyse: Analyse der Ursachen des Vorfalls, um die Widerstandsfähigkeit zu stärken und zu optimieren.

- Weitere Schadensbegrenzung: Zusätzliche Maßnahmen zur Minderung und Eindämmung von Schäden durch eine Cybersecurity-Verletzung.

THRIVE

- Vorfallwiederherstellung: Wiederherstellung von Systemen und Daten nach einem Cybersecurity-Vorfall.

- Vertragsprüfung: Überprüfung von Vereinbarungen, um sicherzustellen, dass Sicherheitsverpflichtungen und Verantwortlichkeiten erfüllt werden.

- Regulierungs-Compliance: Sicherstellen, dass Systeme und Praktiken den regulatorischen und politischen Standards entsprechen.

- Erhöhung der Widerstandsfähigkeit: Schließen aller in der Lückenanalyse entdeckten Sicherheitslücken und Implementieren weiterer Maßnahmen zur Stärkung der zukünftigen Widerstandsfähigkeit des Unternehmens.

Bei Deloitte Legal bieten wir umfassende Rechtsberatung an, um unseren Mandanten bei der Vorbereitung auf Cyberbedrohungen zu helfen. Über die Einhaltung regulatorischer Anforderungen hinaus bieten wir maßgeschneiderte Beratung im Falle eines Cybervorfalls. Unser Ansatz integriert juristisches Fachwissen mit strategischen Einblicken, um Ihre Interessen zu schützen und Ihre Ziele zu unterstützen.

Stand: Oktober 2024

Auch interessant

DORA betrifft auch EbAV

Die Zeit für Analysen und Vertragsumstellungen ist jetzt!

Generative KI: Ein Leitfaden für Rechtsabteilungen

Wie verändert generative KI die Zukunft der Rechtsdienstleistungsbranche?