第四回 クラウドのセキュリティは不安? ブックマークが追加されました

■クラウドセキュリティに対する誤解

クラウドが普及し、クラウドに対する利用者の様々な間違った認識は解消されてきましたが、セキュリティに関しては、いまだに間違った認識が多く、それが原因で社内のクラウド活用が進まない現状が見られます。セキュリティに対する意識の高さやインシデントが発生した際の影響を懸念する担当者の思いは、よく理解できますが、不勉強がゆえに間違った固定概念を持っていることがあります。

以下は、クラウドセキュリティに関する間違った認識の例です。(クラウド界隈では、よく都市伝説と呼ばれているものです。)

・業務で機微な個人情報を扱っているのでクラウドは利用できない

・クラウドはインターネット経由で接続されているためオンプレミスよりも危険だ

・海外のクラウドベンダのセキュリティ基準は、日本の基準に対応していない

・クラウドにデータを置くと所有権が無くなり、国境を越えてデータが流出してしまう

・クラウドなのでオンプレミスのようなセキュリティテストが出来ない

・クラウドはオンプレミスのようにデータ消去を確認することが出来ないので、機微なデータを配置できない

・クラウドは、悪意のある内部の人間が管理機能を使ってデータを盗み見できてしまう

また、明確な理由もなく、クラウドはブラックボックスなので、危ないと企業のIT上層部が言っていることを聞いたこともあります。

繰り返しになりますが、この例は、間違った認識で、一部は、2018年にラスベガスで開催されたAWSの年次イベントre:Inventのセッションで、発表された内容も含んでいます。気になる方は、YouTube等で、「Top Cloud Security Myths - Dispelled!」としてセッション内容が公開されているので、確認してみてください。

近年、クラウドサービスにおける情報漏えい事故を含むセキュリティインシデントが多発報告されています。その原因は主に人的ミスであり、しかも設定操作のごく単純な誤りに起因していることが多いにも関わらず、クラウドが問題のようにとらえる人も多く、「クラウドは危ない」と、誤解を招く原因の一つとなっています。

■クラウドサービスプロバイダーのセキュリティ対策

多くのクラウドサービスプロバイダーは、セキュリティに多額の投資をしており、セキュリティに対する高度な専門性を有する人材を多く抱えています。これは、セキュリティインシデントによって、自らのビジネスを危険にさらしてしまうことを十分理解しているからです。

クラウドサービスプロバイダーは、様々なセキュリティ対策を提供していますが、共通的な対策として主要なものを4つ説明します。

1.詳細な制御とモニタリングの仕組み

データの保存場所、データにアクセスできるユーザーが利用可能なリソースを制御できます。詳細なアイデンティティアクセス制御と、ほぼリアルタイムのセキュリティ情報の継続的なモニタリングを組み合わせることで、常に適切なリソースに適切なアクセス権を付与することが可能です。

2.セキュリティタスクの自動化

クラウドを利用した際のセキュリティインシデントの原因となりがちなセキュリティタスクを自動化することで、人的な設定エラーを減らし、安全性を高めることが可能です。サービスとして提供されている様々なソリューションを組み合わせることで、タスクを自動化し、DevSecOpsを実現することが可能です。

3.高いデータセキュリティとプライバシーに関する対策

セキュアにデータを取り扱う上で必要な暗号化、キー管理、移動、保管管理機能を含め様々な機能が提供されています。また、クラウドサービスプロバイダーのグローバルに展開されているサービスは、データセンター間で、セキュアに暗号化された通信が保証されています。

4.広範な認証セットを使用しコンプライアンスを確保

コンプライアンスの取り組みを支援するために、グローバル各国の認定資格の他に、金融、小売、ヘルスケア、政府、会計、教育、製造、メディアなど様々な業界固有のコンプライアンスにも準拠しており、継続的な検証も実施しています。また、これらの監査レポートを入手することが可能です。

オンプレミスのデータセンターでこれだけの対策を実施することは難しいことはご理解いただけると思います。

■セキュリティは、クラウドサービスプロバイダ―に任せておけば、安心か?

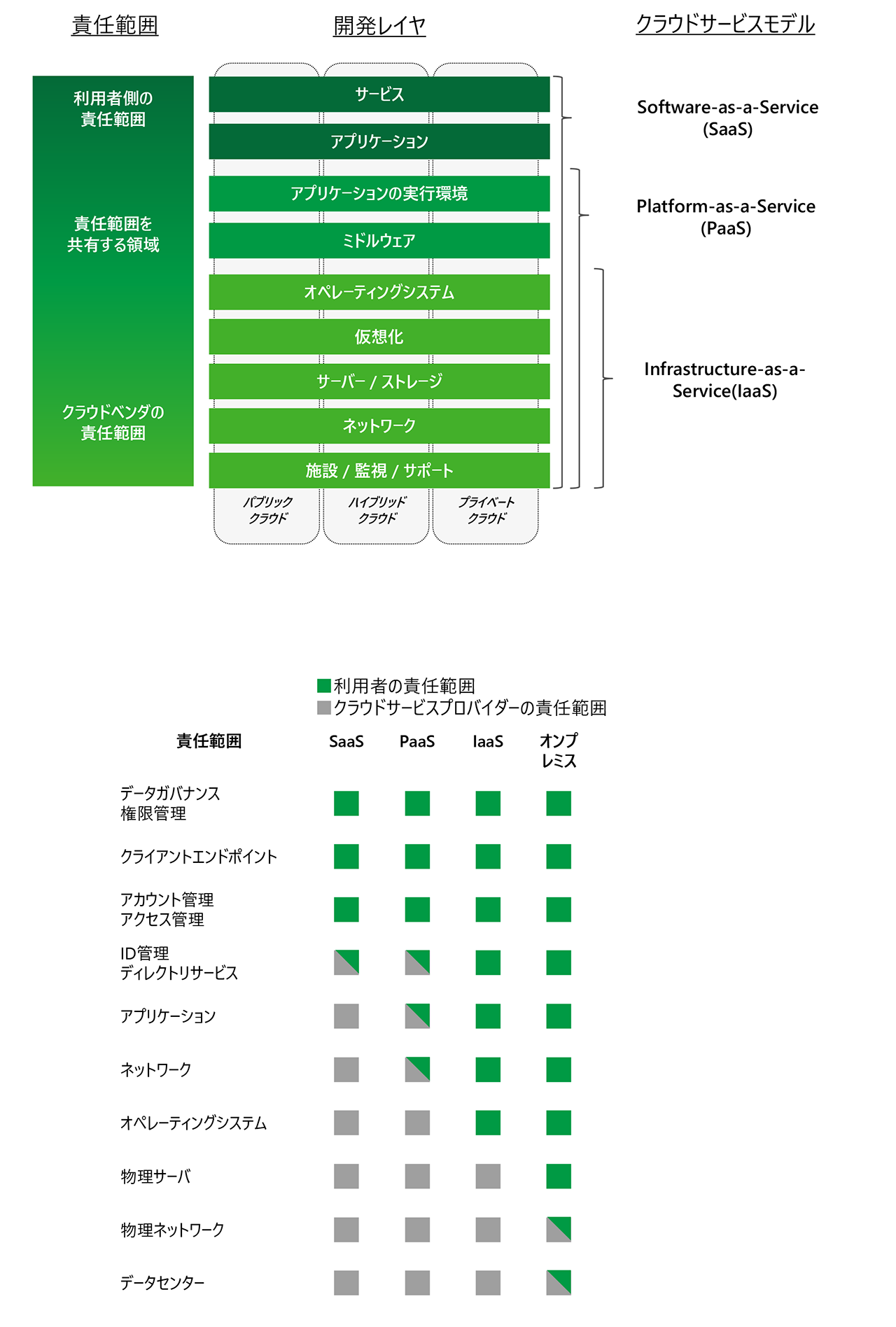

高度な対策を実施しているクラウドサービスプロバイダ―ですが、セキュリティー対策を全てクラウドサービスプロバイダ―にお任せすることはできません。主要なクラウドサービスプロバイダ―は、責任共有モデルを採用しており、セキュリティとコンプライアンスは、利用者とクラウドサービスプロバイダ―で共有すべき責任としています。これは、クラウドの中でもIaaS/PaaS/SaaSといった分類においても、責任の範囲が異なるので、よく理解して、利用者の責任範囲に集中してセキュリティ対策を実施することで、クラウドを利用した際の効果的なセキュリティ対策を実現することが可能となります。

以下の図は、クラウドの分類における利用者とクラウドサービスプロバイダーの責任範囲を示したものです。

■クラウドセキュリティに対する将来の予測

責任共有モデルにおける、クラウドサービスプロバイダーの責任範囲は、今後も継続的に改善することが予想されるため、利用者の責任範囲の対策を強化しない場合、システム全体でのセキュリティ対策には、課題が残ってしまいます。 ガートナー社が2019年に公開した「Is the Cloud Secure?」の記事では、今後クラウドセキュリティで直面する課題を以下のように予測しています。

・2025 年には、パブリック クラウドの使用を制御できない組織の 90% が機密データを不適切に共有してしまう

企業のクラウド戦略は通常、クラウドの利用に遅れをとっています。これにより、ほとんどの組織では、大量の承認されていない、さらには認識されていないパブリッククラウドの使用が残され、シャドーITが乱立しています。企業は、クラウドを実装する前に包括的なエンタープライズ戦略を策定するか、制御されていないパブリッククラウド利用のリスクを検知する仕組みを導入する必要があります。

・2024 年には、多くの企業はクラウド セキュリティリスクの適切な可視化に苦労することになる

クラウドサービスのセキュリティに関して敏感になることは大切ですが、クラウドリスクを過大評価すると、ビジネスの機会を逃す可能性があります。企業はこれまでもクラウドリスクを過大評価する傾向がありましたが、最近では、多くの組織がクラウドリスクを過小評価しています。これは、リスクの過大評価と同じくらい有害であることが証明される可能性があります。包括的なクラウド戦略と連携した適切に設計されたリスク管理戦略は、パブリッククラウドの使用が理にかなっている場所と、シャドーITを減らすために実行できるアクションを組織が判断するのに有効です。

・2025 年までに、クラウド セキュリティ障害の 99% が利用者の責任となる

クラウドにおけるセキュリティインシデントの原因は、単なる設定ミスであることがほとんどであり、その割合は2020年時点では95%を占め、2025年時点では99%を占めると予想されております。例えば、アクセス制御の設定ミスや権限管理の設定ミスがこれに該当します。クラウドを利用した場合、簡単に設定を変更できるため、設定変更におけるガバナンスを強化し、中央管理と監視計画を見直す必要があります。

このようにクラウドを正しく理解することで、利用者は、オンプレミス環境では実現することが難しいような高度なセキュリティ対策をクラウド採用により、最小限のコストで実現することが可能になりますが、全社横断のクラウドガバナンス強化も必要になっています。

クラウド連載(全5回)

第一回 クラウドの普及と間違った認識

第二回 Lift and Shiftによるクラウド移行

第三回 パブリッククラウドは高い?

第五回 クラウドの選定

プロフェッショナル

吉田 悦万/Yoshikazu Yoshida

システム開発の上流工程から開発まで、様々な案件を担当。また、プロジェクトマネージメント・ITコンサルティング、新規事業の立ち上げ等幅広い経験を有する。近年は、パブリッククラウドを活用した、ソリューションの企画・新規事業の立ち上げ、他社とのアライアンス・組織運営に従事。パブリッククラウドでは、主にAWSを専門とし、特にBigDataを活用するためのデータウェアハウス/データレイクの導入・活用を得意領域とする。