Cyber

Security

Security

情報漏洩や

サイバー

セキュリティ対策

事業基盤としての

情報セキュリティ対策とは

情報セキュリティ対策とは

ITシステムは今、業種や規模を問わずあらゆる企業の事業基盤となった。リスク要因が広範囲に及び、かつ深淵化するなかで、サイバーリスクをどう位置づけるか。それによって企業の持続的成長が左右されるといって過言ではない。情報セキュリティの知見が深い高橋正和氏に、日本企業の現状とリスクへの向き合い方を聞いた。

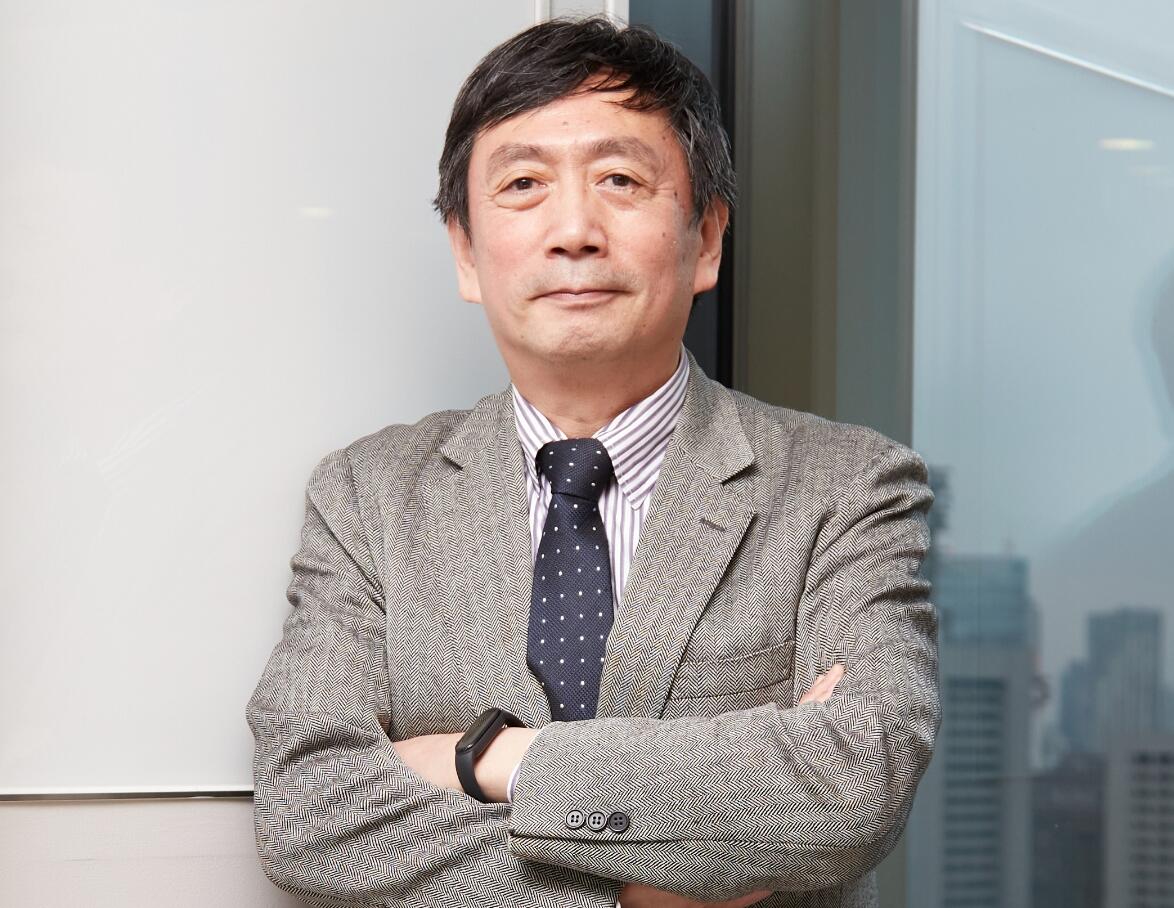

Masakazu Takahashi

高橋 正和 氏

株式会社Preferred Networks 執行役員 最高セキュリティ責任者

NPO法人 日本ネットワークセキュリティ協会(JNSA)副会長

CISSP(Certified Information Systems Security Professional)

NPO法人 日本ネットワークセキュリティ協会(JNSA)副会長

CISSP(Certified Information Systems Security Professional)

かつては文房具、現在は事業基盤となったIT

パンデミックや地政学リスク、脱炭素など不確定要素が増大している現代の企業経営において、リスクの意味はどう捉えたらよいのでしょうか。

社会全体が右肩上がりの時代は、失敗しないことが重要でした。自らリスクを取らなくてもよかった時代です。右肩上がりとは言えない現在は、成功するためにはリスクと折り合いをつけていかなければなりません。

一方で、企業が考慮すべきリスクは広範囲に及んでいます。特に重要度が増している領域のひとつが情報セキュリティでありサイバーセキュリティです。情報セキュリティ、サイバーセキュリティは、全社レベルで対応する重要なリスクのひとつとして取り組むことが求められています。

リスク評価は既に確立した領域だとする専門家も少なくないのですが、実際にリスク対策を実施する立場からは、とても確立した領域には思えません。そもそも広範囲にわたる多様な分野の専門知識をもつ人はいないので、リスク評価が難しいのは当然かもしれません。

企業経営におけるリスクの種類と範囲が拡大しているなかで、サイバーリスクの位置づけも変わってきていると。

そうですね。ポイントは大きく2つあります。ひとつは、ITシステムが事業基盤へと変化していること。たとえば、社会生活の中にすっかり浸透したネット通販では、ECサイト、つまりITシステムが事業基盤そのものです。ECサイトが動かなくなれば、ビジネスそのものが止まってしまいます。もうひとつは、これまでITへの依存度が低いと考えられてきた領域です。気付かないうちにITが事業基盤となっていることも少なくありません。最近でも、大手自動車メーカーの取引先1社がサイバー攻撃を受けたことで、メーカーの全工場が稼働を停止しました。また少し古い事例ですが、航空会社でパイロットなどの予定を管理するカレンダーシステムが止まったことで、航空機の運行できなくなったこともありました。

考えてみれば、90年代には、電話やファックスが止まれば事業が止まりました。現在はITシステムが止まると事業が止まります。ITは文房具と考えられることも多いのですが、現在では、あらゆる企業の事業基盤として中枢を支えるものに変容しています。つまり、あらゆる事業のIT依存度が徐々に高まったことで、企業経営にとってサイバーリスクは無視できない程、深刻化しているのです。

「世界チャンピオンに勝つ話は止めましょう」

サイバー攻撃に狙われたら事実上防ぎようがないと聞きますが、現状もそうなのでしょうか。

よく話すのは「世界チャンピオンに勝つ話は止めて、まずは基本を身に着けることから始めましょう」ということです。普通の人が世界チャンピオンに勝つことを目指しても、現実的な解決策はありません。まずは基本を作り、段階的にトレーニングを進めていく必要があります。つまり、マチュリティモデル(習熟度モデル)に沿って、練度を上げていくことが重要になります。偶発的な練度の低い攻撃で被害にあわないレベルに達することが必要です。この基盤があって初めて高度な攻撃にも対応できるようになるのです。

世界チャンピオンレベルの攻撃に対応した例としては、アメリカの大手航空宇宙開発企業の事例が有名です。2011年にあるセキュリティ企業への攻撃により、広く利用されているワンタイムパスワードの基本情報が盗まれる事件がありました。そして、この情報を使い、ワンタイムパスワードで保護されたVPNが破られたといわれています。この大手航空宇宙開発企業は、侵入を検知し、その段階ですぐに全ての外部接続を遮断しました。そして、攻撃者はVPNへの接続には成功したが、そこから先への侵害はなかったことを確認し、対策を施した上でネットワーク接続を再開しました 。

10年以上前の出来事ですが、現在でもここまでの対応が出来る企業は、あまりないと思います。なお、この企業は、後にサイバーキルチェーンと呼ばれる高度なサイバー攻撃への対策モデルを提唱しています 。

情報セキュリティ対策の実施モデルをレイヤ分けして整理

狙われたら防御が難しいなかで、特に日本企業がサイバー攻撃に対応するための課題はどこにあるのでしょうか。

経営者のゴールは持続可能な企業成長ですが、経営が「攻め」、情報セキュリティは「守り」という対立的な文脈で捉えると、不自然な二者択一が求められることになります。そのような二者択一ではなく、情報セキュリティの担当者が、組織としてのゴールを経営陣と共有し「企業成長のためのドライバとなるセキュリティ」を実現することが重要になります。

日本企業の情報セキュリティは、ISMS(情報セキュリティマネジメントシステム)と監査を中心に進んできました。ISMSや監査の重要性は言うまでもありませんが、単にチェックリストとして使っている限り有効な対策にはなりません。例えば、アンチウイルスソフトを入れて、●●を入れて〇〇を入れて…。そして「チェックリスト上、対策はできました」という話になりがちです。

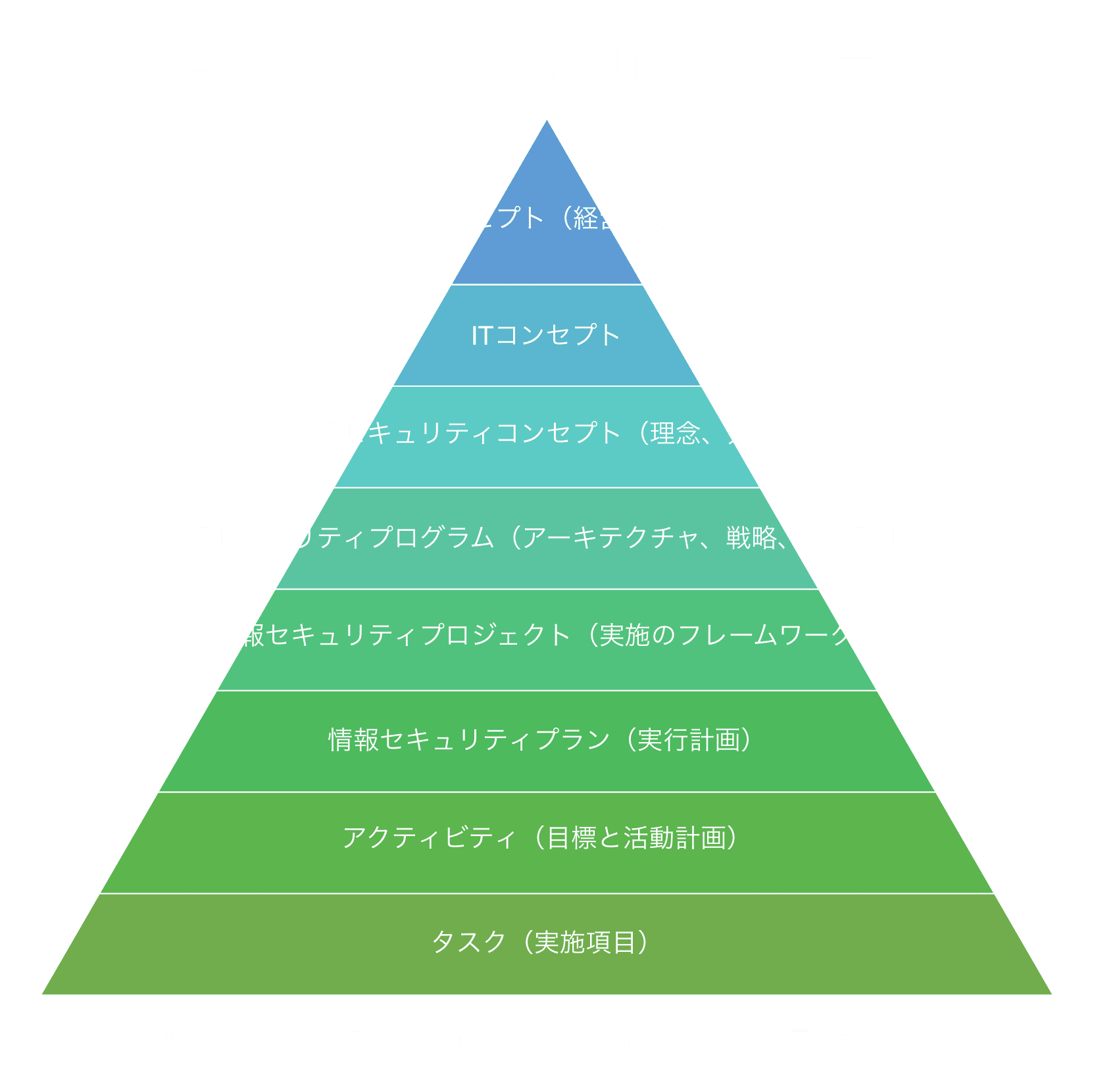

チェックリストによる対策は、ITシステムのアーキテクチャとは無関係な単なる製品やサービスの足し算になりがちです。本来、企業のセキュリティ対策は、経営計画に沿って進める必要があります。そのためには、チェックリストから考えるのではなく、セキュリティ施策をレイヤ化し、構造的に考える必要があります。

たとえば、情報セキュリティの実施モデルを上からコンセプト→プログラム→プロジェクト→プラン→アクティビティ→タスクというレイヤにしてみます。今どのレイヤの議論をしているのか、どのレイヤの計画をしているかを意識して進めていくことが鍵になるでしょう。文字にすると簡単に見えますが、チェックリストに基づいた対策では、施策が構造化されていないため、本質的な議論が難しいケースが多いのです。

説明責任をデバッグするための

机上演習(インシデント・シミュレーション)

ゴールを共有するためのアーキテクチャとして実施モデルを整理するということですね。そのうえで、具体的な対策はありますか。

ここは大事な論点なのですが、ソフトウエアやシステム開発では当たり前に行われるデバックやシステムテストが、セキュリティ施策では行われていません。いわばセキュリティ対策をデバッグするための手法としての机上演習、つまりインシデント・シミュレーションが有効であり、必要な施策と考えています。

インシデント・シミュレーションでは、想定している対応が規程上で担保されているのか、事件・事故を調べるためのログは取れているのか、システムを止める判断は誰が何を根拠に行うのか、といったこと確認する机上演習です。実際のシステム上で行うレッドチーミングやTLP(Thread Lead Penetration test)も注目されていますが、作業負担が大きく、最初はハードルが高いことがあります。そうした場合であっても机上演習なら、総務や人事、経営者といった重要なステークホルダも参加しやすいはずです。そして練度が上がったらレッドチーミングやTLP(Thread Lead Penetration test)にチャレンジすることもできるでしょう。

現実問題として、サイバー攻撃を受けた場合は、説明責任が果たせるかどうかが喫緊の課題になります。取引先などに対して、①事故の原因 ②現時点の調査状況 ③再発防止策、少なくともこの3点を説明する必要があります。インシデント・シミュレーションでは、事件・事故のシナリオを通じて、この3点をまとめる作業を行います。この作業を行うことで、現状のセキュリティ施策を自ら評価し、再発防止策を明らかにしていきます。こうして策定した再発防止策は、事件の発生を待たずに、すぐに導入を進めればよいわけです。

経営指標に貢献する情報セキュリティを

リスク要素が多い現代において、受容するリスクと回避・低減・移転するリスクを精査し、リスク度合いに見合ったリターンを享受する考え方があります。情報セキュリティのリスク対策におけるリターンとは何でしょうか。

情報セキュリティは、自動車のブレーキに例えられることが少なくありません。しかし、今日においては、ブレーキではなくスタビライザー(走行安定装置)として捉える方が適切です。経営がアクセルを踏む局面でもブレーキを踏む局面でも、事業推進を安定させる仕組みとして機能することが求められます。リスク対策を強固にすることで利益が直接、増大するわけではありませんが、想定通りに成長する可能性を高めることになります。

一方で、セキュリティ対策の効果や狙いを経営指標として評価することも必要です。例えば、システム開発手法や環境の変化に伴い、情報セキュリティの実装形態が変わっています。これまでは、検査によって事後にセキュリティを担保するウォーターフォールアプローチが中心でしたが、アジャイルなシステム開発に適用することには無理があります。事前にシステムのテンプレートを用意し、安全なプラットフォームを担保するような、プロアクティブな方向に変わるべきだと思います。プロアクティブなアプローチは、開発期間を短縮することにつながり、ROI(投資収益率)の向上が期待できます。

広く深い専門領域の知見を得るためにアウトソースは重要

外部の専門家によるアドバイザリーの必要性や有効性はどうお考えでしょうか。

組織として取り組むべきリスクは、カントリーリスク、金融リスク、環境対応、SDGsなど、さまざまな文脈で捉える必要があります。しかし、実際問題としては、どれも専門領域が非常に深いので、どの企業でも苦労しているのではないでしょうか。

たとえば、リスクマネジメント手法のガイドラインであるISO3100には、外部状況例、内部状況例が挙げられています。総論としては素晴らしいものなのですが、実際にリスクの洗い出しを行うと、対象となる具体的なリスクが見えてきません。

大手コンサルティング会社が継続して実施している企業のリスクマネジメントに関するアンケートとレポートでは、この状況例をより具体化した調査を行っています。これはリスク項目を理解する上で参考になる内容で、私たちの著書でも引用しています。

ITが企業の事業基盤になった現在、技術者が経営に関わっていくことが必然的に増えるでしょう。経営者と一緒に将来の企業戦略を立て、経営者とともに事業に組み込むことになります。

ITシステムも攻撃手法も目まぐるしく変化する現状では、施策の骨格を明確にし、スピード感を持った対応を進めることが求められます。社内リソースの充実を図ることはもちろんですが、リスク対策、セキュリティ対策を社内リソースだけで取り組むには限界があります。外部の専門家にアウトソースすることも選択肢として、今まで以上に重要になってきていると思います。リスク管理や情報セキュリティは、事業を支える基盤としてスピード感をもって取り組むべき時期に来ていると思います。

ITシステムも攻撃手法も目まぐるしく変化する現状では、施策の骨格を明確にし、スピード感を持った対応を進めることが求められます。社内リソースの充実を図ることはもちろんですが、リスク対策、セキュリティ対策を社内リソースだけで取り組むには限界があります。外部の専門家にアウトソースすることも選択肢として、今まで以上に重要になってきていると思います。リスク管理や情報セキュリティは、事業を支える基盤としてスピード感をもって取り組むべき時期に来ていると思います。

リスクを見極め、

ビジネスの力へ。

ビジネスの力へ。