議題觀點

從SolarWinds事件看供應鏈資安責任共擔

勤業眾信確信諮詢服務 / 柯志賢資深會計師、陳志明副總經理、周哲賢協理

一、前言:

2020年是最讓世人想遺忘卻又很難從歷史抹去的一年,「COVID-19」貫穿了整年度全體人類的共同記憶,全球各地因為疫情緣故幾度的大規模封城、停班、停課,「Work From Home」變成世界各地對疫情影響下為業務持續運作不得不的選項,然而隨著疫情的高低起伏,人們透過電腦遠距上班的時間增加,反而加劇駭客對於資安攻擊的次數、資料外洩及勒索詐騙層出不窮,甚至從疫苗的研發到問世過程、加密貨幣價值屢屢突破2017年後的榮景,皆為駭客攻擊提供新的議題與管道,眼看令人心碎2020年終於要過去時,12月初Fireeye卻揭露一個很可能是國家級駭客所為的「SolarWinds資安攻擊事件」,甚至有多個駭客團體參與其中,被外媒比喻為近年來最大的資安攻擊事件,在全球經濟體均處於貿易戰的時空背景下,由於它的入侵手法再度凸顯供應鏈安全的重要性,而這正是世界各地的企業最頭痛的管理死角。

二、何謂SolarWinds事件

SolarWinds是一家軟體公司,以發展企業管理網絡、系統和資訊基礎設施的資源監控與管理聞名,依據SolarWinds官網所公布的採用企業名單中,財星500大企業就有425間採用它們產品,包含美國幾大電信商、國防單位、軍火商、國務院、政府機關、大學院校是它的客戶,從北美、歐洲,一直到亞洲的印度、中國大陸、日本與台灣都有採用它們旗下產品。2020年12月美國資訊安全大廠Fireeye,首先揭露SolarWinds Orion網管監控軟體被置換植入含有惡意程式,卻同時具有SolarWinds公司數位簽章,並發布了此次事件的DLL檔,後續逐步公開駭客入侵手法與管道,並命名為「Sunburst旭日攻擊」,不久後Fireeye也遭到入侵並被竊取紅隊(Red Team)駭客分析工具,這宛如電視劇的情節直接在網路世界上演;事件發生不久後,連微軟也表示,因為這起攻擊事件,部分Windows原始碼有外洩的跡象。

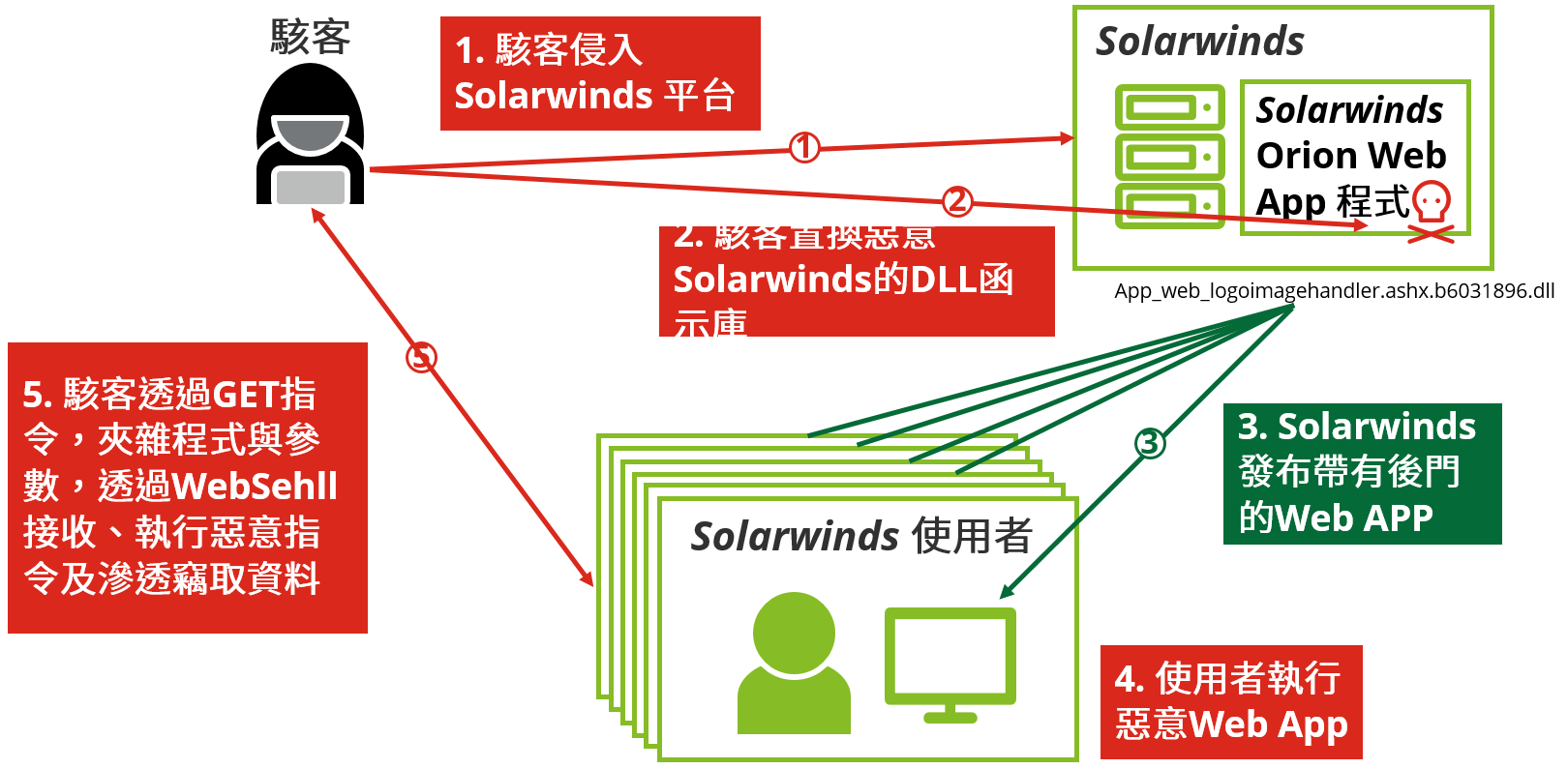

圖1:SolarWinds Sunburst入侵過程

眼看事件可能告一段落,然而GuidePoint、微軟、Palo Alto Networks及賽門鐵克等多家資安業者皆指出跟該產品相關的第二波「Supernova超新星攻擊」,不同於Sunburst攻擊手法,採用Webshell方式進行入侵。

圖2:SolarWinds Supernova入侵過程

隨後SolarWinds官方陸續公布事件入侵時間序,發現早在2019年9月可能就開始受到有計畫的入侵,從入侵單一公司或產品最後導致超過18,000個企業客戶受到感染,整個影響過程透過信任圈一路擴大,被認定為是一次重大的「供應鏈攻擊」,常見的供應鏈攻擊手法有二:(1)駭客透過入侵特定軟韌體開發公司或委外人員電腦,進行竄改程式或下載連結等行為,造成大範圍感染與擴散;(2)駭客入侵軟體開發廠商後,已開發商作為跳板,再滲透客戶環境,利用受信任的管道進行散播。

三、供應鏈攻擊逐步成為顯學

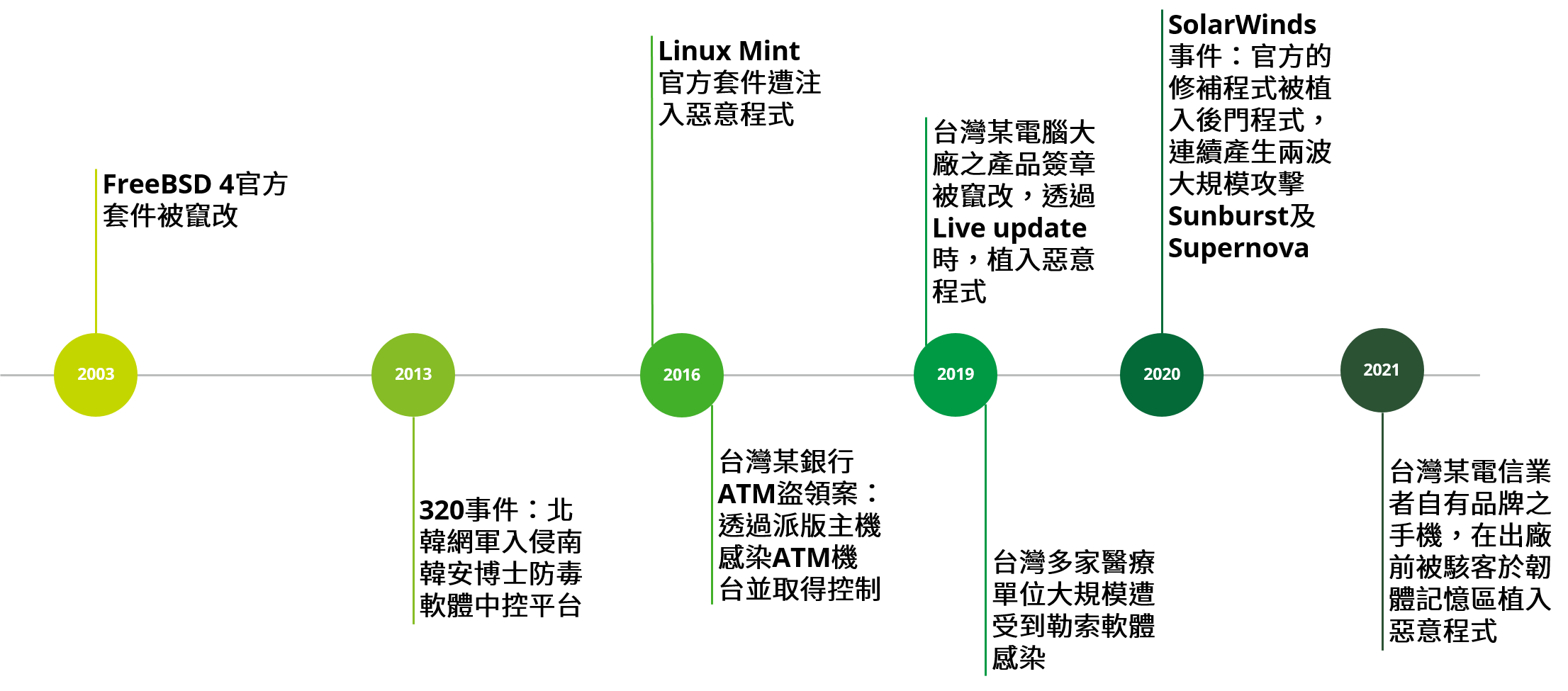

針對「供應鏈攻擊」,海內外類似事件或入侵手法其實早有先例。

FreeBSD 4.X在2002年發布套件時,官方的.iso檔被駭客植入惡意程式後,再行打包置換新的.iso檔供人下載使用,最後刷新當時用來檢驗完整性的MD5雜湊值,讓使用者完全看不出異常;同樣的的手法,在2016年海外著名的Linux Mint作業系統的套件發布時,再次上演。

無獨有偶,2013年韓國320事件,北韓網軍入侵韓國安博士防毒軟體中控平台,透過病毒碼 / Patch更新管道散布入侵程式,使系統槽遭格式化、MBR被清空,電腦因為被駭客取得控制於下午兩點重新開機,造成銀行、交通單位、媒體電視台大範圍影響。

2016 年台灣某銀行ATM盜領案,駭客攻擊過程中透過感染ATM派版主機,於特定ATM進行程式派版時布署惡意程式,再於指定的時間及地點進行吐鈔與盜領,因案件涉及海外分行及外籍人士牽涉其中,導致社會一片譁然。

2019年3月由俄羅斯電腦安全公司卡巴斯基發布,台灣某電腦大廠之產品,由駭客透過Live update更新伺服,植入帶有該公司憑證簽章的惡意程式,讓上百萬台用戶電腦於更新軟體、韌體時,反遭派送惡意後門,但此事件特殊的地方是,駭客並不針對全部受感染的電腦進行攻擊,僅有不到幾百位特定人士的電腦被執行惡意程式,此次事件的攻擊手法即是「鎖定目標攻擊」或稱「魚叉式網路釣魚」(Spear Phishing )。

2019年8月下旬,台灣多家醫療單位大規模遭受到勒索軟體感染,透過健保VPN網路弱密碼入侵後,再利用RDP漏洞取得特權帳號權限及遠程操作,再橫向移動滲透,最終感染醫療影像儲存與傳輸(PACS)系統,進行資料庫加密與勒索。

近兩年的供應鏈攻擊事件,除了前面所述的2020年12月SolarWinds資安事件,2021年1月台灣某電信商自有品牌之手機特定型號,在出廠前被駭客於韌體記憶區植入惡意程式,造成用戶簡訊資料被中途攔截,起因可能是代工生產過程就被有心人士蓄意操作。

圖3:上述資安事件時間軸點出,供應鏈與信任圈攻擊加劇

以網際攻擊狙殺鏈(Cyber Kill Chain)分析這些重大資安事件,可以發現這些事件的過程都存在共同現象,即透過供應鏈、信任圈、一對多;然而,在專業分工的時代,透過上下游供應鏈或委外廠商的合作來完成產品或服務的交付,已是無法避免的商業模式,這些資安攻擊事件凸顯出供應鏈及委外廠商資安管理的困難度,但也讓企業必須去正視的議題。

圖4:Cyber Kill Chain網際攻擊狙殺鏈

四、透過資安責任共同承擔模型(SSRM)進行供應鏈資安管理

總統府於民國107年公告的《資通安全管理法》與101年公告的《個人資料保護法》,對資訊活動或作業的委外都有安全要求,根據《資通安全管理法施行細則》第4條,有下列重點要求:(1)受託業務包括客製化資通系統開發者,受託者應提供該資通系統之安全性檢測證明;(2)委託機關應定期或於知悉受託者發生可能影響受託業務之資通安全事件時,以稽核或其他適當方式確認受託業務之執行情形;(3)受託者執行受託業務,違反資通安全相關法令或知悉資通安全事件時,應立即通知委託機關及採行之補救措施。

《個人資料保護法施行細則》第8條,委託他人蒐集、處理或利用個人資料時,委託機關應對受託者為適當之監督。委託機關應定期確認受託者執行之狀況,並將確認結果記錄。

依據行政院國家資通安全會報所提供的《資通安全維護計畫範本》參考文件,其中包含委外廠商查核項目表,提供政府機關與企業在對供應鏈或委外廠商管理時參考,並列入合約要求及專案的稽核項目,但是資訊作業多元,不容易透過一份標準底稿進行全部的稽核,法規的美意卻不容易落實執行。

雲端服務商AWS、Microsoft、Google、Oracle等大廠,已採用「資安責任共同承擔模型」(Shared Security Responsibility Model,簡稱SSRM),依據IaaS / PaaS / SaaS服務種類的不同,使用資安責任共同承擔模型SSRM劃分出雲端服務供應商(CSP)與客戶間權力與責任。雲端安全聯盟CSA在《雲端安全成熟度標準》所制定的STAR驗證是最早被業界廣泛採用而具有公正性的資安規範,在2021年1月20日發布最新的CCM 4.0版本,有別於之前的1.4及3.0.1版,條文敘述進行明確而直述的簡化,條文數從133條增加到197條,分成17個領域,其中在供應鏈資安管理STA領域(Supply Chain Management, Transparency, and Accountability,簡稱STA),特別加入與強化資安責任共同承擔模型SSRM,這樣的概念與趨勢為企業在進行供應鏈資安管理與委外廠商管理時,指引出可行方案。

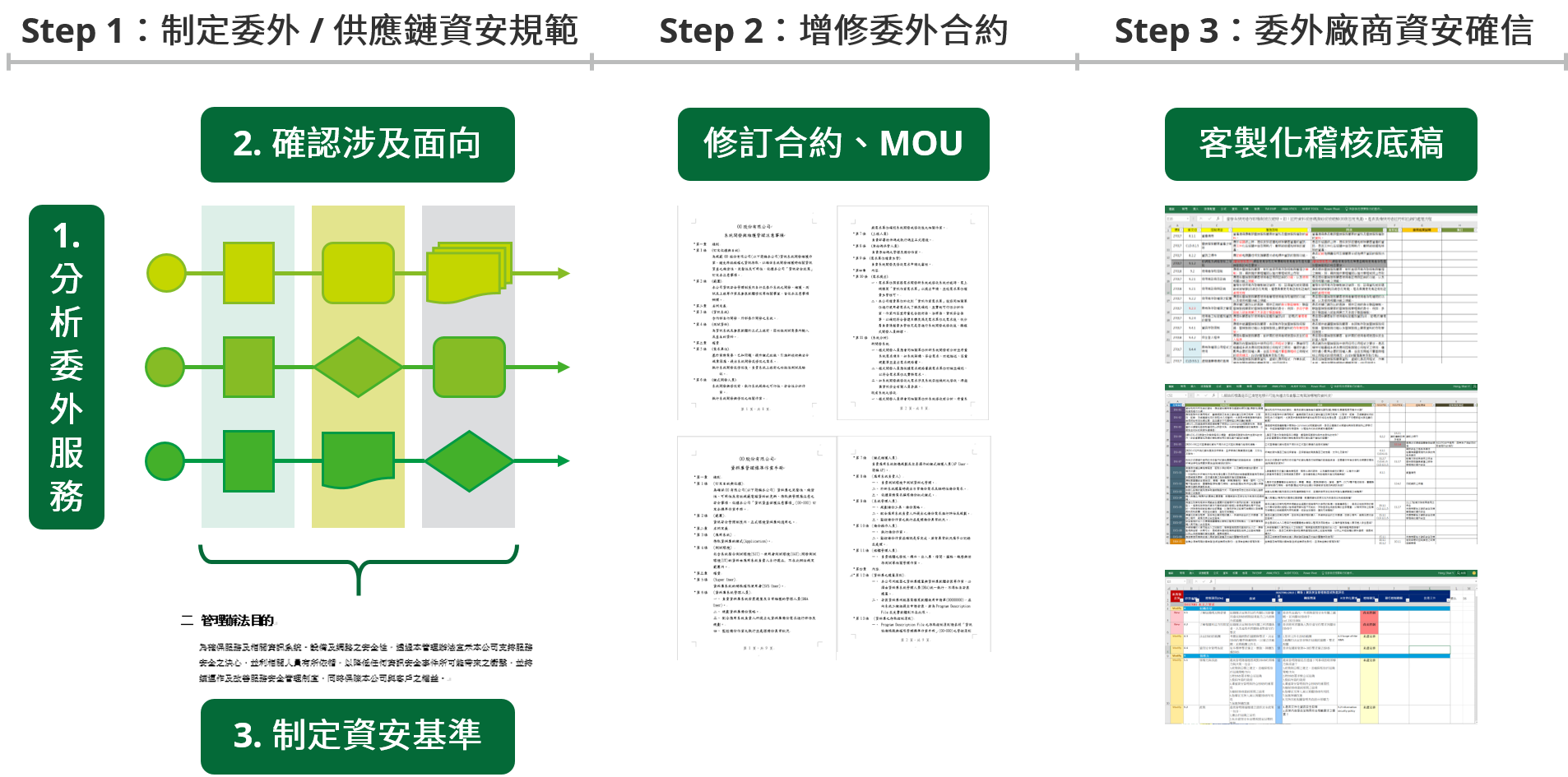

SSRM可以適用於多元而專案複雜的供應鏈活動或資訊作業委外,透過這些架構客製化每項作業的活動,涵蓋實體環境 、系統、帳戶、權限存取、資料、傳輸、日誌、維運及作業(遠程操作),並提出合宜的資安規範要求供應商依循,對提出服務需求的企業(甲方)而言,亦可透過SSRM訂出資安自評表與查核底稿,讓供應商(乙方)自評或委請第三方進行資安確信稽核。

圖5:資安責任共同承擔模型SSRM用於解決不同供應鏈資安特性

資安責任共同承擔模型Shared Security Responsibility Model的執行步驟如下:

- 辨識委外種類、供應鏈及夥伴的角色與權責。

- 透過服務流程、資料流的分析,訂出上述各面向的資安基準。

- 發展具客製化(因專案或供應鏈特色而不同)的資安規範、注意事項。

- 納入合約或MOU。

- 執行強化作業使其免遭受資安威脅。

- 資安確信及持續改善。

在整個供應鏈中,無論是資訊實施、應用,還是管理和記錄都可以透過SSRM來客製化並落地執行。

五、 SolarWinds事故學習:

SolarWinds資安事件還持續發展中,旗下著名的FTP軟體Serv-U在2月初被發現新的高風險漏洞,但以SolarWinds事件目前被發掘出來的攻擊手法顯示,駭客入侵系統委外廠商後,以其做為跳板,滲透客戶組織,藉由入侵特定軟/韌體開發公司或人員電腦,進行竄改程式或下載連結等行為,造成大範圍的感染與擴散,因此我們建議可從點、線、面進行通盤改善與處理:

1.點:

注意資安情資(NIST NVD、國家資通安全會報N-ISAC),受影響的軟體應盡速從官網下載更新。

2.線:

- 對外公開的軟體檔案應確保完整性,要有獨立的確信安全檢查機制。

- 伺服器不應上網,不應允許主動連線外部TCP 80及443埠。

- 及時更新C&C中繼站清單,從內對外的DNS查詢或Firewall連線清單,揪出異常行為。

- 注意組織內部的橫向移動(存取需求、探測、攻擊)行為(如:端末偵測與回應EDR),建立零信任(Zero-trust)機制。

- 定期針對伺服器及設備進行資安健診。

3.面:

- 發展領域資安規範:針對不同得供應鏈活動或委外專案特性,應訂出合適的安全規範,強化供應鏈上下游的資安,如:台灣集中保管結算所對於證劵周邊參加人提出的《參加人專線連線作業資安參考指引》。

- 透過SSRM模型訂出雙方責任:讓多元而複雜專案活動或資訊作業委外,透過這框架客製化每項作業的資安基準,讓服務的企業(甲方)及供應商(乙方)明瞭雙方角色與責任,共同承擔應負事項。

- 資安確信稽核:可透過自評或公正第三方進行供應鏈及委外廠商的確信稽核,找出問題並持續改善。

六、結語:

從行政院國家資通安全會報近兩年發布的《資安威脅趨勢》,都指出供應鏈資安攻擊活動加劇,從海內外資安事件實際案例也可呼應這個議題的嚴重性,SSRM模型提供各產業面臨供應鏈棘手管理議題的良藥,企業可以將達一定金額以上的委外或供應鏈關鍵業務的合作事項,透過SSRM模型確定雙方角色與權責(R&R),訂出各自的責任,後續再由企業或公正第三方進行資安確信,惟有將供應鏈資安議題納入企業資安治理中,方能確保公司的永續經營。