議題觀點

2023年趨勢解析《審計篇》從Uber事件看IFRS永續揭露準則對新興科技風險之因應

勤業眾信 / 審計部李東峰營運長、陳盈州會計師、周哲賢協理

一、 前言:

2022年年末,世界各地正為世界盃足球賽而瘋狂時,絢麗的元宇宙與加密貨幣迎來最寒冷的冬天,同年國際財務報導準則基金會(IFRS Foundation)成立國際永續準則理事會(International Sustainability Standards Board, ISSB),希望藉由制定全球一致適用的高品質永續揭露準則,滿足投資人及資本市場的永續資訊需求。IFRS 永續揭露準則S1及S2草案於2022年3月31日發布,其中S1是永續相關財務資訊揭露,要求個體應揭露其重大永續相關風險與機會的有用資訊,向一般用途財務報導之使用者,提供充分基礎供其評估個體之經營模式。S2則提到企業需要揭露氣候相關機會,比如新興科技產生的機會。而IFRS永續揭露準則包含的四大核心內容:治理、策略、風險管理、指標及目標,其中提到不論個體所處行業為何,必須提供所有重大永續相關風險與機會的重大資訊以評估企業價值,而海內外「永續評比」已將新興科技所帶來的資訊安全與隱私保護納為永續揭露主題之一,以下我們就以資訊安全為例,介紹海內外法規、國際標準最新發展與因應,以作為企業未來因應IFRS永續揭露準則辦認重大永續相關風險與機會之參考。

2022年也是全球資訊安全界引頸期盼的一年,因為ISMS資訊安全管理系統從2013年的ISO 27001:2013發布改版為ISO 27001:2022。回顧2013年時代背景,當年6月發生史諾登(Edward Snowden)事件,高權限管理人員透過USB下載美國國家安全局的機敏資料,史諾登揭露許多可能涉及非法或濫權的監聽活動,後續也讓美國國會及世界各國更重視隱私保護與政府部門對合法監控與調查權的修法,而對資訊安全界的影響,莫過於搭配ISO 27001:2013在當年9月25日發布後,讓各單位對於特權帳號的管理有更高的期待與更強化的要求。而2022年10月25日發布的最新版ISO 27001:2022,它不但強調資訊安全(Information Security),更擴大到網路安全(Cyber Security)、隱私保護(Privacy Protection)。

二、Uber到底發生什麼事

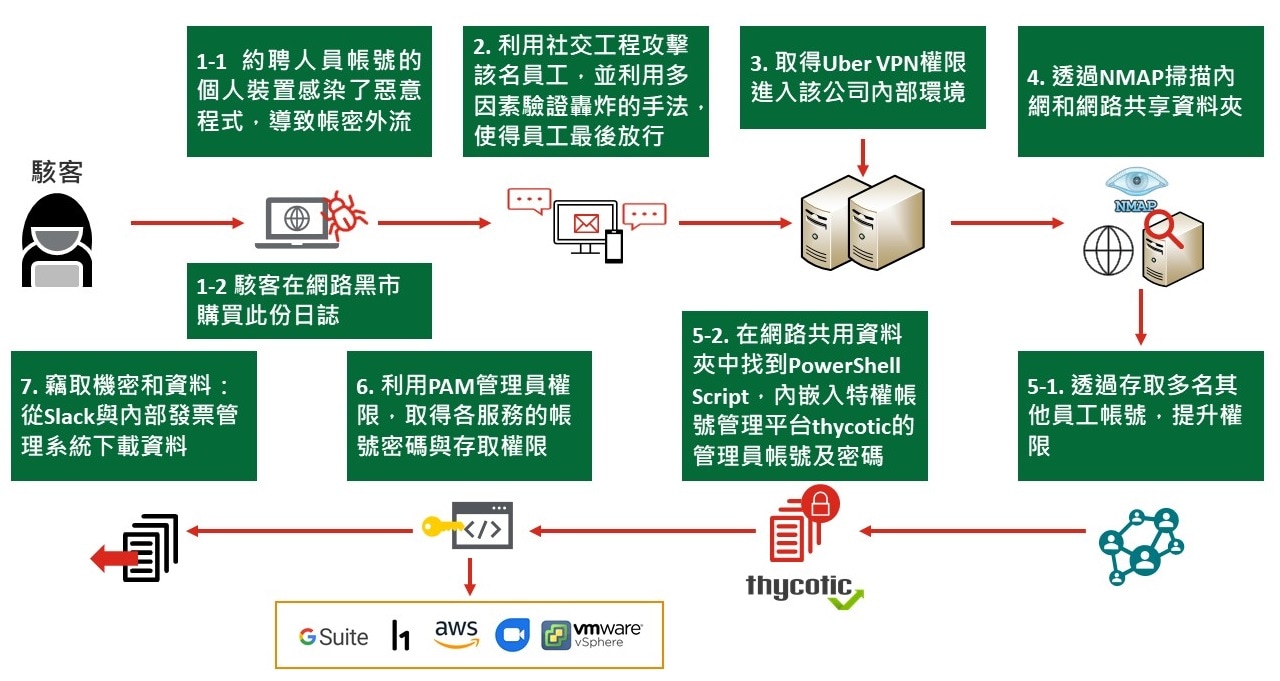

車輛共乘媒合平臺業者Uber於2022年9月15日遭到網路攻擊,年僅18歲的駭客向資訊安全人員及媒體表示,他先針對該公司員工進行社交工程攻擊,竊取相關帳號密碼後,透過VPN存取Uber的內部網路環境。這名駭客聲稱能夠存取該公司的各種雲端管理平台,比如:AWS控制臺、VMware vSphere/ESXi虛擬機器與管理員帳號、Google Workspace等,還貼出該公司使用的AWS及Google Cloud Platform內部系統管理畫面的截圖。駭客還修改公司的OpenDNS設定檔(DNS Cache系統),竄改Domain與IP紀錄,引導員工使用內部網站時卻連上不雅的圖片網站。更誇張的是,駭客還在Uber所屬的Slack頻道上向該公司員工表示,Uber已經遭到入侵,結果許多員工以為是開玩笑而不予理會,直到Uber IT部門要求他們暫時停止使用Slack及Confluence平台,才發現入侵的事實。

後續從Uber正式對外公開的資料顯示,Uber的HackerOne帳號也被入侵,意謂著駭客可以看到其它白帽駭客向平台提交所有有關Uber公司的資訊安全漏洞細節。而這次的攻擊行動就是宣稱曾駭入微軟、思科、三星及Nvidia的駭客組織Lapsus$引起的。

圖一:Uber遭受入侵的過程

參考資料:Uber、iThome、Bleepingcomputer、聯合報

一、 辨識被駭帳號後,立即暫時凍結系統權限並要求重設密碼;二、關閉受影響的內部網站;三、重新調整了多項內部服務的金鑰,並要求所有員工重新驗證;四、封鎖程式碼儲存庫,以防程式碼持續被竄改;五、在內部環境增加監控機制,偵測任何可疑活動。

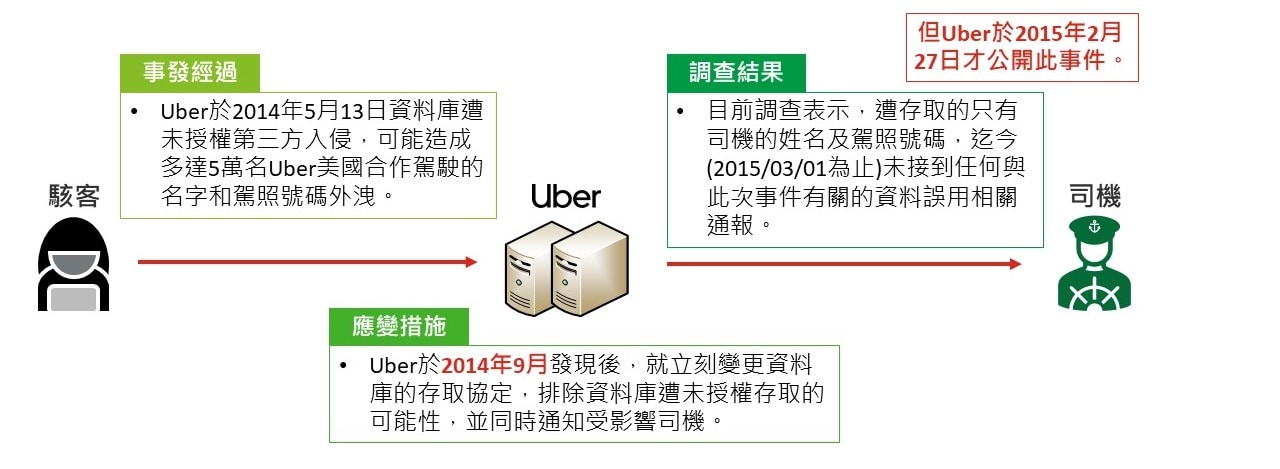

圖二:於2014年5月13日Uber資料庫遭駭,美5萬名駕駛個資恐外洩。

參考資料:iThome、關鍵評論、風傳媒

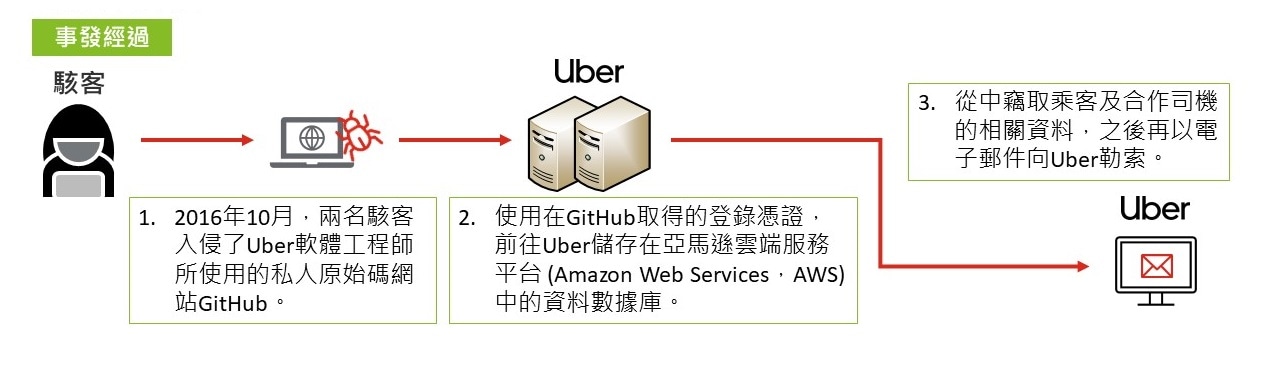

圖三:Uber於2016年11月21日Uber坦承資料庫遭到駭客入侵,造成5700萬名乘客和駕駛資料外洩

參考資料: iThome、Inside、風傳媒

然而這次2022年的事件讓之前兩次不光榮的紀錄再度引起世人注目,一起是2014年5月13日Uber資料庫遭駭,另一起是2016年11月21日Uber坦承資料庫遭到駭客入侵,造成5,700萬名乘客和駕駛資料外洩。由於當時Uber隱瞞的行為引發用戶對Uber資訊安全的疑慮,也因未遵循正常通報程序,遭美國多個州的檢察官起訴,最後於2018年9月27日以不會再有用戶隱私受危害為由,同意支付1.48億美元(約新台幣45億元)的和解金。而前資訊安全長蘇利文(Joe Sullivan)因2014和2016年兩起資訊安全事件處理不當,試圖隱瞞公司被駭,還與駭客協議以避免事件曝光。2022年10月被美國加州北區聯邦地區法院陪審團判決阻撓聯邦交易委員會(Federal Trade Commission, FTC)調查及知情不報兩項罪名成立。

而2022年9月份的Uber資訊安全事件可以看出幾項管理問題:

- 員工對於釣魚網站及社交工程等駭客攻擊手段的認知不足。

- 公司未對員工用來存取公司資源的自攜設備(Bring Your Own Device, BYOD) 進行嚴謹的控管。

- 公司未對約聘員工或外部供應商帳號進行良好控管,導致駭客透過取得該帳號權限駭入公司內網。

- 內部網路共享上的不當配置,導致攻擊者在內部網路橫向移動,接管組織內部多個系統。

- 駭客取得嵌入PowerShell腳本的PAM帳號密碼資訊,獲得高階存取權限,造成特權存取管理平臺Thycotic的管理員帳號密碼外洩,進而遭到入侵。

三、 ISO 27001:2022不同舊版之處

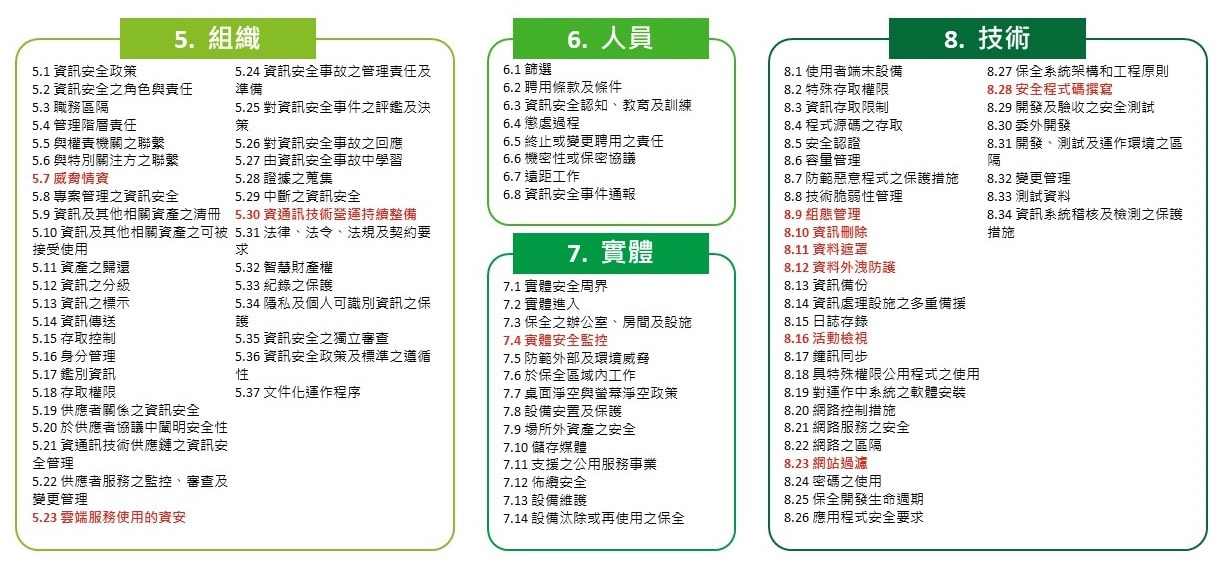

近期台灣最新的資訊安全法規,除了2021年底發布的「上市上櫃公司資通安全管控指引」、SEMI半導體產業資訊安全標準「SEMI E187」、資訊安全法持續優化的各項實施細則,而2022年9月新版的「中華民國證券商業同業公會新興科技資通安全自律規範」把新興科技的觸角從原本的雲端、社群媒體、行動裝置安全逐步擴展到物聯網設備安全、釣魚網站安全控管、電子式交易控管、深度偽造之防範。在2022年10月25日正式發布的ISO 27001:2022中,除了針對本文微調,例如強調利害關係人對其期望的變化和管審會議題之規定等,還將本文對齊其他ISO標準做滾動式修正。ISO 27001:2022新版附錄A從原先的114個控制措施,改為4大控制主題(組織、人員、實體、技術控制),共計93項控制措施,其中新增11個控制措施、更新58個控制措施,並整併24個控制措施。

圖四:「上市上櫃公司資通安全管控指引」對應ISO 27001條文之規範

礙於篇幅的限制,提出部分重點與各位分享:

- 附錄5.7威脅情資:應收集及分析與資訊安全威脅相關的資訊,用以產出威脅情報。

勤業眾信聯合會計師事務所(勤業眾信)提醒:參考ISO 27002:2022對於該條文的說明跟台灣資訊安全法的情資分享辦法略有不同,後者定義以下情資應於分享並處置以達區域聯防之效:一、惡意偵察情蒐活動;二、系統安全漏洞;三、令安全措施失效或利用漏洞方法;四、惡意程式相關資訊;五、資訊安全事件損害影響;六、偵測預防或降低損害措施;七、其他技術性資訊等。而ISO 27001新版是較傾向組織既有日誌收集後的分析而得到的資訊安全威脅情資。

- 附錄5.23雲端服務使用的資訊安全:應依據組織之資訊安全要求建立取得、使用、管理及退出雲端服務之流程。

勤業眾信提醒:新版ISMS終於納入雲端安全的規範項目,然而這邊是強調組織在使用雲端時應注意雲端服務整體生命週期從導入、部署、維運管理、移除或轉移雲服務的資訊安全注意事項。可參照CSA STAR CCM v4.0及ISO 27017等對於不同雲端服務IaaS、PaaS、SaaS應依照不同服務特性而規範雲服務供應商CSP及雲端服務使用者CSC彼此的「資訊安全責任共同承擔模型」(Shared Security Responsibility Model, SSRM),來規範雙方的權利與義務。

- 附錄8.9組態管理:應建立、文件化、實作、監控及審查硬體、軟體、服務及網路的配置,包括安全性配置。

勤業眾信提醒:此控制項目無疑是新版ISMS的亮點所在,實作該控制項有兩個重點:一、發展各項系統、設備的資訊安全基準。類似資訊安全法對於系統防護基準的高中普要求,而資訊安全基準在勤業眾信輔導過程會提供客戶各種系統及網通設備的強化查核項目亦是最佳的實踐之一,而這些安全設定應該在上線前完成設定與檢查;二、依照外驗證機構的說明,以及參考ISO 20000/ITIL對於組態管理流程對於運用在事件、問題、變更、上線流程的串接資訊。對於組態項目(Configuration Item, CI)或資產清冊間的「關聯性」亦需要展示及說明,實作上可跟勤業眾信團隊諮詢時,由勤業眾信協助企業從資料流、系統功能面、資產群組、實體位置等面向進行關聯性的展示。

- 附錄8.12資料外洩防護:資料外洩防護措施應適用於處理、儲存或傳輸敏感資訊之系統、網路和任何其他設備。

勤業眾信提醒:宜透過資料流的分析找出企業重要的機敏資料,比如:營業秘密、個人資料等,進行任何I/O的偵測與阻擋,除了USB外,應注意透過各項雲端服務(含Email、社群媒體、視訊會議)而外洩上傳企業機敏資料。此外,應注意這些資料在傳輸及靜態儲存時的安全性,並避免因為機敏資料的長期備份保存而成為有心人士的外洩管道。

- 附8.23網站過濾:應管理對外部網站的存取,以減少惡意內容之暴露。

勤業眾信提醒:綜觀海內外重大資訊安全事件,社交工程無疑是最常見的攻擊手段,一種是透過郵件進行URL或附件的騙取點閱、開啟,另一種就是透過使用者自己上網瀏覽網站而感染惡意程式或C&C中繼站之報到,因此,實作上可從三種管道進行攔阻:一、透過FW或DNS查詢時,將惡意ip/domain網域進行阻擋,而資訊安全法規範單位可透過各種ISAC於每週四定期發布而取得這些惡意ip/domain網域;二、透過Proxy伺服器進行內容過濾,無論市售的Forcepoint、Blue Coat等,或透過open source的Squid套件亦可達到此效果;三、端末安全軟體,部分次世代的防毒軟體已有具備L7上網過濾功能,亦可達成上述功能。不只過濾危險的IP、Domain網域,應針對觸發的來源之端末電腦、伺服器進行進一步的檢查或處置,積極管理以防範未然。

圖五:ISO 27001:2022 附錄之改變

資料來源:CISA

四、企業與個人該如何自處與因應

圖六: 美國聯邦調查局和國家安全局CISA在2022年5月提出常見十大弱點

這常見的十大弱點容易造成駭客的初始入侵(Initial Access),透過下列措施以就能有效避免危害:

- 強化存取控制(例如:MFA、帳號權限最小化)。

- 強化憑證安全、密碼政策。

- 建立集中的日誌管理(例如:N-Reporter, ELK, Splunk…),分析找出異常並盡速處理。

- 使用防毒軟體,定期掃描並監控結果。

- 使用偵測工具(例如:IPS、EDR、DLP等)。

- 對外服務的主機上使用安全配置並檢測(例如:使用FW注意ACL開放最小化,並設定系統防護基準,定期弱點掃描、滲透測試)。

- 保持軟體更新(例如:各種已安裝的APP、作業系統)。

依據Statcounter 2022.11統計資料,桌面型電腦OS的分布比率,Windows為75.1%,OS X:15.6%,因此,微軟Windows系統對駭客而言無疑是CP最佳的攻擊標的,但這也不保證Apple的OS X就絕對的安全。

對個人而言,還可以透過下列工具或作法自我強化資訊安全:

- 透過微軟官方提供的TCPVIEW、Autoruns、Process Monitor、Process Explorer等工具,檢查啟動的異常程式。

- 檢查系統及設備的登入帳號、高權限帳號群組的成員,並注意一段期間內額外新增、刪除的帳號,而不僅於帳號的現況盤點。

- 注意社交工程,誤隨時點閱URL、附件、SMS簡訊。

- OTP密碼無論任何理由都不應該讓其他人知道。

- 定期補丁(Patch)、安裝防毒軟體(Antivirus)。

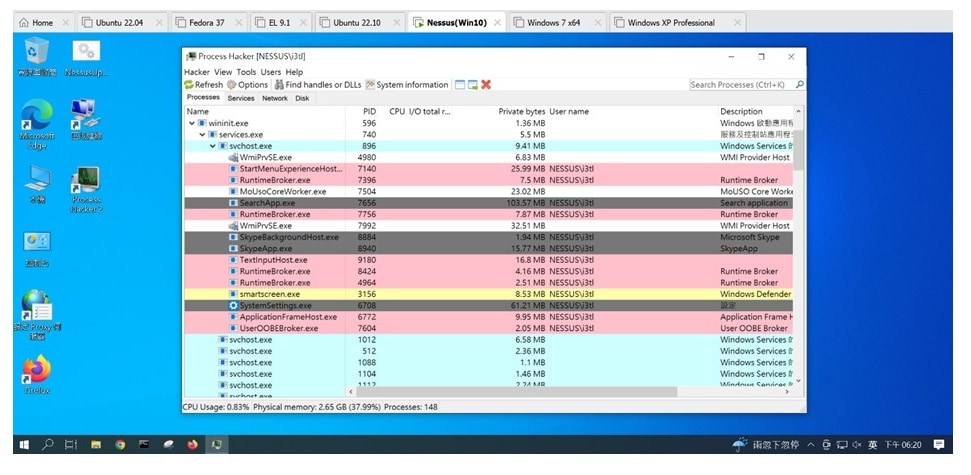

- 善用微軟內建Windows 沙箱(Sandbox)或透過虛擬化軟體(EX: VMware Workstation、Oracle VirtualBox)配合Process Hacker、Malware Defender等工具進行可疑檔案或程式的檢測,查看點選時是否額外啟動其他程式、異常連線。

- 個人攝影機(Camera、IP-CAM)若不用時可透過實體開關關閉,或貼起來。

- 可透過Hash Suite檢查或破譯密碼檔、重要檔案、WiFi加密封包的安全性。

圖七:善用Windows沙箱或VM,搭配Process Hacker偵測異常檔案開啟或連線

對企業而言,除了上述CISA建議、個人保護技巧外,還可以透過下列作法持續強化資訊安全:

- 企業對外的客服聯絡方式,盡量不用Email收件,宜改用表單透過邊界值檢查過濾惡意字串、限制上傳檔案格式。

- 對外網站服務的安全,可使用Cloudflare或類似技術以隱藏真實IP,可降低DDoS攻擊機會。

- 實作ISO 27001:2022 附錄8的各項控制項目,比如:系統或設備應落實資訊安全基準之組態設定、上網過濾、透過資訊安全健診實施技術脆弱點的偵測並修補等。

- 重要核心系統或人員(高階主管、財務人員、IT特權管理員)電腦安裝EDR,以早期偵測與回應潛在的資訊安全威脅。

- 若受到勒索攻擊(EX:DDoS、勒索加密等),建議先做好企業的應變措施,而不要去回覆駭客的要求。

- 常見的攻擊埠可改用其他Port,比如:3389、21、22、1433、445、135、3306、8080等。

五、結語:永續與共存

電視實況轉播「2022卡達世足賽」與2021年「2020東京奧運」兩者畫面共通處就是運動員追求極致與贏的渴望,而最大不一樣的地方是旁觀席上的人們不再帶口罩了,困擾世人整整3年的COVID-19總算走到尾聲,然而它確實幫驕傲的人類上了寶貴的一堂課:「永續與共存」,而這也讓哈佛商學院不再高喊「股東至上」,而要企業發展必須要與社會、環境一齊永續與共存,如同COVID-19病毒一樣,人類無法在短時間內消滅它,但要找出如何與敵人共存下,持續我們的正常生活。

類似的道理看待資訊安全,雖然攻擊與惡意活動都是人為的發生,但在如今網網相連的時代下,要根絕資訊安全危機越來越不可能,所以資訊安全會以持續精進的風險管理而繼續發展。各企業在諸多法令法規的要求下,無論是要滿足「上市上櫃公司資通安全管控指引」、上市公司若發生重大資安事件需發布重訊,還是因應供應鏈而來的資訊安全要求(SEMI E187、CMMC 2.0、IV&V等),若企業面對永續課程而要因應新科技所帶來的資安議題,還是讓投資人對公司IFRS永續揭露準則之回應,參考NIST Cyber Security Framework、ISO 27001:2022都是很合適的選擇,勤業眾信團隊相信企業可從審計與確信、風險管理、電腦審計、內部控制、到ESG永續發展等面向來因應現行環境對資訊安全的要求,促使企業在新興科技運用時能夠合規與精進。