デジタルビジネス時代に求められるセキュリティリスク管理の在るべき姿 ブックマークが追加されました

デジタルビジネスへの転換によりさまざまなイノベーションが起こり多くの新たな価値が創出されている一方で、デジタルを利活用するビジネスのあらゆる部分が「高度化・多様化したサイバー攻撃に対するアタックサーフェス(攻撃の起点)となりかねない」という側面はどの組織にとっても非常に大きな課題といえます。また、ひとたびサイバー攻撃に対する被害を受けた場合、その影響は自組織だけに留まらずデジタルサプライチェーン全体に拡大するリスクがあるという点も押さえておく必要があります。

そのため、デジタルビジネスを加速する組織は、サイバーセキュリティの取組みにおいて次の2点を考慮することが肝要です。

- サイバーセキュリティを組織活動における重要な1アジェンダと捉えて取り組むこと

- 組織の環境や規模などに関わらず、多種多様なサイバーリスクに対して適切に対処するための最適な【指針・フレームワーク】を利活用すること

【指針・フレームワーク】として重要なポイントは「共通性」と「可変性」です。

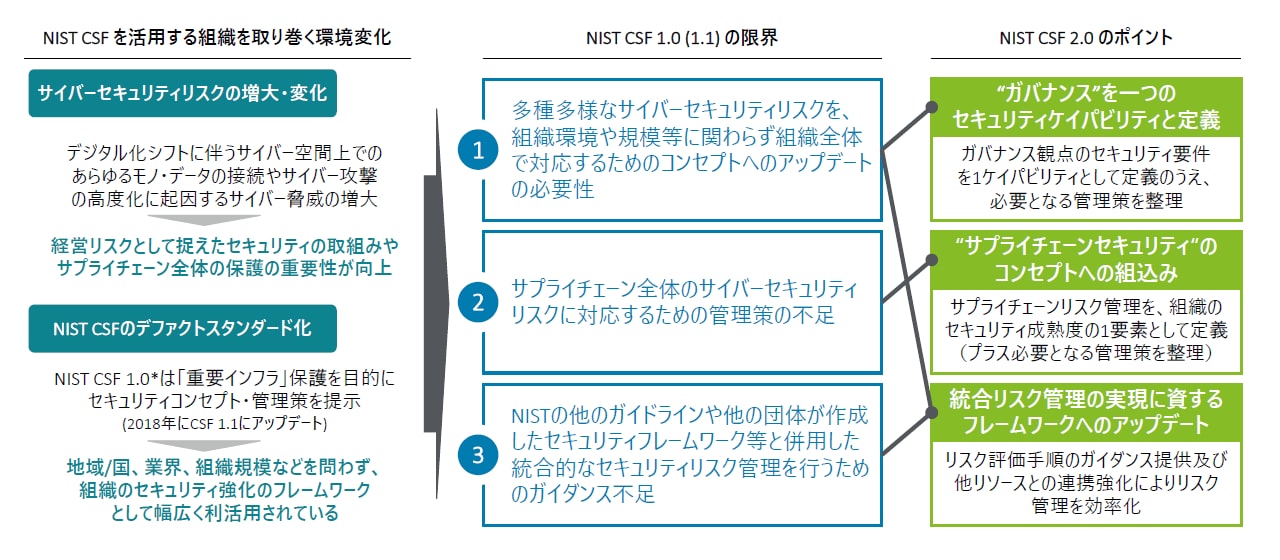

「共通性」とは、どの組織でも同様に機能して“使える”ということを意味します。また、「可変性」とは、環境などの変化に併せて指針・フレームワーク自体も進化(アップデート)するということを意味します。これらは、米国標準技術研究所(以降NIST)が発行したサイバーセキュリティフレームワーク(以降NIST CSF)の改訂背景からも読み取ることができます。

「共通性」の観点としては、2014年に重要インフラ向けにリリースされたNIST CSF 1.0は、時とともに様々な組織のセキュリティ強化の指針として利活用され、今やセキュリティフレームワークとしてのデファクトスタンダードとなったことが挙げられます。そのため、2023年8月にドラフトが公開され2024年に正式バージョンアップされるNIST CSF 2.0では、組織の規模や特性等に依存しないフレームワークとして利活用できるように改訂されています。

「可変性」の観点としては、冒頭で述べたとおり、組織を取り巻くリスク環境はデジタルビジネスへの転換に伴い大きく変化していることが挙げられます。それに併せて、NIST CSF 2.0へのバージョンアップではサイバーセキュリティリスク管理に必要な要件はもとよりセキュリティコンセプトそのものがアップデートされています。

本稿では、組織におけるサイバーセキュリティリスク管理のフレームワークの一つであるNIST CSFのアップデートに基づき、デジタルビジネス時代に求められるセキュリティリスク管理の在るべき姿について仮説を交えて解説します。

NIST CSFとは?

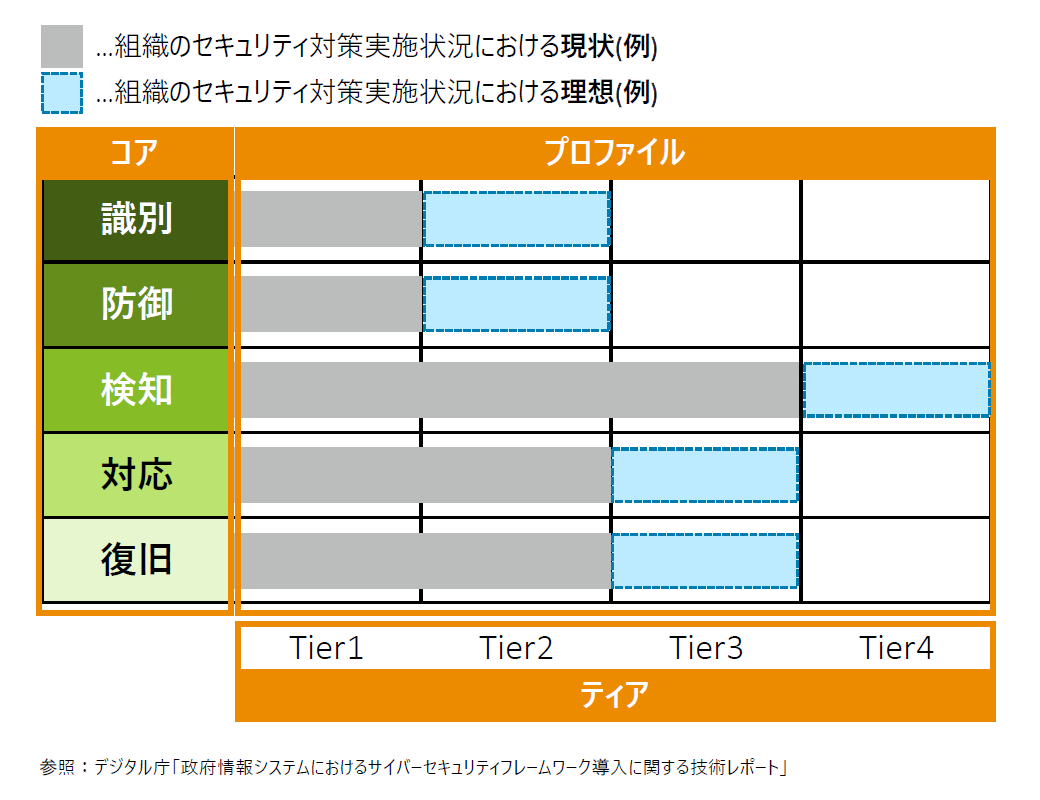

NIST CSFとは、組織がセキュリティ対策を行う上で必要となる取り組みの基準を示すフレームワークであり、以下の3つの基本的な考え方から構成されます。

- コア:セキュリティ機能(識別、防御、検知、対応、復旧)と各機能で必要とされるセキュリティ管理策

- 識別…組織にとっての現在のサイバーセキュリティリスクを特定する

- 防御…サイバーセキュリティリスクを防止・低減するための保護施策を実行する

- 検知…サイバー攻撃や不正アクセス等の予兆を発見・分析する

- 対応…検知されたサイバーセキュリティインシデントに対するアクションを実行する

- 復旧…サイバーセキュリティインシデントによる被害から資産やシステム運用を復旧させる

- ティア:組織のセキュリティ対策レベル(Tier1~Tier4)を評価するための指標

- Tier1…リスクを部分的に対応している

- Tier2…リスクを認知している

- Tier3…リスクに繰り返し対応している

- Tier4…リスクに適応している

- プロファイル:組織における現状のセキュリティ対策と理想のセキュリティ対策

NIST CSF 2.0でアップデートされたセキュリティコンセプト

先に述べた「サイバーセキュリティリスクの増大・変化」や「NIST CSFのデファクトスタンダード化」というNIST CSFを活用する組織と取り巻く環境の変化に伴い、NIST CSF2.0では主に以下の3点に係るセキュリティコンセプトがアップデートされました。

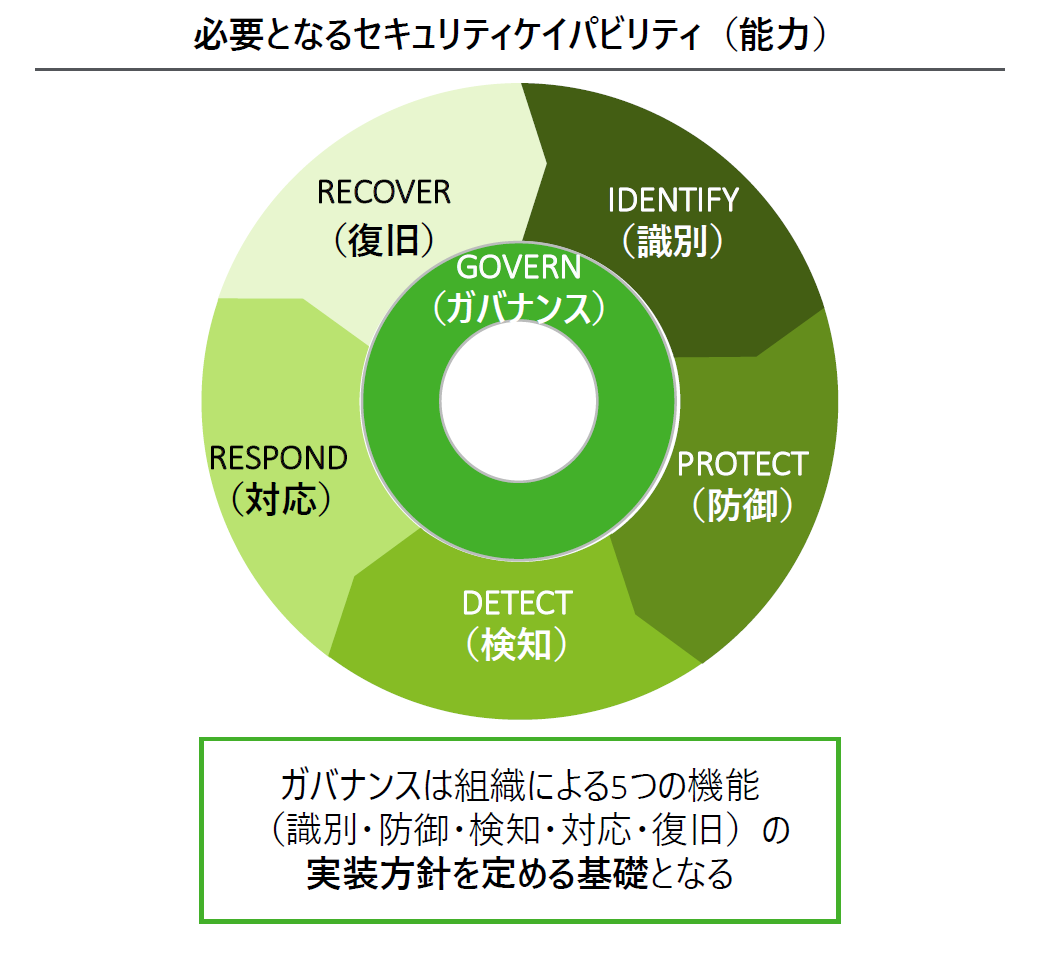

A. “ガバナンス”を一つのセキュリティケイパビリティと定義

B. “サプライチェーンセキュリティ”のコンセプトへの組込み

C. 統合リスク管理*の実現に資するフレームワークへのアップデート

A. “ガバナンス”を一つのセキュリティケイパビリティと定義

「識別」・「防御」・「検知」・「対応」・「復旧」という5つのセキュリティ機能すべてに跨るように、組織のサイバーセキュリティリスク管理の土台となる「ガバナンス」機能が追加されました。

B. “サプライチェーンセキュリティ”のコンセプトへの組込み

近年NISTがリリースした他のガイドライン(e.g. サプライチェーンリスク管理、セキュアなソフトウェア開発)とも整合するよう、サプライチェーンリスク管理に焦点を当てたセキュリティ管理策が、「ガバナンス」機能にて集約・追加されました。

また、ティア(組織のセキュリティ対策レベル(Tier1~Tier4)を評価するための指標)の1要素と定義されている「外部ステークホルダーに関するリスク管理」に係る判定基準が更新されました。

NIST CSF 1.1では、サプライチェーン上の各ステークホルダーとの関係性や製品・サービスに関するサイバーサプライチェーンリスクなどに関して収集した情報の量・質を判断基準としています。対してNIST CSF 2.0では、サプライチェーンリスク管理の重要性が向上したことにより、NIST CSF 1.1の判断基準に加えて、サイバーサプライチェーンリスクを反映した統合リスク管理を実行するためのポリシー・プロセスやガバナンス構造の有無が追加されます。

C. 統合リスク管理の実現に資するフレームワークへのアップデート

事業・業務の推進上における多種多様なリスクを適切に管理するため、統合リスク管理の考え方が組み込まれました。

- サイバーセキュリティリスクと他のリスク(経営・事業リスク)に係る統合管理

組織が抱えるあらゆるリスク(サイバーセキュリティリスクと他のリスク)を併せて管理できるようにするため、NIST IR 8286“Integrating Cybersecurity and Enterprise Risk Management”*1やNIST Risk Management Framework(NIST SP 800-37)*2を参照した、統合リスク管理の考え方が示されています。

*1…NIST IR 8286では、サイバーセキュリティリスクを統合リスク管理に組み込む場合の手順として、状況把握・リスク特定・リスク分析・優先順位付け・リスク対応戦略の策定および実行・リスクのモニタリング・評価および改善に係る考え方を定義

*2…NIST SP 800-37では、リスク管理プロセスの戦略策定において、統合リスク管理によってサイバーセキュリティリスクと他種類のリスク管理戦略を併せて検討することを言及

- セキュリティ領域におけるリスク管理の統合

セキュリティリスク管理を効率的・効果的に実行するため、セキュリティ関連の他のフレームワークやガイダンス(NIST プライバシーフレームワークやNIST SP 800-181(NICE Workforce Framework for Cybersecurity)など)との関連付けや、セキュリティリスク管理プロセスにおける継続的な改善策の整理が行われています。

セキュリティ管理態勢のあるべき姿に係る仮説

A) 領域“横断”型のセキュリティガバナンス

「識別」・「防御」・「検知」・「対応」・「復旧」というセキュリティの5機能は、情報セキュリティ/工場セキュリティ/製品セキュリティのいずれの領域でも共通的に必要となる機能です。その5機能に跨るように追加された「ガバナンス」機能は、デジタルビジネス環境における各領域での個別最適(サイロ)のセキュリティガバナンスの限界、つまり領域“横断”型のセキュリティガバナンスの必要性を意味しています。

B) エンタープライズセキュリティからサプライチェーンセキュリティへの拡大

サプライチェーンセキュリティとして必要となるセキュリティ施策は目新しい施策ばかりで構成されているかというと、そうではありません。つまり、従前取り組んできた「自組織」のセキュリティを保護・強化するための施策を「自組織および自組織が関係するサプライチェーン全体」に拡大するという捉え方が適切です。サプライチェーン全体の保護・強化を目的に、施すべき対策(何をすべきか)を検討することも重要ですが、まずは対策を施す対象(サプライチェーン上のどこが自組織にとって高リスクといえるか)を見定めることが重要であると考えられます。

終わりに:今後の動き

NIST CSF 2.0は現時点ではドラフトであり、正式版のリリースは2024年初頭に予定されています。併せてNIST CSF 2.0を使ったサイバーセキュリティリスク管理の効率化を目指して様々なリソースが開発されており、今後も追加される予定です。

- セキュリティ対策の実装例

NIST CSFのコアにおいて各セキュリティ要件を満たすための実装例が提供されており、組織は参考情報を基にセキュリティ対策の検討を進めることができるようになります。 - プロファイルテンプレート

統合リスク管理でも使用されるプロファイル・アクションプラン作成に向けてNIST CSF公式のテンプレートが作成され、組織はテンプレートに沿って検討を進めることが可能になりました。

- オンラインでの参照情報提供

NISTが提供するリソースをオンラインで公開するWebサイトがリニューアルされ、より多くのフレームワーク等にアクセスできるようになりました。今後もNIST CSFの活用事例や併用可能なガイダンス等拡充されていく予定があり、組織はNIST CSF以外の標準、ガイドライン等と併用した場合の重複管理を防ぐことが可能になります。

また、NIST CSF は汎用性および技術中立性を維持したフレームワークであるため、AIやゼロトラスト等の先進技術を使用する組織はNIST CSFに加え固有のフレームワーク等に基づく指針に沿ってセキュリティ対策を実施する必要があるとされています。

組織がセキュリティ対策を検討あるいは見直す場合、変化するサイバーセキュリティリスクの現状を反映したNIST CSF 2.0を使って、組織を取り巻く環境に適応したセキュリティ指針を立てて対策を実行することが重要です。

執筆者

水見 寛菜/Kanna Mizumi

デロイト トーマツ サイバー合同会社

デロイト トーマツ サイバー合同会社に参画後、セキュリティ管理態勢構築に向けた戦略策定に関する業務に従事。主に製造業界に向けたセキュリティ組織戦略立案、セキュリティに関する規程文書策定などの経験を有する。

監修者

北町 任/Takashi Kitamachi

デロイト トーマツ サイバー合同会社

デロイト トーマツ サイバー合同会社所属。外資系会計ファームを経て現職。製造業を中心に、DX環境下におけるセキュリティガバナンス戦略、デジタルサプライチェーンを前提としたサプライチェーンセキュリティ戦略・製品セキュリティ戦略の策定など、サイバーセキュリティ観点での戦略案件を多数リード。

※所属などの情報は執筆当時のものです。

プロフェッショナル

岩本 高明/Takaaki Iwamoto

大手インテグレーター、戦略系コンサルファームを経て現職。企業に対するサイバーセキュリティ戦略立案、リスク分析・対応方針立案等の業務を歴任。CISO等の経営アジェンダを広くカバーする一方、技術対策までサイバー全体に一貫整合した経験を有する。