看過できないサプライチェーンのセキュリティリスク ブックマークが追加されました

ナレッジ

看過できないサプライチェーンのセキュリティリスク

近年、サプライチェーンを構成する組織にとって、サプライチェーンの脆弱性をついたサイバー攻撃が大きな脅威となっている。独立行政法人 情報処理推進機構(IPA)が毎年公表している「情報セキュリティ10大脅威」では、2019年、「サプライチェーンの弱点を悪用した攻撃の高まり」が初めてランクインした。また、経営者が認識すべきサイバーセキュリティに関する原則等をまとめたサイバーセキュリティ経営ガイドラインは、2017年11月に改訂され、サプライチェーン管理の重要性が説かれている。

このように、サプライチェーンに関するセキュリティが注目を集める中、実際に起きた被害事例を紹介するとともに、セキュリティ対策について解説する。

目次

- 他人事では済まされない、サプライチェーンへのサイバー攻撃

- サプライチェーン管理の実践

- リスクに応じたサプライチェーン管理

- 業界全体のセキュリティ管理レベルの底上げ

- サプライチェーン全体でのインシデント対応

サプライチェーンと言えば、原材料や部品の調達から生産、物流、顧客への販売、アフターフォローに至るまでの一連の流れ(サプライチェーン)をいかに効果的、効率的にするかといった、全体最適化に主眼を置いたサプライチェーンマネジメント(SCM)を思い浮かべる人が多いだろう。

近年、このサプライチェーンを構成する組織にとって、サプライチェーンの脆弱性をついたサイバー攻撃が大きな脅威となっている。独立行政法人 情報処理推進機構(IPA)が毎年公表している「情報セキュリティ10大脅威」では、2019年、「サプライチェーンの弱点を悪用した攻撃の高まり」が初めてランクインした。また、経営者が認識すべきサイバーセキュリティに関する原則等をまとめたサイバーセキュリティ経営ガイドラインは、2017年11月に改訂され、サプライチェーン管理の重要性が説かれている。

アメリカにおいては、政府機関が調達の際に求めるセキュリティ対策の標準をNIST SP800-171として定めており、中でも国防総省と取引のある企業は、調達時にこの規格に準拠することが求められている。さらに、サイバーセキュリティ対策の指針として日本でも多くの企業が参照しているNIST Cybersecurity Framework(CSF)は、2018年4月に改訂され、サプライチェーンのリスク管理が追記された。

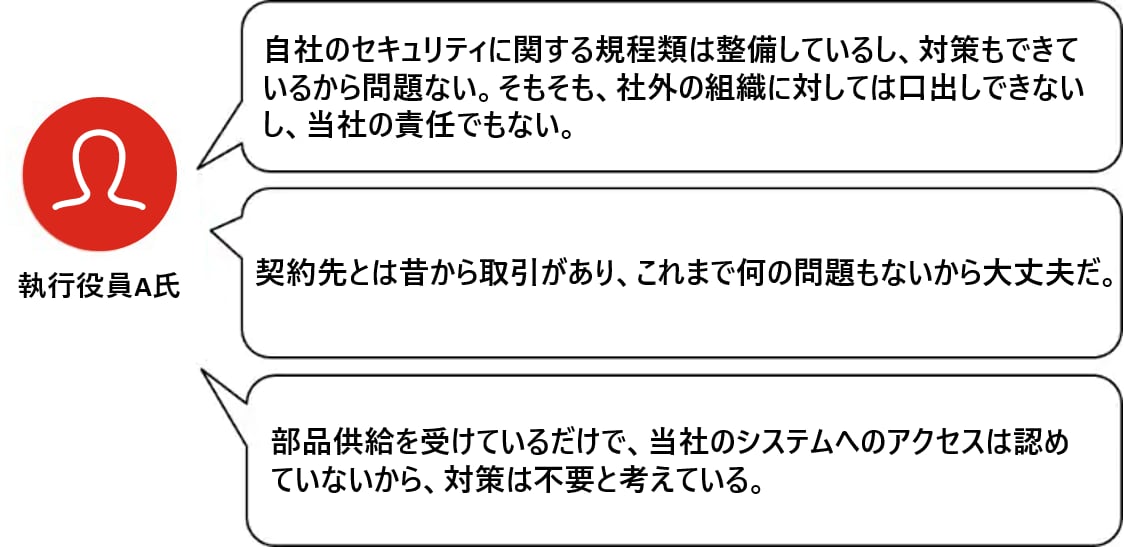

このように、国際的にもサプライチェーンに関するセキュリティが注目を集める中、ある企業のマネジメント層からは次のような声が聞こえてくる。

本稿では、上記マネジメント層の発言に関連する被害事例を紹介するとともに、サプライチェーンに関するセキュリティ対策(以下、「サプライチェーン管理」という)と、その留意点を解説する。

他人事では済まされない、サプライチェーンへのサイバー攻撃

サプライチェーンの弱点を悪用した攻撃にはどのようなものがあるか、過去実際に起こった被害事例について紹介する。

- 事例1)委託先PCのマルウェア感染による個人情報漏えい

当該企業(委託元)では、イベント来場者に対してアンケートを実施し、アンケート結果の集計、データ化を他の企業(委託先)へ委託していたところ、外部からの連絡により、アンケートの回答結果の一部がインターネット上に流出していることが判明。

調査の結果、委託先において使用していたPCがマルウェアに感染し、PC上に保存されていたアンケート結果がインターネット上へ流出。流出した電子データファイルには、アンケート回答者の氏名、住所、電話番号等の個人情報が含まれていた。

- 事例2)委託先への不正アクセスによるダウンロードファイルの改ざん

当該企業(委託元)では、ある製品用ドライバの配布をダウンロードサービス会社(委託先)に委託していたところ、当該委託先が運営するダウンロードサイト内の製品用ドライバが改ざんされていることが判明。

調査の結果、当該ダウンロードサイトに対して悪意のある第三者が不正にアクセスし、委託元の製品用ドライバを改ざんしていたことが判明。改ざんされたファイルには、オンラインバンキングで不正送金を行うマルウェアが含まれており、既に多くの顧客にダウンロードされていた。これにより、委託元は委託先を別の企業へ変更することとなった。

- 事例3)再委託先構築システムへの不正アクセスによる個人情報漏えい

当該法人(委託元)は、チケットサイト等の運営を外部の企業(委託先)に委託し、当該委託先は、Webサイトの開設、運用をさらに外部の企業(再委託先)へ委託していたところ、SNS上の書き込み及びクレジット会社からの報告により、クレジットカード情報を含む個人情報が流出した可能性があることが判明。

調査の結果、当該再委託先が構築したWebサイトの脆弱性をついて、悪意のある第三者が不正にアクセスしていたこと及び、再委託先による不適切な運用が原因であることが判明。漏えいしたクレジットカード情報の不正利用により、約880万円の被害が報告された。

上記事例からも分かるように、委託先におけるマルウェア感染や、再委託先による不適切なシステム運用等を原因として、被害が委託元にまで及ぶケースは多い。サプライチェーンの弱点を悪用した攻撃に対しては、最早、自社のセキュリティ対策を万全にするのみでは足りず、委託先や調達先等のサプライチェーン全体を考慮したセキュリティ対策が必要である。

サプライチェーン管理の実践

サプライチェーン管理は契約のタイミングにより、契約前・契約締結時、契約期間中、契約終了後の大きく3段階に分類でき、委託先を対象とする場合の対策内容はそれぞれ表1の通りである。

表1:サプライチェーンに係るセキュリティ対策の例

契約のタイミング |

セキュリティ対策 |

|---|---|

契約前・契約締結時

|

・契約先の選定(選定基準は次の通り) - セキュリティ管理に係る責任者の設置状況 - セキュリティインシデントの発生状況 - 第三者認証の取得状況(ISMS、プライバシーマーク等) ・セキュリティ要求事項の提示(要求事項は次の通り) - 業務実施場所の指定 - 業務実施者のセキュリティ資格の保持 - 再委託の制限 |

契約期間中 |

・契約先の点検、評価、監査 |

契約終了後 |

・貸与情報資産の返却または、消去 |

中でも特に重要なことは、契約前・契約締結時のセキュリティ要求事項の提示と契約期間中における契約期間中の点検、評価、監査である。業務委託の場合、セキュリティ対策を委託先に一任するのではなく、委託する業務内容に応じた必要なセキュリティ対策を要求事項として明示しなければならない。契約期間中においては、その履行状況を点検、評価、監査し、その結果、セキュリティ上の不備が発見された場合には、改善を要求するとともに、改善が見られない場合には委託先の変更も検討すべきである。

ここで、冒頭のマネジメント層から次のような声が聞こえてきた。

このマネジメント層の発言の通り“すべての企業”を対象にサプライチェーン管理を実施することは可能だろうか。例えば、自動車メーカーの場合、表2のように多くの取引先がある。

表2:サプライチェーン管理の対象企業例(自動車メーカーの場合)

分類 |

説明 |

|---|---|

サプライヤ |

・車両に関連する部品・機器の供給を行う企業 ・上記以外の部品・機器の供給を行う企業 |

ネットワーク |

・インターネット空間との接続サービスを提供する企業 ・社内ネットワーク(LAN)の構築・運用を行う企業 |

ソフトウェア |

・基幹業務(車両開発・生産、等)に係るソフトウェアを提供する企業 ・社内一般事務に係るソフトウェアを提供する企業 |

サービスプロバイダ |

・社内システムの開発・運用等業務の委託先企業 ・社内一般事務業務の委託先企業 |

ディーラー |

・販売企業 |

運送業者 |

・製品輸送サービス企業 ・リース、レンタル等を行う企業 |

ITインフラ運用事業者 |

・コロケーション、ハウジング運営を行う企業 ・ホスティング運営を行う企業 |

整備工場 |

・車両修理を行う企業 ・車両解体を行う企業 |

これまで徹底して製造コストの削減に取り組んできた自動車メーカーの場合、部品メーカー等の調達先に対してセキュリティ対策を要求することは、当該セキュリティ対策に必要な支出がそのまま、仕入・調達コストに直結し、ひいては販売価格の引き上げにつながるおそれがある。セキュリティ対策には多大な支出を伴うことを考慮すると、「セキュリティ対策を行いたいが、一方で製造コストは抑えたい」という、トレードオフが生じることとなり、“すべての企業にセキュリティ対策を要求する”とのマネジメント層の発言は現実的ではない。

このようなトレードオフの状況下で有効な対応方針として「リスクベースアプローチの考え方」と「業界全体でのセキュリティ対策」について解説する。

リスクに応じたサプライチェーン管理

リスクベースアプローチとは、リスクが高い場合には、それなりのリソースを投入しなければならないが、リスクが低い場合には、それ相応のリソースを投入することで十分であるとする考え方であり、要するに、リスクに応じて投入するリソースを決定することである。

リスクベースアプローチの考え方によるサプライチェーン管理では、まず企業は、サプライチェーン上の取引先について、リスクを算定する。リスクマネジメントに関する国際規格ISO 31000では、一般的にリスク値は、影響度と発生可能性の2軸により算定されるが、情報セキュリティリスクマネジメントに関する国際規格ISO/IEC 27005によると、情報セキュリティリスクは、影響度と発生可能性に資産価値を加えた3軸により算定することもできる。

そして、算定したリスクに応じて、リスクが高い取引先に対しては、最優先で必要十分なセキュリティ対策を要求するとともに、リスクが低い取引先に対しては、必要最低限のセキュリティ対策を要求する、あるいはリスクは認識しつつも優先度を下げて対応することとなる。なお、リスク算定に際して、自動車メーカーにおいては、人命に影響を及ぼす可能性のある取引先を一義的にリスクが高い取引先とする等、独自の算定方法を採用している例もある。

以上を踏まえ、冒頭のマネジメント層には次のような発言を期待したい。

業界全体のセキュリティ管理レベルの底上げ

これまでの解説では、セキュリティ対策を要求する側の立場によるものであったが、ここで、セキュリティ対策を要求される側の立場でこれまでの解説内容を考えてみる。自動車業界における部品メーカーのような場合には、組織・事業規模が小さい企業も多く、セキュリティに精通した担当者や、そもそもシステム専門の担当者が不在である企業も往々にしてある。部品の提供先も多く、提供先ごとに独自のセキュリティ対策を要求されても、それらすべてに個別に応えることは不可能であり、企業は疲弊してしまう。

このような場合においては、一企業による取り組みには限界があることから、政府レベルでの取り組みが必要になる。多くの部品が標準化されているように、適当な範囲でセキュリティ対策を標準化することにより、各企業のセキュリティ対策に要する支出を抑えることが期待でき、さらに、業界として一定のセキュリティ水準を担保することが可能となる。こうした取組みの事例として、自動車業界においては、日本自動車工業会及び、日本自動車部品工業会が共同でサイバーセキュリティガイドラインを策定することにより、業界全体を通じたサイバーセキュリティ対策のレベルアップを推進する活動も進んでいる。

サプライチェーン全体でのインシデント対応

最後に、サプライチェーン全体でのインシデント対応について言及する。これまで、サプライチェーンの弱点を悪用した攻撃に対して予防、発見的な対策について解説してきたが、いざサイバー攻撃を受けた際の取引先との連携について定めておくことも重要である。被害事例で紹介したように、サイバー攻撃による影響は被害を受けた企業に止まることなく、サプライチェーンを構成する他の組織にも影響を及ぼすことがほとんどであるため、自社に閉じたインシデント対応態勢を整備するだけでなくだけでなく、予め取引先との連絡・報告用の窓口を設置することや、定期的にサイバー攻撃を想定した訓練を実施する等、サプライチェーン全体での取り組みが重要である。

グローバルでもサプライチェーンのリスク管理が注目される中、セキュリティ対策が遅れ、日本企業がサプライチェーンから除外されることになると、日本企業、日本経済の競争力低下を招くおそれがある。サプライチェーンにおけるセキュリティリスクは、看過できないほど重大なものとなってきていることから、単にセキュリティ対策として扱うのではなく、サプライチェーンマネジメント強化の一環として推進するべきではないだろうか。