“足下”セキュリティは大丈夫?~無線LANと有線LANのセキュリティ~ ブックマークが追加されました

(本ブログは、2020年に公開した連載記事「勘違いセキュリティ」を再掲載したものです)

昨今、オフィスでは無線LANが設置、運用されていることは一般的な状況となっている。サイバーセキュリティに関する代表的なカンファレンスでは例年無線LANについて多くのハッキング手法や脆弱性が発表されている。本稿では、身の回りのネットワーク環境のリスクを把握してもらい、正しくセキュリティの意識を高める知識を身につけていただきたい。

身の回りのネットワークに潜む脅威とは

突然だが『身の回りのネットワーク環境』について正しく把握しているだろうか。自身のネットワーク環境をあまり意識せずに利用している方も多いのではないだろうか。

昨今、オフィスでは無線LANが設置、運用されていることは一般的な状況となっている。サイバーセキュリティに関する代表的なカンファレンスでは例年無線LANについて多くのハッキング手法や脆弱性が発表されており、無線LANのセキュリティは我々の業界内ではホットな話題と言える。

このような世間の動向もあり、無線LANのセキュリティは注目を浴びている。そのため、対策をしっかり行っている企業も多いことだろう。しかしながら、無線LANに対する漠然とした不安から、次のような意見も少なくないと実感している。

上記の意見の通り、確かに有線LANであれば、無線LANと異なりLANケーブルが目に見えるため、漠然とした無線LANの不安は払拭できるだろう。では、本当に有線LANであれば安心して利用できるだろうか。

本稿では、まず無線LANのセキュリティリスクについて解説し、漠然とした不安をクリアにした後、A氏の発言の妥当性について考察する。そして有線LANに潜むリスクと対策例にも視野を広げ、最終的には、有線LAN運用のポイントについてまとめる。さらには、企業におけるネットワークの運用を担当している方にインターネット環境を改めて見直してもらうことに加え、セキュリティ意識を高めてもらうことを期待したい。

無線LANにおけるセキュリティリスク

『無線LANのセキュリティ』と聞いて漠然とした不安を抱く人は少なくないだろう。そのため、有線LANの設置を推奨し、無線LANの導入を見送るオフィス環境も少なくない。そこで、まずは、実際に無線LANのハッキング方法を実際に知ることで一旦思考をリセットし、ゼロベースで検討してみたい。そこで、まずは次の2つの攻撃事例を紹介する。

- Wi-Fiスニッフィング

Wi-Fiを攻撃する代表的な手法として、『スニッフィング(嗅ぎまわり行為)』がある。

外部の攻撃者が、攻撃対象のハードウェア(機器)であるAP(Access Point)の通信を不正に盗聴・収集し、パスワードのクラックやデバイス情報などの収集を行うものである。本攻撃手法を実現可能とするツールがネット上に複数公開されており、特殊なハードウェアなど必要なく、PCさえあれば比較的手軽に攻撃を実施できてしまう。 - Wi-Fiスポットのなりすまし

情報を傍受し、不正に窃取する方法として、偽のAPを用いて高度に攻撃を実施する『Wi-Fiスポットのなりすまし』がある。ファーストフード店などが提供しているWi-Fiと自宅のWi-Fiの電波を見分けるためには、SSID(Service Set Identifier)に店名を入れるといったように、区別可能なID設定することが多い。そのIDと全く同じものを設定したAPを設置した場合、周囲のユーザはどちらが真のAPか判断できず、接続してしまう可能性が高い。

このようにAPのSSIDをなりすまし、周囲のアクセスしたユーザの通信内容などを傍受し、そこから不正に個人情報の奪取などを試みる攻撃が、この「Wi-Fiスポットのなりすまし」である。この攻撃はまるで同じAPが2つ存在してしまうことから、『悪魔の双子攻撃』と呼ばれることもある。

では、上述した無線LANにおける、2つの攻撃事例に伴うセキュリティリスクについては、有線LANを利用することで、果たして回避できるのだろうか。上記1の攻撃手法については、有線LANを用いるとそもそも外部の攻撃者はその通信を遠隔で傍受できなくなるため回避できる。また、上記2の攻撃手法についても、有線LANであれば、設置されているLANポートが正規のものであるか、目視で判断できるため、こちらも遠隔からの盗聴のリスクは回避できる。そのため、冒頭で紹介したA氏の発言は正しいように思える。

しかしながら、実態としては、有線LANによるネットワークを構築するだけでは、セキュリティ対策としては決して十分とは言えない。なぜなら、有線LANにも固有の弱点もあるからだ。次に、有線LANに潜むリスクを洗い出し、その理由について掘り下げていく。

有線LANの仕組み

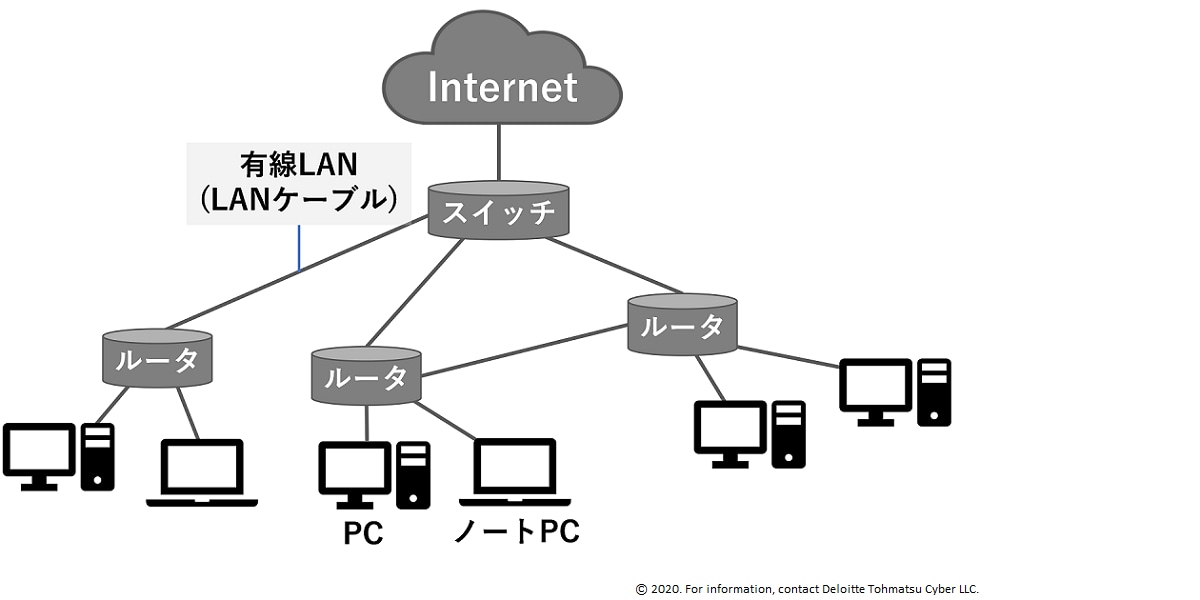

普段利用するインターネット環境では有線LANはどのように利用されているだろうか。例として、一般的なオフィスなどの有線LANによるネットワーク環境を(図1)に示す。

有線LANはPC同士や、その他ネットワーク機器同士をLANケーブルで接続することによって通信を行う。また、ネットワークスイッチ(以下、スイッチ)と呼ばれるネットワークを管理する機器がネットワーク切分けなどを担っており、各通信を束ねている。このスイッチに、ルータと呼ばれるネットワークの経路を制御する機器や、PCなどが接続されている。このようにして、有線LANによるネットワーク環境は構築されている。

図1 一般的な有線LANによるネットワーク環境

図1 一般的な有線LANによるネットワーク環境

有線LANに潜むセキュリティリスク

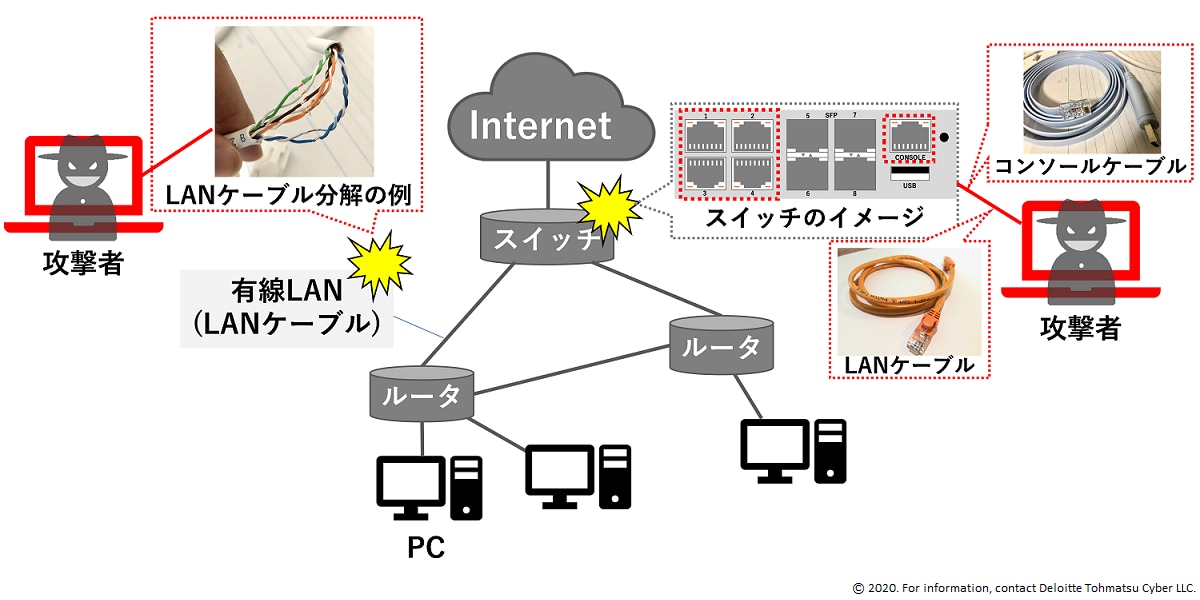

次に、前述の仕組みを前提とした上で、私たちの“足下”にある有線LANにおける見落としがちなリスクについて紹介する。本稿ここでは、有線LANに関する2つの侵入方法について、ネットワークの管理を行うスイッチからの侵入と、LANケーブルからの侵入について取り上げてみたい(図2)。

図2 一般的な有線LANを含むネットワーク環境における侵入方法のイメージ

図2 一般的な有線LANを含むネットワーク環境における侵入方法のイメージ

- ネットワークスイッチの空ポートからの侵入

有線LANを含むネットワーク環境における大きなセキュリティリスクとして、ネットワーク上にある様々な機器における空ポートからの侵入の恐れがある。その代表的なネットワーク上の機器の一つがスイッチである。

スイッチが設置される位置はネットワーク構成上、セグメントを管理するため比較的重要な箇所に設置されていることが多い。このスイッチには一般的に直接管理者がアクセスすることのできる『コンソールポート』と呼ばれる接続口がある。管理者は、設定変更などの際には、直接ノートパソコンなどとコンソールポートを、コンソールケーブルと呼ばれる特殊なケーブルで接続する。

設定などは型番などで検索をかけるとリファレンスが公開されており、各種設定情報変更や、接続機器の情報を取得するためのコマンドは誰でも知ることができる。そのため、ネットワーク上の機器の把握はもちろん、設定変更によるネットワーク経路の切断や外部への不正なデータ送信など様々なことが可能となってしまう。

スイッチは通常サーバ室などに設置されており、人の監視が常時行き届いていないスイッチは多いと考えられる。もしこのスイッチのコンソールポートへのアクセスが放置されている場合は非常に危険である。同様に、スイッチにあるLANポートについても放置されている場合は、攻撃者による不正アクセスを容易に許してしまう危険がある。 - LANケーブルの改造による侵入

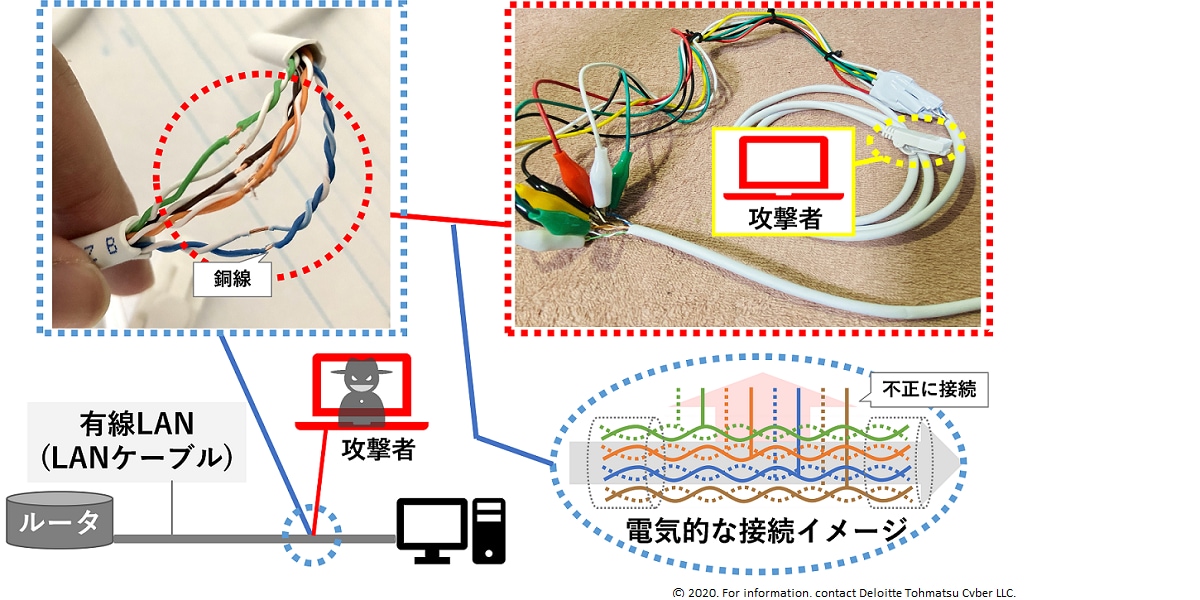

ネットワーク上の機器からではなく、LANケーブルから直接侵入される恐れもある。それは、LANケーブルが銅軸であるため、分解し、物理的および電気的に接続することで侵入・盗聴される可能性である。簡単な分解工具などがあれば実施可能であるため、非常にシンプルな攻撃である(図3)。

攻撃者は、はじめに侵入箇所とするLANケーブルの周り、および内部の銅軸ケーブルの皮膜を剥がして銅線をむき出しにする。このむき出しにした銅線を、攻撃者側の細工したLANケーブルと電気的に接続することで攻撃者は盗聴が可能となる。

その状態で、攻撃者PC側でパケットモニタリングツールを用いると、接続先URLの入手や通信先IPアドレスなどが窃取されてしまう恐れがある。

図3 LANケーブルからの侵入イメージ

図3 LANケーブルからの侵入イメージ

有線LAN運用におけるポイントのまとめ

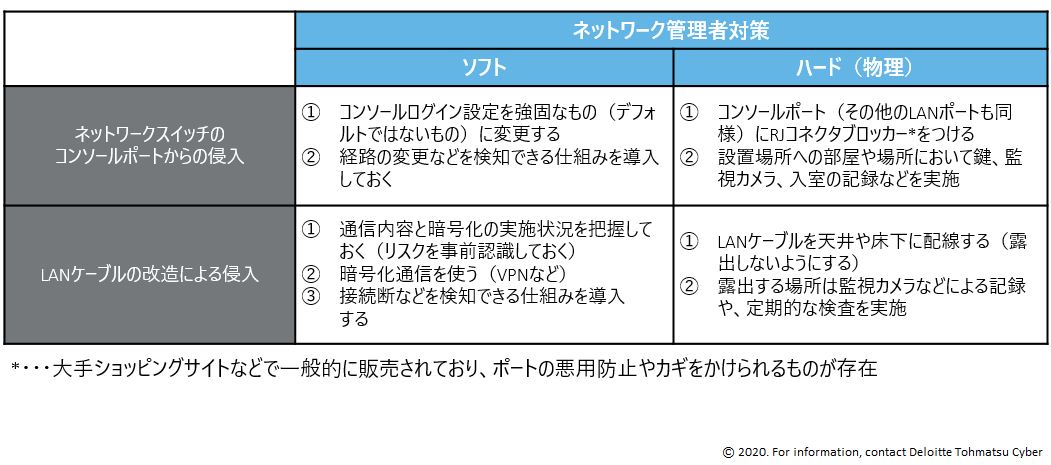

以上のように、有線LANにも固有のセキュリティリスクがあることがわかる。有線LANの環境において必要となる対策について以下の(表1)にまとめる。

ソフトウェアの観点では、設定環境へのログインを強固なものにすることや、不正な設定変更を検知する仕組みを導入することが有効である。

ハードウェアの観点では、物理的にコンソールポートへのアクセスを防ぐことや、そもそもLANケーブルを露出しないことが有効である。さらに、現在の各機器の使用状況や設置場所の状況を常に管理し、監視カメラや入退室記録による状況の可視化、定期的な状況の確認と点検によって、早期に攻撃を検知可能になり、セキュリティリスクを低減することができる。

表1 これまでに紹介した有線LANネットワークに対する侵入方法と対策例

このように、有線LANを利用することで無線LANにおけるセキュリティリスクについては回避できるものの、有線LANにも固有のセキュリティリスクが存在するのである。

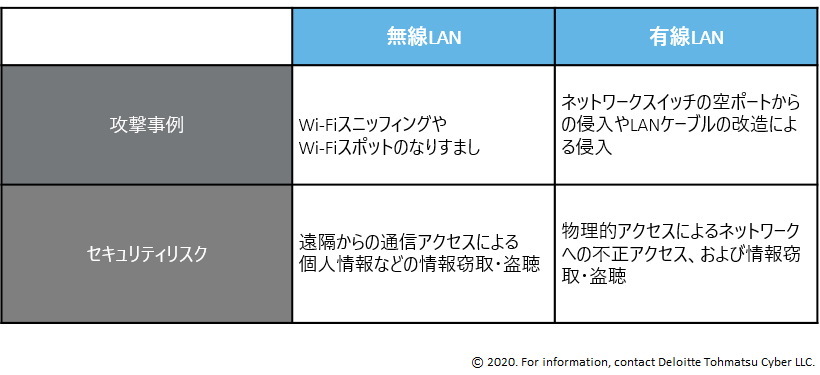

以上を踏まえて、それぞれの攻撃事例及びセキュリティリスクを(表2)にまとめる。単に「有線LANを利用すれば安心」という考え方では、対策として不十分である。有線LANを活用する場合、敷設や運用における管理をせず、それらを放置してしまうことが何より危険である。そのため、有線LANの適切な運用と管理といった対策を実施していただきたい。

表2 無線LANと有線LANにおけるセキュリティリスク

最後に

本稿では無線LANと比較して、一見安全に見える有線LANのセキュリティリスクについて紹介した。しかし、上述の表で整理した通り、有線LANには、無線LANのような遠隔からの盗聴リスクはないものの、有線LAN固有のセキュリティリスクがあり、物理的アクセスによる侵入や盗聴の恐れがある。

有線LANもしくは無線LANどちらか一方のみを採用したネットワークの構築は、関係しうる脅威を鑑みると、結果的にはリスクが残ってしまう。「有線LANなら安心」という過信も禁物である。結論としては、双方の特性を踏まえた適材適所な利用と、それらの適切な運用と管理が肝要となる。

以上を踏まえ、冒頭のA氏には次のような発言を期待したい。

A氏には勘違いや思い込みがあったが、今一度現状を把握し、セキュリティリスクを特定することで、適切なネットワークの運用を指示することが必要である。そのため、まずはネットワーク環境に関する現状の把握からが始めていただきたい。その上で、有線・無線の特性を踏まえた、適切なセキュリティ対策を検討いただくことを期待したい。

本記事のPDFをダウンロード(PDF, 1.06MB)

執筆者

手柴 瑞基/Mizuki Teshiba

デロイト トーマツ サイバー合同会社

学生時代よりIoTおよび自動車セキュリティ領域に係る研究やサービス開発に従事。2019年、デロイト トーマツ サイバー入社後は、車両サイバーセキュリティに関するリスクアセスメントの実施、自動車向けSOC立ち上げ支援、脆弱性情報の収集分析などの案件に関与。

※所属などの情報は執筆当時のものです。