金融業界におけるサイバーセキュリティ ブックマークが追加されました

ナレッジ

金融業界におけるサイバーセキュリティ

これからの展望

サイバーセキュリティは「ビジネスを守るもの」という発想から、「ビジネスを成功させるために不可欠なもの」と捉え方を変えることが重要です。最先端のサイバーセキュリティの考え方やデロイトの提供するサービスについて、デロイト トーマツ リスクサービス株式会社 代表取締役社長の丸山満彦が解説します。

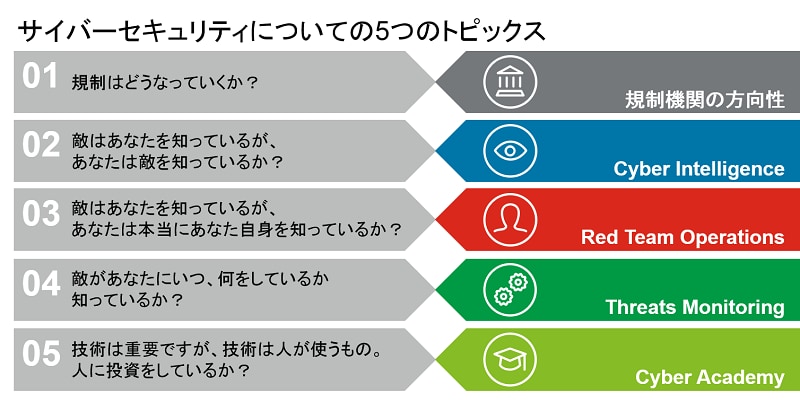

サイバーリスクについて、「攻撃されるかどうかはもはや問題ではなく、いつ、どのように攻撃されるかが問題である」ということがデロイトの最近のレポートでは強調されています。サイバーセキュリティ対策はともすればコストと捉えられがちですが、そうではありません。例えば、フィンテックはITの活用が前提ですが、ビジネスを成功させるためにはサイバーセキュリティへの対応が不可欠です。サイバーセキュリティ対策の実施がビジネスに不可欠であるということを踏まえて、1. 規制機関の方向性、2.敵を知るという意味でのインテリジェンス、3.攻撃のシミュレーションであるレッドチームオペレーションズ、4.脅威を常に把握するスレットモニタリング、5.人材育成のサイバーアカデミー、の5つのトピックスをご説明します。

規制機関の方向性

規制は最低限のルールと考える必要があります。日本では、金融庁が提示した「金融分野におけるサイバーセキュリティ強化に向けた取組方針」の中で、金融機関・金融インフラの機能停止、個人情報等を含む機密漏洩、不正送金等の不正取引の3点が主なサイバーの脅威として挙げられています。デロイトでは、サイバーセキュリティには、ガバナンス、予防、発見、回復の4つの対応が必要としています。予防することだけではなく、発見した後の対応も含めて総合的な対策を講じることが重要で、何か1つセキュリティ対策ソフトを導入すれば解決するというものではありません。金融庁の監督指針もこのような観点から読み込むことが重要です。

さらにグローバルで展開している金融機関は、それぞれの国や地域のサイバーセキュリティ関連規制にも注意を払うべきです。最近注目されているものとして、米国の検査協議会(FFIEC)が出しているサイバーセキュリティアセスメントツール(CAT)があります。サイバーセキュリティについて各リスクの管理状況やその達成度合いを評価し、対応についての次のステップを示すもので、欧米の金融機関と自社のレベルを比較したり、自社を評価する上で分かりやすい指標となるものです。今後のサイバーセキュリティの方向性を考える上で具体的に何をすべきかが見えてくるという点で有効なツールでしょう。

インテリジェンス:敵はあなたを知っているが、あなたは敵を知っているか

攻撃者からの防御のためには、「どういう攻撃者がいつ、どのような方法で攻撃するのかを知る」ことが重要です。例えば、誰が攻撃者かを理解していればより効率的に守ることができます。そのために攻撃者に関する、情報を取得し、分析し、活用することが重要となります。このような一連の活動がインテリジェンスです。攻撃者に関するインテリジェンスがあれば、攻撃者に内部に侵入された場合でも、その攻撃者の狙いがわかり、二次被害を最低限に抑えることができます。

情報は多ければ多いほど良いというものではありません。意思決定に役立つものでなくてはなりません。まず何の意思決定をするかを定義し、その意思決定のためにどのような情報が必要となるか、その情報はどのような情報源からどのように入手することができるのかを考えることが重要です。インテリジェンスの正確性を期すためには、複数のソースによる情報の確認も重要です。攻撃者は企業を惑わせるために、わざと偽情報を流すこともあります。攻撃者と防御者の騙し合いですから、それを見抜くためには信頼性のある複数のソースによる確認が必要です。

インテリジェンスの対象も様々です。まずは、攻撃者や攻撃の標的となる商品やサービスについて知る必要があります。「どういう攻撃者がやってくるか、どういうサービスが脆弱性を持っているか」を把握するということです。内部情報の流出に関する情報も対象です。例えば、クレジットカード会社であればカード番号、銀行であれば口座番号などが売買されていないか、社内のIDやパスワードが流通していないか、といった懸念をお持ちの企業は多くあります。さらに、一般的なインターネットやソーシャルメディアの裏側にあるダークネットと呼ばれるところもインテリジェンスの対象としています。具体的には仮想人格(アバター)を使ったヒューミントと呼ばれる手法を取っています。経歴やバックグランドを設定した仮想の人格者を作り、そのアバターがダークネットで他の参加者と交流する中で様々な情報を拾ってくるのです。自社のインテリジェンスの目的は何で、インテリジェンスによって何をしたいのかを明確に定義し、その上で取得した情報を総合的に勘案していくことが重要です。デロイトのインテリジェンスサービスでも、単に情報を情報としてお渡しするのではなく、顧客にとって使える情報、使いやすい情報をお互い協議しながら精査し、目的にあったインテリジェンス提供を目指しています。インテリジェンスの活用は簡単ではないですし、時間がかかることですが、特に政府機関や重要インフラ業者、防衛産業などには必要不可欠な分野です。

レッドチームオペレーションズ:敵はあなたを知っているが、あなたは本当にあなた自身を知っているか

レッドチームオペレーションズは、攻撃の実践型シミュレーションです。実際にデロイトが顧客企業にサイバー攻撃をすると、94%の企業に侵入することができています。さらに70%の企業は攻撃を受けたことにも気づきません。システムに侵入するのに要する時間は平均1日で、特定の情報を奪取したりシステムを止めたりといった設定目標に達するには平均6日しかかっていません。このシミュレーションは、実際的な弱点がどこにあるかを知り、その改善に繋げていくことが目的です。サイバー攻撃の予防、発見、対応について、自社の能力を知ること、さらに、優先的に防御する点を洗い出すことが可能となります。

レッドチームオペレーションズは、3つの視点で展開します。オフィスやデータセンターに実際に侵入するフィジカル、電話でパスワードを聞き出すなど人に関係するヒューマン、そして最後がサイバーです。現実の攻撃では、フィジカルとヒューマンできっかけを作り、それを元にサイバー攻撃をし、目的を達成することが多くあります。例えば、顧客のオフィスに忍び込み、会議室のインターネット回線からパケットを拾ってIDやパスワードを拾い出し、それを元に会社の情報を奪取し、次に、システムサポート担当者を装ってIDやパスワードを聞き出し、それを攻撃に繋げることもあります。ネットワーク側に、完璧なファイヤーウォールがあったとしても、このように物理的・人的な穴があってサイバー攻撃を招くということがあり得ます。例えば、ロンドンと東京の拠点は盤石であったとしても、バンコクの拠点の人的なミスや見落としからサイバーに侵入され、ロンドンや東京のサーバが攻撃されることもあり得るということです。攻撃者の視点にたった現実的な実践的なシミュレーションの実施が重要です。

スレットモニタリング:敵があなたにいつ、何をしているか知っているか

スレットモニタリングとは、見張りをすることです。インターネットの入口で、IDSやファイヤーウォールを設置することがスレットモニタリングの代表例ですが、それだけでは十分ではありません。メール経由で入ってくることもできますし、先ほど述べたように、フィジカルやヒューマンの部分から侵入することもできます。ウィルス検知ログ、アクセスログ、認証ログ、監査ログといったものを突き合せた統合ログを作り、そのログを分析し監視することが重要です。膨大なログの中からサイバー攻撃を発見するのは、砂漠の中から砂金を拾うような作業となります。そこで、「このタイプの攻撃はこのタイプのログを残す」といった攻撃のシナリオを作り、それに即したログのパターンが出てきた場合には、アラートを挙げるような対策が最近取られるようになってきました。外部からの攻撃だけではなく、既に内部に侵入している攻撃者の行動も捕捉することが可能となります。このような膨大な量のログを監視するためには、AI技術が有効です。AIによる監視が万全というわけではありませんが、想定シナリオを逸脱した攻撃を見つけ出すという点では効率的であると言えます。デロイトでも、AIを使った監視サービスを導入しており、日本についても今年2月からサービスを開始しています。

サイバーアカデミー:人への投資

サイバーセキュリティであっても、最後に企業を守るのは人間です。ですから、「人に投資しているか」ということが問われるべきです。サイバーセキュリティについては、知識だけではなく、実践が必要です。この分野の人材が足りないと叫ばれて久しいですが、どのような人材、どのような知識や能力が求められているのか、実は各社の状況により様々です。まずは自社にどのような人材がいるのか、どのようなスキルが今後必要なのか、そのギャップを埋めるためにはどのような人材が必要かといったことを整理するところから始め、さらに、自社の人材を将来どのように育てたいのかといったキャリア形成の観点も必要でしょう。デロイトでは「サイバーアカデミー」というサイバーセキュリティの教育研修に特化したサービスを提供しています。デロイトの知見を集約したグローバルでの研修制度を日本の顧客のニーズに合わせて提供しています。実践に生かせることを目的として、例えば、仮想環境でのシミュレーターを使って、講師側が攻撃者役として仮想環境上のサーバに攻撃を加え、それにどのように対処するかといったトレーニングも含まれています。