ナレッジ

認証局向けWebTrustバージョンアップ(2024年発行分より適用)

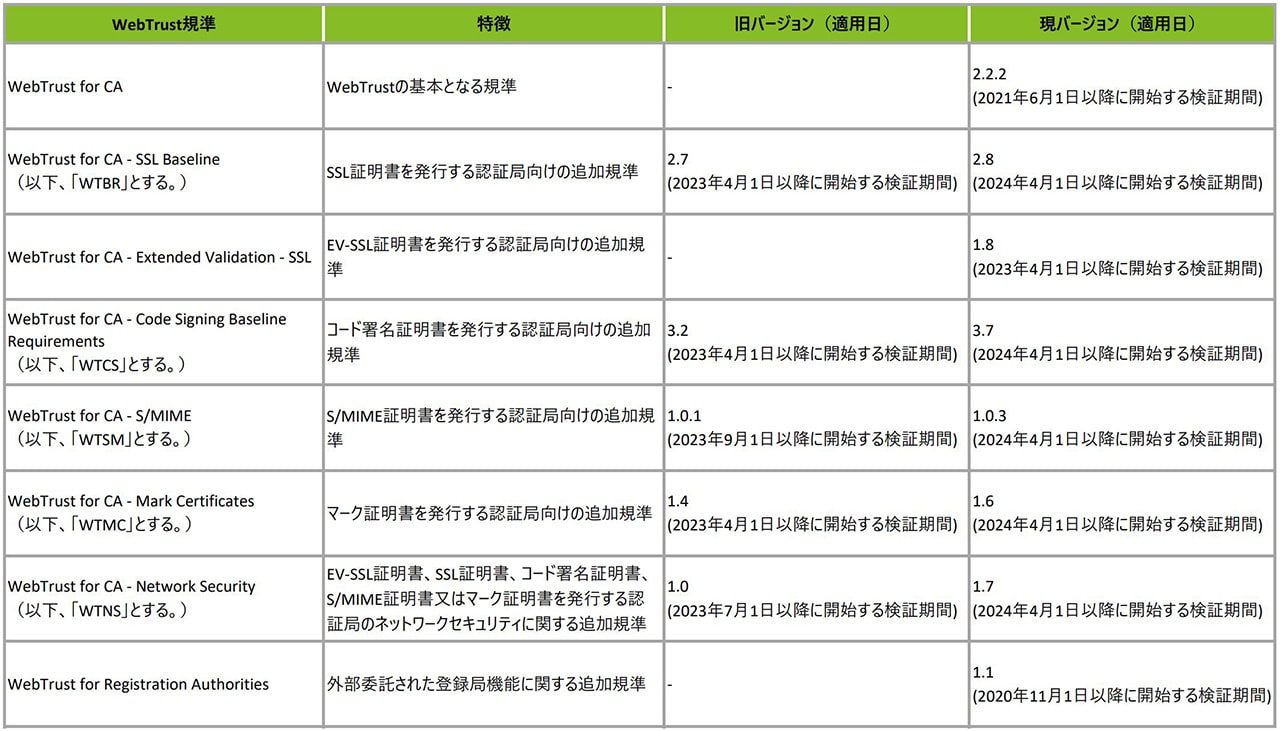

WebTrustのバージョンアップ概要

ウェブページを閲覧する際に利用するSSL暗号化通信技術により電子証明書は広く利用されてきました。その他にも、個人が利用するマイナンバーカードや、組織が行う税の電子申告や登記においても電子証明書は広く利用されています。これら電子証明書を発行する組織である認証局の運営に対する保証業務の規準であるWebTrustがバージョンアップされました。2024年以降に発行されるWebTrust報告書では、バージョンアップ後の規準を適用することが求められています。本稿では、WebTrustのバージョンアップの概要を解説していきます。

1. WebTrustとは

WebTrustとは、AICPA(米国公認会計士協会)とCICA(カナダ勅許会計士協会)によって共同開発された、電子商取引システムについて実施される保証業務の規準で、現在はCPA Canada(カナダ勅許職業会計士協会)が運営しています。

WebTrustは認証局のデファクトスタンダードとされており、主要なウェブブラウザやオペレーティングシステムが認証局を信頼するための要件の一つとしてWebTrust認定の取得を挙げているため、多くの認証局がWebTrustを採用しています。WebTrust認定を取得するためには、ライセンスを持つ監査法人による検証を受ける必要があります。検証の結果、規準に準拠していることが確認された場合、組織のウェブサイトにWebTrustのシールを掲載することができます。そのシールは、WebTrustのウェブサイトにリンクされ、監査法人による保証報告書等が掲載されます。

3. 規準のバージョンアップ概要解説

上記の通り、2024年4月以降に検証期間が開始される報告書を対象に、WTBR、WTCS、WTSM、WTMC、WTNSがバージョンアップされました。以下に、それぞれの変更点の概要を解説していきます。

なお、詳細は、WebTrustのウェブサイト(外部サイト)やCA/Browser Forumのウェブサイト(外部サイト)、BIMIのウェブサイト(外部サイト)をご確認ください。

3.1.WebTrust Principles and Criteria for Certification Authorities – SSL Baseline

旧バージョンのWTBR v2.7では、Principle4からWTNSを参照していたため、ネットワーク及び認証局システムのセキュリティに関する検証結果はWTBRの保証報告書に含める形で発行されていました。v2.8へのバージョンアップにおいて、Principle4が削除され、ネットワーク及び認証局システムのセキュリティについてはWTNSに基づく保証報告書として別途作成することになりました。

また、証明書ライフサイクル管理の自動化に向けて策定されたBaseline Requirements for the Issuance and Management of Publicly-Trusted Certificates v2.0.1に合わせて、以下のバージョンアップが行われています。

- CRLの発行が必須となり、OCSPによる失効情報の提供は任意となりました。(Principle2 #5.7など)

- Short-lived証明書(2026年3月15日より前に発行された証明書は有効期間10日以下、2026年3月15日以降に発行される証明書は有効期間7日以下)については失効をサポートする必要が無いものと位置づけ、失効に係る検証の対象から除外することが可能になりました。(Principle2 #5.3、#5.5)

3.2.WebTrust Principles and Criteria for Certification Authorities – Code Signing Baseline Requirements

WTCS v3.7においても、WTBRと同様にWTNSを参照するPrinciple4が削除され、ネットワーク及び認証局システムのセキュリティに関しては別途保証報告書を発行することになりました。

その他、Baseline Requirements for the Issuance and Management of Publicly-Trusted Code Signing Certificates v3.7に合わせる形で、以下を含むバージョンアップが行われています。

- SSL Baseline Requirementsへの参照が削除されました。

- 最新のBaseline Requirementsをどのように実装しているかCP/CPSに記述し、毎年更新することが求められるようになりました。(Principle1 #5)

- 証明書要求の拒否要件が規定されました。(Principle2 #3.5)

- 証明書の失効要件や失効情報の提供要件等が整理されました。(Principle2 #5.3~#5.11、Principle3 #5.3~#5.11)

- 年次のリスクアセスメントを実施することが規定されました。(Principle2 #7.5)

3.3.WebTrust Principles and Criteria for Certification Authorities – S/MIME Certificates

WTSM v1.0.3もPrinciple 4からWTNSへの参照が削除されています。

さらに、Baseline Requirements for the Issuance and Management of Publicly-Trusted S/MIME Certificates v1.0.3に準拠するように以下がバージョンアップされました。

- 2024年9月15日以降、S/MIME証明書を発行する前に「RFC9495 電子メールアドレスの認証機関認証 (CAA)処理」に従ってCAAレコードの取得、処理が必要になります。(Principle1 #8、Principle2 #4.5)

- 証明書要求の検証者としてEnterprise RAが追加されました。(Principle2 #4.16)

3.4.WebTrust Principles and Criteria for Certification Authorities – Mark Certificates

WTMC v1.6もWTNSを参照するPrinciple4が削除された他、BIMIグループが策定したMinimum Security Requirements for Issuance of Mark Certificates v1.6に適用する形でバージョンアップされました。その結果、v1.4において規定されていた認証マーク証明書(登録マーク証明書及び政府マーク証明書)に加え、新たに共通マーク証明書(Common Mark Certificates)が対象に含まれるようになりました。

- マーク証明書要求の検証として許容される方法が規定されました。(Principle2 #4.8、#4.9)

- 共通マーク証明書に含めるマークの検証要件が追加されました。(Principle2 #4.13)

- 認証マーク証明書に含める登録マーク及び政府マークの検証要件が整理されました。(Principle2 #4.14~#4.16)

- 商標権侵害に関する裁判所命令への対応に関する要件が追加されました。(Principle2 #5.2、#5.3)

3.5.WebTrust Principles and Criteria for Certification Authorities – Network Security

前述のとおり、これまでは主に他の規準から参照される形で利用されていましたが、2024年4月以降はWTNSに基づいて個別に保証報告書を発行することになりました。

また、認証局のセキュリティポリシーに違反するシステム設定変更が行われていないことを少なくとも週次で点検することを求める(Security Principle1 #1.8)などのマイナーチェンジが行われています。