大規模ランサム型サイバー攻撃を受けた際のクライシスマネジメント ブックマークが追加されました

ナレッジ

大規模ランサム型サイバー攻撃を受けた際のクライシスマネジメント

~業務復旧、ステークスホルダー対応、決算開示・内部統制対応を中心に~

近年脅威が高まっているランサム型サイバー攻撃を受け、業務や決算が一時的に停止する事例が増えています。攻撃時には、単に業務復旧するだけでは足りず、各種ステークホルダー対応、決算対応など、情報システム部門だけでなく、全社を巻き込んだ対応が求められます。本稿では事例を交えて、ポイントを解説します。

目次

- I. ランサム型攻撃の特徴とトレンドについて

- II. 国内製造業におけるサイバー攻撃被害の例

- III. サイバー攻撃による決算や開示への影響について

- IV. 大規模なサイバー攻撃を受けた会社に共通するITガバナンスの課題

- V. おわりに

I. ランサム型攻撃の特徴とトレンドについて

ランサムとは人質を意味し、ランサム型攻撃とは、攻撃対象の企業や組織のネットワークに侵入し、データやシステム領域のファイルを暗号化し利用不可能にするものが典型である。その上で、メールやFAXなどで攻撃した企業にコンタクトし、暗号化したファイルを復号化するキーと引き換えに仮想通貨等による金銭の支払いを要求する手口が一般的である。また、近年では身代金を払わなかった場合には窃取したデータをダークウェブで公開する二重恐喝型と呼ばれる攻撃が主流となってきている。

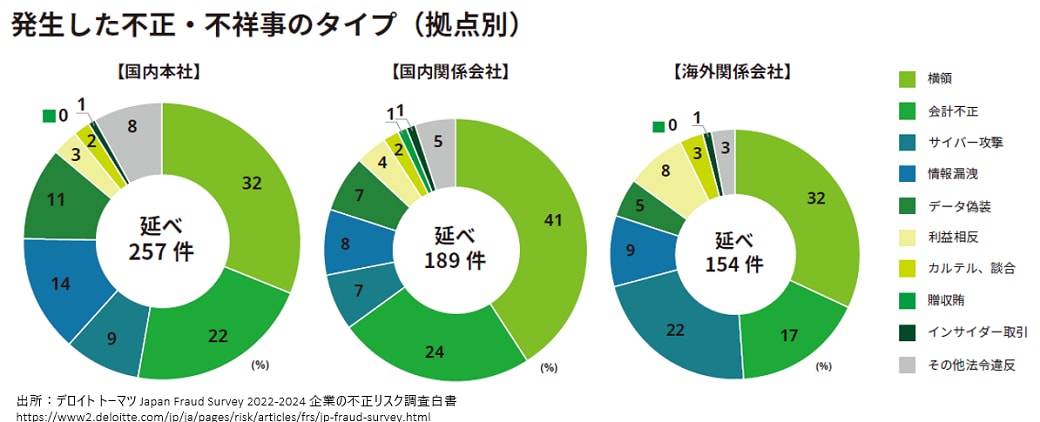

こうした攻撃は近年増加の一途をたどっている。当社が最近発行した「企業の不正リスク調査白書 Japan Fraud Survey 2022-2024」でも、470社余りの国内上場企業や大企業を中心とした回答企業のうち約17%が実際にサイバー攻撃被害を受けたと回答しており、特に海外子会社、関係会社での被害が突出している。「日本企業は海外子会社ガバナンスが弱い」と言われて久しいが、内部統制やコンプライアンス、コーポレートガバナンスといった領域だけでなく、ITガバナンスも脆弱であることを示唆している。

II. 国内製造業におけるサイバー攻撃被害の例

コロナ禍以降、サイバー攻撃によって業務や決算の継続が困難な規模の被害に遭ったとの相談が当社に寄せられることが増えた。ランサム型攻撃による被害がBCP想定を超える範囲に及び、バックアップデータを利用したリカバリが困難となったり、システムの再構築に一定の時間を要したりするなどで、決算や出荷オペレーション等の業務が手作業による人海戦術を強いられることとなった企業もある。こうした事態が示唆するのは、サイバーセキュリティが単なる「IT部門マター」ではなく、企業横断でBCPを備えるべき、ということだ。以下でより詳しく見てみよう。

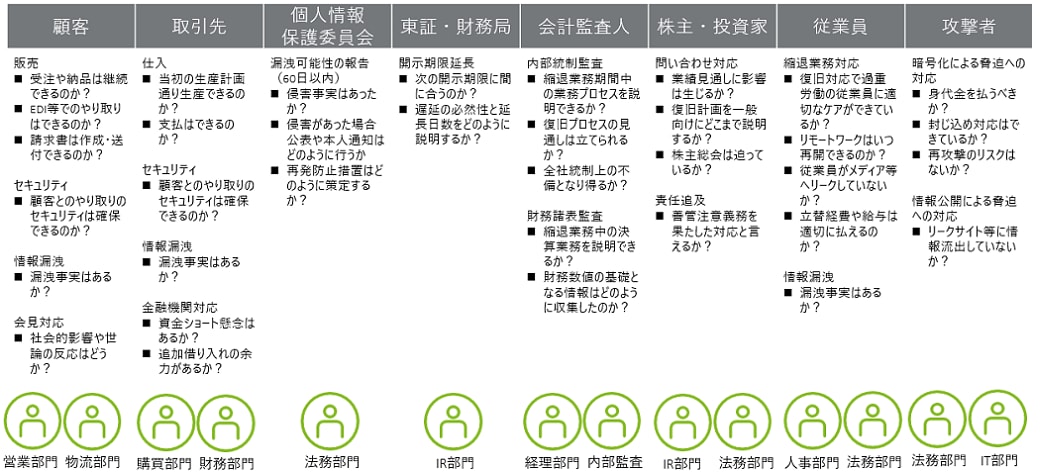

例えば、図表2で示す事例では、製造業系業務の要となる受注や入出庫を管理する基幹業務システムが利用できなくなったことから、顧客からの注文や倉庫におけるピッキング・出荷といった入出庫作業を手作業で対応することになった。こうした事業継続には営業や物流、購買といった部門が連携して対処することになる。

また、決算に必要な財務会計システムやデータも失われたことから、紙で残された帳票やDVDなどオフラインで残されていたデータをもとに決算をやり直すこととなり、四半期報告書の遅延開示に伴い、監査人や財務局への対応も必要となった。こうした業務には経理部門が対処することになる。

さらに、バックアップやファイルサーバに残されたデータを利用した業務復旧も困難となっただけでなく、これらのデータの情報漏洩の可能性についても検討が必要となった。これらについては情報システム部門と法務部門が対処することとなる。

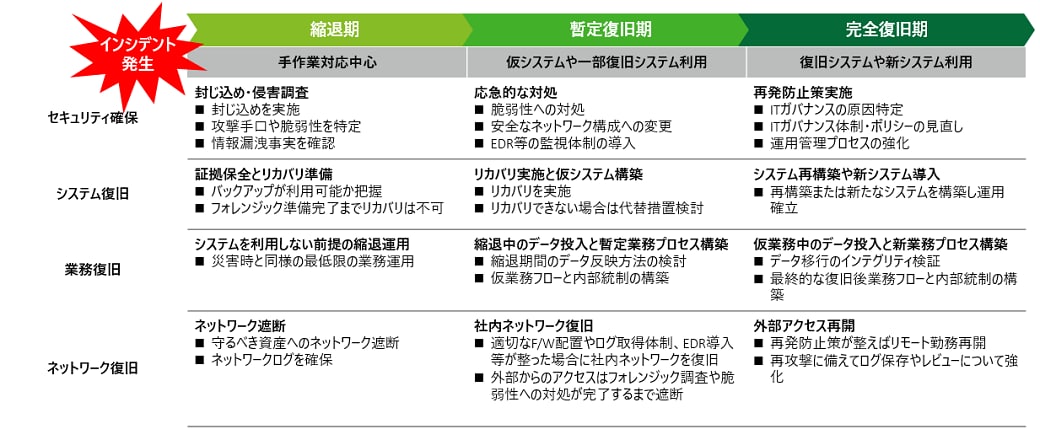

その他にも一般的に図表3のような対処すべきステークホルダーとテーマが想定され、まさに全社を挙げての総力戦で対処することとなる。期限が明確に決まっている製造・納品、支払・入金管理、個人情報保護委員会への報告、決算・監査への対応などを、業務を復旧させながら並行対応する必要があるため、全社横断の対策本部という形でPMOの立ち上げが必須となる。いわゆるCSIRT(Computer Security Incident Response Teamの略称であり、企業横断のセキュリティ有事対応体制を指す)の組成が必要となるが、具体的な復旧へのロードマップは図表4に示した通り「縮退期」、「暫定復旧期」、「完全復旧期」の3つのフェーズを辿る場合が多く、「縮退期」をいかに短く抑える初動対応ができるかがカギとなる。こうした大規模なサイバー攻撃を受けた際には、侵害調査を実施するセキュリティベンダーだけでなく、こうしたクライシスへの対処に長けた弁護士やコンサルタントの起用が望ましい。

III. サイバー攻撃による決算や開示への影響について

昨今深刻なサイバー攻撃を受けた場合には、これについて図表5に示した通りKAM(Key Audit Matter、監査上の主要な検討事項)に記載する例も出てきている。KAMとは監査人が監査を実施する上で特に重要と判断した事項を指し、サイバー攻撃を監査人が重視する場合も出てきていることを意味している。

図表5の例においては、業務運営やシステム復旧の過程に合わせて内部統制が整備されているかどうかといった内容となっている。また、システム障害の原因調査やバックアップデータの正当性、業務復旧の進捗に合わせた内部統制の整備・運用状況の評価、全社統制上のサイバーセキュリティ施策の十分性等を監査する旨が記載されている。

つまり、有報提出会社は、サイバー攻撃への対応・復旧において、業務プロセスレベルからシステム統制、IT戦略等の全社統制まで非常に幅広い対応が必要となり、そのコストも多額になる可能性がある。

従来は、会計不正やコンプライアンス上の重要な問題など財務諸表に重要な影響がある場合に開示されることがほとんどであったが、サイバー攻撃によって有価証券報告書や四半期報告書の提出が遅延した場合にも、「開示すべき重要な不備」を記載する例も出てきており、サイバーセキュリティへの備えの不足が企業レピュテーションを毀損するリスクも高まっているといえよう。

かかる状況を受け、金融庁が2022年12月に公表したいわゆる内部統制基準と実施基準改訂の公開草案では、「ITへの対応」の項目でサイバーリスクの高まりによるセキュリティの確保にまで言及されているほか、上述のように内部統制報告書に不備があったとして訂正報告を実施する際にはその経緯について十分かつ具体的に開示することも明文化された。このようにサイバー攻撃が決算に及ぼす影響が内部統制上の不備として検討される方針が明確化されようとしている点は引き続き注視すべきである。(金融庁「財務報告に係る内部統制の評価及び監査の基準並びに財務報告に係る内部統制の評価及び監査に関する実施基準の改訂について(公開草案)」 より)

IV. 大規模なサイバー攻撃を受けた会社に共通するITガバナンスの課題

こうしたサイバー攻撃の封じ込めや調査を終え、暫定的な復旧を迎えた後にはITガバナンスの強化が必要となるが、中小企業から大企業まで、改善すべき課題は概ね以下のように集約される。

1. IT戦略やサイバーセキュリティを統括するCIO・CISOといった取締役に充てるべき経験を積んだ人材が社内におらず、実質的には機能していないため、ITガバナンスやセキュリティリスクが経営課題として認識されず、予算措置がなされない。

2. 予算措置がなくCIO・CISOも積極的に指揮を執らないため、セキュリティリスク評価やITポリシーの強化、セキュリティ人材の確保等が行われない。

3. 適切な知識を有するセキュリティ担当者によるリスク評価やITポリシー整備が適切に行われないため、攻撃の技術的要因となり得るリスクに対する手当がなされない。特に、システマティックなIT資産管理や脆弱性管理、脆弱性検出時の対処フローが適切に定められていない。

4. 有事における対応方針が定められていないため、ネットワークログ等の調査に必要な情報が不足し侵害調査に時間を要する。また、バックアップについても取得方式や保存方法が災害BCPを想定した東日本大震災時点の内容からアップデートされておらず、復旧に時間を要する。

5. M&Aや業容拡大によって、海外を含む各拠点や子会社のシステム運用やネットワーク管理を本社で把握できなくなっている。また、明確なITポリシーが存在しないにもかかわらず、各拠点や子会社における自主的な管理に任せた結果、IT環境や運用体制がブラックボックス化している。

ただし、Ⅰ.で述べた通り、国内企業においては、従来「ガバナンス」と呼ばれてきた内部統制やコンプライアンス、コーポレートガバナンスといった領域に比して、サイバーセキュリティが経営課題であるという認識がそもそも薄いため、一時的な技術的要因の改善のみをもって満足するケースも多い。しかし、本稿の説明でわかるように、全社横断的な経営課題としてITガバナンスに取り組むべきである。

V. おわりに

以上で述べたようにサイバー攻撃を受けると、被害が深刻となり、対応に膨大な時間・人材・コストを要し、信頼も揺らぎかねない。最後に、被害を最小限にするための実効性あるサイバーセキュリティへの備えを整理して本稿を終えたい。初歩的なものばかりだが、対応できていない企業も多いため改めて確認されたい。

1. 自社の管理体制をリスクアセスメントすること

- ISMSやCISといったフレームワークを用いて客観的に自社のリスクを評価しているか

- 重要なシステムやネットワークに対しては脆弱性診断やペネトレーションテストを実施しているか

- ITリスクアセスメントの結果を基に、攻撃を受けた場合の縮退対応・操業停止による損害や逸失利益を検討しているか

2. サイバー攻撃にも備えた有事対応マニュアルやBCP計画を策定すること

- 攻撃を受けた場合、封じ込めとフォレンジックのために最低でも数時間から数日サービスが停止することを理解しているか

- サービス停止期間中に縮退対応できる業務の範囲と業務フロー、必要ツール等を整備し、訓練を実施しているか

- 有事の際に対応すべきCSIRTに相当するチーム体制や人員・役割を選定しているか

- バックアップ管理体制やシステム冗長化構成の状況を定期的にレビューしているか

3. ITガバナンスの強化を検討すること

- 全社的なITポリシーと監査体制を整備し、運用業務の属人化や運用委託先のブラックボックス化を回避しているか

- 海外子会社や新たに買収した企業に対してセキュリティ体制を把握しているか

- IT資産管理や脆弱性管理、リスク情報のエスカレーションといった体制が整備・運用され、遅滞なく脆弱性に対処しているか

執筆者

デロイト トーマツ ファイナンシャルアドバイザリー合同会社

フォレンジック&クライシスマネジメントサービス

飯野 紘介(ヴァイスプレジデント)

不正・危機対応に関するナレッジやレポートなど、ビジネスに役立つ情報を発信しています。